Tipos de software dañino

•Descargar como DOCX, PDF•

0 recomendaciones•212 vistas

El documento define y describe varios tipos de software dañino como hoaxes, spam, gusanos, spyware, adware, troyanos y bombas lógicas. Los hoaxes son intentos de hacer creer información falsa como real, mientras que el spam envía correo no solicitado. Los gusanos se copian a sí mismos y se propagan sin permiso. El spyware y adware bombardean con publicidad no deseada o roban información. Los troyanos se hacen pasar por programas legítimos pero dan acceso remoto. Las bombas l

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Presentación jorgechavez grupo-software maliciosos

Presentación jorgechavez grupo-software maliciosos

Destacado

Destacado (8)

De Los Derechos Humanos y Garantías y de los Deberes.

De Los Derechos Humanos y Garantías y de los Deberes.

Micro ensayo sobre la constitucion politica de colombia

Micro ensayo sobre la constitucion politica de colombia

Ensayo sobre derechos humanos y garantías constitucionales

Ensayo sobre derechos humanos y garantías constitucionales

Similar a Tipos de software dañino

Similar a Tipos de software dañino (20)

Pc zombie, spim, ransomware, spam, phishing y scam

Pc zombie, spim, ransomware, spam, phishing y scam

Más de Jem HVsuperstar

Más de Jem HVsuperstar (20)

Último

Último (20)

Países por velocidad de sus misiles hipersónicos (2024).pdf

Países por velocidad de sus misiles hipersónicos (2024).pdf

Sesion1_Ciencia_de_Datos-Introduccion a Pithon.pdf

Sesion1_Ciencia_de_Datos-Introduccion a Pithon.pdf

S02_s1 - Enfoques y alcances modernos de la calidad.pdf

S02_s1 - Enfoques y alcances modernos de la calidad.pdf

cuadernillo_tareas_funciones_estructuras_medias_psuv.pdf

cuadernillo_tareas_funciones_estructuras_medias_psuv.pdf

Tipos de software dañino

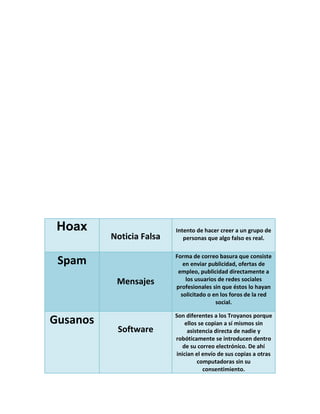

- 1. Hoax Noticia Falsa Intento de hacer creer a un grupo de personas que algo falso es real. Spam Mensajes Forma de correo basura que consiste en enviar publicidad, ofertas de empleo, publicidad directamente a los usuarios de redes sociales profesionales sin que éstos lo hayan solicitado o en los foros de la red social. Gusanos Software Son diferentes a los Troyanos porque ellos se copian a sí mismos sin asistencia directa de nadie y robóticamente se introducen dentro de su correo electrónico. De ahí inician el envío de sus copias a otras computadoras sin su consentimiento.

- 2. Spyware Software Bombardean con publicidad o bien le envían su información a sus dueños por medio de mensajes secretos. Escuela Preparatoria Estatal No.8 “Carlos Castillo Peraza” Software dañino Tipo Forma de ataque Adware Software Muestra publicidad web al usuario durante su instalación o durante su uso para generar lucro a sus autores. Troya nos Software Presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado. Bombas lógicas Código o soft ware Ejecutan algún programa en un tiempo predefinido o cuando cierta condición se cumple.

- 3. Asignatura: Informática 1 Actividad No. Equipo: Gansitos Kevin Alejandro Ortega Herrera Carlos Alberto Castillo González Antonio Israel Villanueva Hernández Rodrigo Manuel Novelo García