Entornos virtualizados

•

0 recomendaciones•4,140 vistas

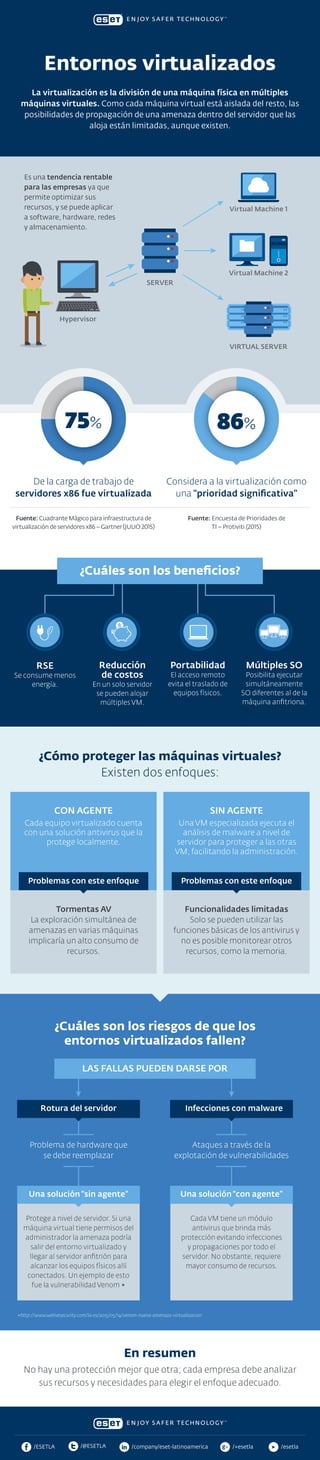

La virtualización es la división de una máquina física en múltiples máquinas virtuales. Como cada máquina virtual está aislada del resto, las posibilidades de propagación de una amenaza dentro del servidor que las aloja están limitadas, aunque existen.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (17)

Destacado

Destacado (12)

Los usuarios latinoamericanos exigen una mejor protección en redes sociales

Los usuarios latinoamericanos exigen una mejor protección en redes sociales

Riesgos de seguridad en instituciones de salud y cómo afrontarlos.

Riesgos de seguridad en instituciones de salud y cómo afrontarlos.

Descubre el estado de la Seguridad de las empresas de Latinoamérica en un nue...

Descubre el estado de la Seguridad de las empresas de Latinoamérica en un nue...

Similar a Entornos virtualizados

Similar a Entornos virtualizados (20)

Virtualizacion sistemas operativos 04 ing_isc_pii_e p

Virtualizacion sistemas operativos 04 ing_isc_pii_e p

Más de ESET Latinoamérica

Más de ESET Latinoamérica (20)

Último

Último (20)

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

LAS_TIC_COMO_HERRAMIENTAS_EN_LA_INVESTIGACIÓN.pptx

La Electricidad Y La Electrónica Trabajo Tecnología.pdf

La Electricidad Y La Electrónica Trabajo Tecnología.pdf

tics en la vida cotidiana prepa en linea modulo 1.pptx

tics en la vida cotidiana prepa en linea modulo 1.pptx

Google-Meet-como-herramienta-para-realizar-reuniones-virtuales.pptx

Google-Meet-como-herramienta-para-realizar-reuniones-virtuales.pptx

Hernandez_Hernandez_Practica web de la sesion 11.pptx

Hernandez_Hernandez_Practica web de la sesion 11.pptx

El uso de las tic en la vida ,lo importante que son

El uso de las tic en la vida ,lo importante que son

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

Actividad integradora 6 CREAR UN RECURSO MULTIMEDIA

Entornos virtualizados

- 1. La virtualización es la división de una máquina física en múltiples máquinas virtuales. Como cada máquina virtual está aislada del resto, las posibilidades de propagación de una amenaza dentro del servidor que las aloja están limitadas, aunque existen. Entornos virtualizados De la carga de trabajo de servidores x86 fue virtualizada Considera a la virtualización como una "prioridad significativa" 75% 86% RSE Se consume menos energía. Reducción de costos En un solo servidor se pueden alojar múltiples VM. Portabilidad El acceso remoto evita el traslado de equipos físicos. Múltiples SO Posibilita ejecutar simultáneamente SO diferentes al de la máquina anfitriona. ¿Cómo proteger las máquinas virtuales? Existen dos enfoques: CON AGENTE Cada equipo virtualizado cuenta con una solución antivirus que la protege localmente. SIN AGENTE Una VM especializada ejecuta el análisis de malware a nivel de servidor para proteger a las otras VM, facilitando la administración. Tormentas AV La exploración simultánea de amenazas en varias máquinas implicaría un alto consumo de recursos. Funcionalidades limitadas Solo se pueden utilizar las funciones básicas de los antivirus y no es posible monitorear otros recursos, como la memoria. ¿Cuáles son los riesgos de que los entornos virtualizados fallen? No hay una protección mejor que otra; cada empresa debe analizar sus recursos y necesidades para elegir el enfoque adecuado. En resumen Problemas con este enfoque Problemas con este enfoque /company/eset-latinoamerica/@ESETLA/ESETLA /esetla/+esetla Fuente: Cuadrante Mágico para infraestructura de virtualización de servidores x86 – Gartner Fuente: Encuesta de Prioridades de TI – Protiviti ( ¿Cuáles son los beneficios? Hypervisor SERVER VIRTUAL SERVER Virtual Machine Virtual Machine Es una tendencia rentable para las empresas ya que permite optimizar sus recursos, y se puede aplicar a software, hardware, redes y almacenamiento. LAS FALLAS PUEDEN DARSE POR Rotura del servidor Infecciones con malware Problema de hardware que se debe reemplazar Ataques a través de la explotación de vulnerabilidades Protege a nivel de servidor. Si una máquina virtual tiene permisos del administrador la amenaza podría salir del entorno virtualizado y llegar al servidor anfitrión para alcanzar los equipos físicos allí conectados. Un ejemplo de esto Cada VM tiene un módulo antivirus que brinda más protección evitando infecciones y propagaciones por todo el servidor. No obstante, requiere mayor consumo de recursos. Una solución“sin agente” Una solución“con agente”