Revista Linux Agosto/Setembro 2007

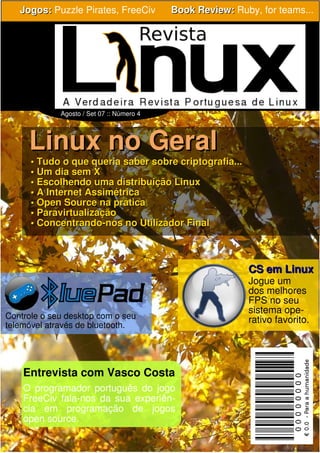

- 1. Book Review: Ruby, for teams... Jogos: Puzzle Pirates, FreeCiv Agosto / Set 07 :: Número 4 Linux no Geral • Tudo o que queria saber sobre criptografia... • Um dia sem X • Escolhendo uma distribuição Linux • A Internet Assimétrica • Open Source na prática • Paravirtualização • Concentrando-nos no Utilizador Final CS em Linux Jogue um dos melhores FPS no seu sistema ope- Controle o seu desktop com o seu rativo favorito. telemóvel através de bluetooth. Entrevista com Vasco Costa O programador português do jogo FreeCiv fala-nos da sua experiên- cia em programação de jogos open source.

- 3. Revista Linux Editorial C omo todos os leitores de- presas portuguesas dedicadas dadeira Revista Portuguesa de vem ter reparado, não ao software livre, estamos a indi- Linux. houve edição de Ju- car a eventuais clientes que tais nho/Julho. Tal deveu-se à falta empresas existem e podem as- Com os melhores cumprimentos, de disponibilidade da equipa segurar um melhor serviço com Joaquim Rocha que compõe o núcleo de colabo- as melhores tecnologias. Se co- radores permanentes. Todos se locássemos a lista ao dispor, encontravam a trabalhar ou a por exemplo, das empresas bra- Com o apoio do Núcleo de Estu- gozar umas merecidas férias. sileiras, certamente metade das dantes de Engenharia Informáti- Esclarecida a nossa ausência, páginas da revista seriam para ca da Universidade de Évora estamos agora de volta com a publicitar essas empresas. edição Agosto/Setembro, que Quem nos dera a nós não ha- não tem um tema principal, mas ver sequer a lista de empresas cuja qualidade não considera- portuguesas por essa razão – mos de todo inferior às edições só indicaria que chegámos a um anteriores. nível bom de divulgação do É notória também uma grande software livre. colaboração de colegas brasilei- ros nesta edição – como nunca Pedindo mais uma vez a com- tivemos antes. Tal só prova a preensão dos leitores pela nos- universalidade da revista em ter- sa ausência, espero que gos- ritório lusófono que contribui pa- tem de mais uma edição da Ver- ra uma melhor comunicação en- tre as diferentes comunidades. A Equipa Temos recebido alguns emails com pedidos de divulgação de Coordenador de Projecto/Editor tecnologia (programas, projec- Joaquim Rocha tos, etc.) mas só devemos fazê- lo por meio de artigos. Assim, Colaboradores Permanentes se alguém quiser divulgar um Duarte Loreto, Joaquim Rocha, Luís Rodrigues, Pedro projecto, pode escrever um arti- Gouveia, Ruben Silva, Valério Valério go sobre ele, seguindo as re- gras no site oficial, e enviar-nos. Colaboradores Avi Alkalay, Gustavo Homem, Mayko Nestor, Pedro Convém também explicar nesta Gaspar altura o porquê da restrição da publicidade da lista de empre- Revisores sas a empresas portuguesas: O Helena Grosso Linux e demais software open source não têm ainda tanta di- Website vulgação/uso em Portugal como Luís Rodrigues, Joaquim Rocha, Pedro Gouveia noutros países (esta foi uma das razões pela qual a Revista Design Linux foi criada). Por outras pa- Joaquim Rocha, Ruben Silva lavras, Portugal ainda está mui- to dependente das tecnologias Contacto: editor@revista-linux.com de uma empresa grande, nor- malmente associada a cifrões Linux é uma marca registada de Linus Torvalds. brilhantes. Ao haver um espaço A mascote Tux foi criada por Larry Ewing. na revista com as escassas em- Número 4 :: www.revista-linux.com 3

- 4. Revista Linux Número 4 Tudo o que que- Um dia sem X ria saber sobre A solução para quando,te- por alguma razão, não criptografia... mos acesso ao ambiente gráfico? Uma descrição da criptogra- pág. 11 Escolhendo uma fia para clarificar o seu con- ceito. pág. 8 distribuição Linux Blogosfera Conceitos a saber sobre o tipo de distribuição a adoptar. Uma reflexão sobre A Internet o quot;jornalismoquot; pes- pág. 14 soal em forma de Open Source Assimétrica página web. pág. 17 na prática O estado da internet Como jogar portuguesa actual. CS no Linux Uma oppinião sobre o ac- pág. 19 software open source tual. pág. 24 Finalmente poderá Paravirtualização aprender como jogar este fantástico FPS Conceitos base sobre virtualiza- em Linux. pág. 22 ção. pág. 26 Concentrando-nos 5 Novidades do Kernel no Utilizador Final 37 Book Review Uma visão diferente com para onde orientar o Linux. Jogos: pág. 28 38 FreeCiv BluePad 42 Puzzle Pirates Agora pode controlar o seu Linux Entrevista: com um telemóvel através desta 30 Pedro Costa aplicação inovadora. pág. 33 45 Kernel Pan!c 47 Soluções Open Source pág. 36 48 Agenda de Eventos 4 Número 4 :: www.revista-linux.com

- 5. Revista Linux :: Kernel Imagem original da autoria de De'Nick'nise Novidades do Kernel parte 4: Entradas e saídas por Luís Rodrigues E ser capaz de encontrar as entra- ste é o quarto artigo na ses. Existem três tipos princi- das e saídas disponíveis e ser série sobre o desenvolvi- pais de standartds de vídeo: capaz de seleccionar quais as mento de controladores NTSC (usado principalmente na que deseja operar. Para esse de vídeo para Linux. Este artigo América do Norte), PAL (na mai- efeito, a API vídeo4Linux2 for- descreve como uma aplicação oria da Europa, África e Ásia) e nece três chamadas ioctl() para pode determinar quais as entra- SECAM (França, Rússia e par- tratar as entradas e três equiva- das e saídas que estão disponí- tes de África). Existem ainda va- lentes para as saídas. Os con- veis num dado dispositivo e se- riações nos standards entre os troladores devem implementar leccionar quais as que pretende vários países que usam o mes- as três (para cada funcionalida- utilizar. mo, alguns dispositivos podem de que corresponde ao hardwa- ser mais ou menos flexíveis no re). Os controladores devem Em muitos casos, o adaptador suporte destas pequenas varia- também ser capazes de forne- de vídeo não tem muitas op- ções. cer valores por omissão razoá- ções de Entrada e Saída. O con- veis. O que um controlador não trolador de uma câmara, por ex- A camada V4L2 representa os deve fazer é limpar a informa- emplo, fornecerá a câmara e na- standards de vídeo com o tipo ção das entradas e saídas quan- da mais. Noutros casos, a situa- v4l2_std_id (que é uma másca- do a aplicação termina, tal como ção é mais complicada. Uma ra de 64bits). Cada um dos stan- os outros parâmetros de vídeo, placa de TV pode ter entradas dards é um bit na máscara. As- em que essas configurações de- múltiplas correspondentes aos sim, o “standard” japonês NTSC vem permanecer inalteradas. vários conectores na placa, po- é V4L2_STD_NTSC_M com o de ainda ter múltiplos sintoniza- valor 0x1000, a sua variante Standards de vídeo dores capazes de funcionar in- V4L2_STD_NTSC_M_JP tem o dependentemente. Algumas ve- valor 0x2000. Se um dispositivo zes estas entradas têm caracte- consegue processar todas as Antes de entrarmos nos deta- rísticas diferentes, umas podem variantes do NTSC, pode sim- lhes sobre entradas e saídas, te- ser capazes de sintonizar um le- plesmente colocar o tipo a mos de ver os standards de ví- que mais variado de standards V4L2_STD_NTSC que tem to- deo. Estes standards descre- de vídeo que outras. O mesmo dos os bits relevantes activa- vem como o sinal de vídeo é for- se pode afirmar para as saídas. dos. Conjuntos equivalentes de matado para a transmissão, re- bits existem para as variantes solução, frame rate, etc. São ge- Claramente, para uma aplica- PAL e SECAM. Mais informa- ralmente definidos por entida- ção online (1). ção ser capaz de utilizar a totali- des reguladoras nos várioas paí- dade de um dispositivo, terá de Número 4 :: www.revista-linux.com 5

- 6. Revista Linux :: Kernel Para o User Space, a V4L2 for- O controlador deve preencher ro e seguindo a partir daí; assim nece um comando ioctl() VIDI- este campo com o maior deta- que o controlador devolve EIN- OC_ENUMSTD que permite à lhe possível. Se o hardware não VAL, a aplicação sabe que che- aplicação inquirir que standards fornece essa informação, o cam- gou ao final da lista. O índice ze- são implementados pelo disposi- po std deve indicar quais os ro deverá existir para todos os dispositivos com entradas. tivo. O controlador não necessi- standards que podem estar pre- ta de responder às questões di- sentes. • __u8 name[32]: o nome da en- rectamente, simplesmente ne- trada definido pelo controlador. cessita de actualizar o campo tv- Todos os dispositivos de vídeo Em casos simples pode ser “câ- norm da estrutura video_device devem suportar (ou pelo menos com todos os standards que su- afirmar que suportam) no míni- mara” ou algo igualmente sim- porta. O comando VIDI- mo um standard. Os standards ples. Se um dispositivo tem múl- OC_G_STD usado para inquirir de vídeo fazem pouco sentido tiplas entradas o nome deverá que standard está activo num para as câmaras que não estão corresponder ao que está im- dado momento é também trata- ligadas a um regime regulatório presso no conector. do pela camada V4L2 através específico. Dado que não existe do retorno do valor no campo nenhum standard para “Eu sou • __u32 type: o tipo da entrada. current_norm na estrutura vide- uma câmara e posso fazer tudo Neste momento existem dois: o_device. O controlador deve, o que quiser” alguns dos contro- V4L2_INPUT_TYPE_TUNER e aquando da inicialização, actua- ladores de câmara afirmam re- V4L2_INPUT_TYPE_CAMERA. lizar o campo current_norm pa- tornar dados PAL ou NTSC. ra reflectir a realidade. Algumas • __u32 audioset: descreve que Entradas aplicações podem ficar “confu- entradas de áudio podem ser as- sas” se não estiver activo ne- sociadas com entradas de ví- nhum standard. deo. As entradas de áudio são A aquisição de vídeo iniciar-se- enumeradas pelo índice tal co- á ao enumerar as entradas dis- Quando uma aplicação deseja mo as entradas de vídeo, mas poníveis com o comando VIDI- activar um dado standard utiliza nem todas a combinações de OC_ENUMINPUT. Na camada a chamada VIDIOC_S_STD, áudio e vídeo podem ser selecci- V4L2 transformar-se-á numa que é passada ao controlador onadas. Este campo é uma más- chamada ao controlador com: com: cara de bits com o bit activado para cada entrada de áudio que int (*vidioc_enum_input) funciona com a entrada de ví- int (*vidioc_s_std) (struct file *file, void deo que está a ser listada. Se (struct file *file, *private_data, struct nenhuma entrada de áudio é su- void *private_data, v4l2_input *input); portada, ou se apenas uma en- v4l2_std_id std); trada pode ser seleccionada, o Nesta chamada, o campo file O controlador deve programar o controlador pode colocar este corresponde ao dispositivo de ví- hardware para utilizar um dado campo a zero. deo aberto e o private_data é standard e retornar zero (ou um um campo privado actualizado código de erro negativo). A ca- • __u32 tuner: se esta entrada é pelo controlador. A estrutura in- mada V4L2 tratará da actualiza- um sintonizador (o tipo é put é onde a informação real é ção do current_norm para o no- V4L2_INPUT_TYPE_TUNER) passada e tem alguns campos vo valor. este campo irá conter o número de interesse: do índice corrrespondente ao A aplicação pode necessitar de dispositivo sintonizador. A lista- • __u32 index: é o número da saber qual o tipo do sinal de ví- gem e controle dos sintonizado- entrada à qual a aplicação pre- deo de entrada. A resposta é for- res serão apresentados numa tende aceder; este é o único necida pelo VIDIOC_- próxima oportunidade. campo a ser definido pelo user QUERYSTD, que chega ao con- space. Os controladores devem trolador com: • v4l2_std_id std: descreve que atribuir números às entradas co- standars de vídeo são suporta- meçando com zero e seguindo dos pelo dispositivo. a partir daí. Uma aplicação que int (*vidioc_querystd) pretenda saber toda a informa- (struct file *file, • __u32 status: dá o estado da ção acerca das entradas variá- void *private_da- entrada. O conjunto de opções veis deverá chamar VIDIOC_E- ta,v4l2_std_id *std); pode ser encontrada na docu- NUMINPUT começando com ze- 6 Número 4 :: www.revista-linux.com

- 7. Revista Linux :: Kernel lar ao das entradas, assim a mentação do V4L2 (2). Cada bit int (*vidioc_g_output) descrição será mais breve. A activado no status descreve um (struct file *file, chamada que suporta a enume- problema, pode incluir falta de void *private_data, ração é: energia, ausência de sinal, en- unsigned int *index); tre outros. int (*vidioc_s_output) (struct file *file, int (*vidioc_enumoutput) • __u32 reserved[4]: campo re- void *private_data, (struct file *file, void servado. Deve ter o valor zero. unsigned int index); *private_data struct v4l2_output *output); Qualquer dispositivo que supor- Normalmente, o controlador de- te saída de vídeo deve ter as Os campos da estrutura verá colocar os valores dos cam- três chamadas de saída defini- v4l2_output são: pos acima e retornar zero. Se o das mesmo que só seja possí- índice está fora do intervalo de vel uma saída. • __u32 index: o valor do índice entradas suportadas deve ser corespondente à saída. Este ín- devolvido -EINVAL. Com estes métodos criados, dice funciona da mesma manei- uma aplicação V4L2 pode deter- ra que o índice de entrada: co- Quando uma aplicação quer al- minar quais as entradas e saí- meça em zero e continua a in- terar a entrada, o controlador de- das disponíveis num dado dispo- crementar. verá receber a chamada a vidi- sitivo e escolher entre eles. A ta- oc_s_input(): refa de determinar qual o tipo • __u8 name[32]: o nome da saí- de dados de vídeo que passa da. int (*vidioc_s_input) entre estas entradas e saídas é (struct file *file, algo mais complicado. No próxi- • __u32 type: o tipo da saída. void *private_data, mo artigo serão apresentados Os tipos de saídas suportadas unsigned int index); os diferentes formatos de dados são V4L2_OUTPUT_TYPE_MO- de vídeo e como negociar com DULATOR para um modulador O significado do index tem o o user space. de TV analógico, V4L2_OUTPUT mesmo significado que antes _TYPE_ANALOG para uma saí- (identifica a entrada desejada). da de vídeo analógica e, O controlador deve programar o V4L2_OUTPUT_TYPE_ANA hardware para utilizar a entrada Ver na Web LOGVGAOVERLAY para dispo- escolhida e retornar zero. Ou- sitivos analógicos de VGA. tros valores de retorno possível (1) http://v4l2spec.bytesex.org/ são -EINVAL (para índice inváli- • __u32 audioset: conjunto de do) ou -EIO (para problemas de spec/r7410.htm#V4L2-STD-ID saídas de áudio que funcionam hardware). Os controladores de- (2) http://v4l2spec.bytesex.org/ com esta saída de vídeo. vem implementar esta chamada spec/r7058.htm#INPUT-STATUS mesmo que apenas suportem • __u32 modulator: o índice do uma entrada. modulador associado a este dis- Sobre esta secção positivo (para dispositivos com Existe também uma chamada o typo V4L2_OUTPUT_TYPE_ para descobrir qual a entrada Os artigos apresentados MODULATOR). que está activa: nesta secção são tradu- ções autorizadas de arti- • v4l2_std_id std: os standards int (*vidioc_g_input) gos relacionados com o de vídeo suportados por esta (struct file *file, kernel do Linux do jornal saída. void *private_data, online Linux Weekly News unsigned int *index); - http://www.lwn.net . • __u32 reserved[4]: campos re- servados, devem ter o valor ze- Aqui o controlador coloca o *in- ro. dex com o número o índice da entrada activa. Estas são as chamadas para ob- Saídas ter e definir a saída corrente, es- pelham as chamadas de entra- das: O processo de enumerar e se- leccionar as saídas é muito simi- Número 4 :: www.revista-linux.com 7

- 8. Revista Linux :: Teoria Imagem original da autoria de bebop717 Tudo o que queria saber sobre criptografia... e tinha medo de perguntar Artigo adaptado para por Avi Alkalay Português-Europeu C riptografia vem do grego Na Era da Informação e Inter- Mensagem + ChaveSimétrica = e significa “escrita escon- net, a criptografia tem um papel MensagemCriptografada dida”. Bem, ainda não te- central porque viabiliza uma co- mos a tecnologia dos filmes de municação segura. Mais até: Então, a MensagemCriptografa- fantasia onde um pergaminho não teríamos uma Era da Infor- da é enviada para a Tatiana por aparentemente em branco reve- mação se a criptografia não fos- uma rede aberta que, para a ler la um mapa do tesouro quando se de uso dominado por qual- terá que fazer o seguinte: exposto ao luar, mas a criptogra- quer cidadão, simplesmente por- fia simula isso transformando a que o mundo comercial não en- MensagemCriptografada + Cha- informação em algo ilegível ou traria nessa onda de trocar infor- veSimétrica = Mensagem aparentemente sem valor. Muito mação (e fazer negócios) por re- fácil: se eu rabiscar bem um des abertas se não houvesse Uma analogia a estas equações cheque de 100.000 € ele tam- um meio de garantir confidencia- seria como se ambas trocassem bém perde o seu valor por ficar lidade. caixas que abrem e fecham ilegível. Trata-se de um tema muito vas- com uma chave (a chave simé- to, fascinante, com muitos des- trica) que contém cartas secre- O difícil é o inverso: tornar legí- dobramentos tecnológicos. En- tas. Para a Tatiana abrir a caixa vel o ilegível, e é aí que está a tão vamos somente preocupar- da Paula, terá que usar uma có- magia da criptografia. mo-nos em entender aqui o vo- pia da chave que a última usou cabulário desse mundo. para fechá-la. O primeiro lugar onde alguém Criptografia de Chave- pensaria em usar criptografia se- O que representamos pela so- Simétrica ria na guerra, para comunicar ma (+) é na verdade o algoritmo estratégias de movimentação a de cifragem (ou o mecanismo tropas distantes, espionagem, da fechadura) que criptografa e A criptografia digital já era usa- etc. Se o inimigo intercepta es- descriptografa a mensagem. Ho- da secretamente desde 1949 sa comunicação, principalmente je em dia, esses algoritmos tem por militares e governos. Em sem o primeiro saber, ganha a geralmente o seu código fonte meados da década de 1970 a guerra. Por isso, quem primeiro aberto, e isso ajudou-os a torna- IBM inventou o padrão DES (Da- estudou técnicas de criptografia rem-se mais seguros ainda, ta Encription Standard) de cripto- foram os militares, governos e pois foram limpos e revistos ao grafia, que passou a ser larga- instituições de pesquisa secre- longo dos anos por muitas pes- mente utilizado até aos dias de tas. Os seus principais interes- soas de várias partes do mundo. hoje. A partir daí tudo mudou. ses focavam-se em duas coi- Como exemplo do seu funciona- sas: como criptografar melhor e A Chave Simétrica é uma mento: se a Paula quer enviar como descriptografar as mensa- sequência de bits e é ela que uma mensagem secreta para a gens do inimigo (criptoanálise). define o nível de segurança da Tatiana, ela deve fazer isto: 8 Número 4 :: www.revista-linux.com

- 9. Revista Linux :: Teoria comunicação. Ela deve ser sem- tal de qualidade para as mas- Mensagem + ChavePública(Tati- pre secreta. Chama-se simétri- sas. Ficou tão popular que se ana) = MensagemCriptografada ca porque todos os interessa- tornou o padrão OpenPGP e dos em comunicar-se devem ter posteriormente recebeu várias E Tatiana leria a mensagem as- uma cópia da mesma chave. implementações livres. É larga- sim: mente usado até hoje, principal- O DES com chave de 56 bits po- mente em troca de e-mails. A MensagemCriptografada + Cha- de ser quebrado (a Mensagem- sua popularização exigiu que vePrivada(Tatiana) = Mensagem Criptografada pode ser lida sem houvesse uma forma para as se conhecer a chave), e outros pessoas encontrarem as chaves E Tatiana responderia para Pau- cifradores de chave simétrica públicas de outras pessoas, que la da mesma forma: (symmetric-key, ou private-key) muitas vezes nem eram conheci- mais modernos surgiram, como das pelas primeiras. No começo Resposta + ChavePública(Pau- 3DES, AES, IDEA, etc. dos tempos do PGP, havia sites la) = RespostaCriptografada onde as pessoas publicavam as O maior problema da criptogra- suas chaves públicas para as Ou seja, uma mensagem cripto- fia de chave simétrica é que o outras as encontrarem. Talvez grafada com a chave pública de remetente envia a chave secre- esta fosse a forma mais rudi- uma, só pode ser descriptografa- ta ao destinatário através de mentar de PKI ou Public Key In- da com a chave privada da mes- uma rede aberta (e teoricamen- frastructure. PKI é um conjunto ma, então a primeira pode ser li- te insegura). Se um intruso a de ferramentas que uma comu- vremente disponibilizada na In- descobrir, poderá ler todas as nidade usa justamente para a ternet. E se a chave privada da mensagens trocadas. Mais ain- classificação, busca e integrida- Paula for roubada, somente as da, comprometerá a comunica- de das suas chaves públicas. É mensagens para a Paula estari- ção entre todo o conjunto de um conjunto de ideias e não um am comprometidas. pessoas que confiavam nessa padrão nem um produto. Concei- O cifrador de chave pública tido chave. tos de PKI estão hoje totalmen- como mais confiável é o RSA te integrados em produtos de co- (iniciais de Rivest, Shamir e Criptografia de Chave Pública laboração como o Lotus Notes Adleman, seus criadores). Estes problemas foram elimina- da IBM, e seu uso é transparen- A criptografia assimétrica permi- dos em 1976 quando Whitfield te ao usuário. tiu ainda outras inovações revo- Diffie e Martin Hellman trouxe- lucionárias: se a Tatiana quer Certificados Digitais ram à tona os conceitos da crip- publicar um documento e garan- tografia de chave pública tam- tir a sua autenticidade, pode fa- bém conhecida por criptografia zer: Como pode a Tatiana ter certe- por par de chaves ou de chave za que a chave pública da Pau- assimétrica. Trata-se de uma re- Documento + ChavePrivada(Ta- la que ela tem em mãos e que volução no campo das comuni- tiana) = DocumentoCriptografa- está prestes a usar para enviar cações, tão radical quanto é o do uma mensagem segura, é real- motor a combustão para o cam- mente da Paula? Outra pessoa, po de transportes. Eles descobri- Se um leitor conseguir descripto- agindo de má fé, pode ter criado ram fórmulas matemáticas que grafar este documento com a uma chave aleatória e tê-la pu- permitem que cada usuário te- chave pública da Tatiana signifi- blicado como sendo da Paula. nha um par de chaves de cripto- ca que ele foi criptografado com Podemos colocar isso de outra grafia matematicamente relacio- a chave privada da Tatiana, que forma: como posso ter certeza nadas, uma privada e outra pú- somente ela tem a posse, o que que estou acedendo realmente blica, sendo a última, como o significa que somente a Tatiana ao site do meu banco e não a próprio nome diz, publicamente poderia tê-lo publicado. Nasce um site impostor que quer rou- disponível para qualquer pes- assim a assinatura digital. bar a minha senha e o meu di- soa. Estas fórmulas tem a im- nheiro? Não gostaria de confiar Infraestrutura para Cha- pressionante característica de o nos meus olhos só porque o site que for criptografado com uma ves Públicas realmente se parece com o de chave só pode ser descriptogra- meu banco. Haveria alguma for- fado com o seu par. Então, no ma mais confiável para garantir O PGP (Pretty Good Privacy) foi nosso exemplo, Paula agora en- isso? o primeiro sistema de seguran- viaria uma mensagem para Tati- ça que ofereceu criptografia de ana da seguinte maneira: Em 1996, a Netscape, fabrican- chave pública e assinatura digi- Número 4 :: www.revista-linux.com 9

- 10. Revista Linux :: Teoria camente, qualquer um que tiver te do famoso browser, atacou que o fabricante do browser ins- muito recurso computacional dis- este problema juntando o que talou, acedendo às suas configu- ponível pode usá-lo para que- havia de melhor em criptografia rações de segurança. O leitor brar uma mensagem criptografa- de chave pública, PKI (através vai encontrar lá entidades como da. Teoricamente. Porque esta- do padrão X.509), mais parceri- VeriSign, Thawte, Equifax, Geo- ríamos a falar de centenas de as com entidades confiáveis, e Trust, Visa, entre outros. computadores interconectados inventou o protocolo SSL (Secu- Segurança Real da trabalhando para esse fim. Na re Socket Layer ou TLS, seu su- Criptografia prática, hoje isso é intangível, e cessor). Foi graças a este pas- basta usar bons produtos de so que a Internet tomou um ru- criptografia (de preferência os mo de plataforma comercialmen- Quanto maior for a chave de baseados em software livre), te viável para negócios e mudou criptografia (número de bits) com boas práticas de adminis- o mundo. mais difícil é atacar um sistema tração, e teremos criptografia re- criptográfico. Outros factores in- almente segura à nossa disposi- Para eu mandar a minha senha fluenciam na segurança, como ção. com segurança ao site do ban- a cultura em torno de manter co e poder movimentar a minha bem guardadas as chaves priva- conta, o site precisa primeiro de das, qualidade dos algoritmos me enviar a sua chave pública, do cifrador, etc. Este último as- que vem assinada digitalmente pecto é muito importante e tem por uma outra instituição de de ser estabilizado num bom ní- grande credibilidade. Em linhas vel alto, porque esses algorit- gerais, os fabricantes de brow- mos têm sido produzidos num sers (Mozilla, Microsoft, etc) ins- modelo de software livre, o que talam nos seus produtos, na fá- permite várias boas mentes au- brica, os certificados digitais ditá-los e corrigir falhas ou méto- dessas entidades, que são usa- dos matemáticos fracos. das para verificar a autenticida- de da chave pública e identida- A segurança real de qualquer de do site do banco. Este, por esquema de criptografia não foi sua vez, teve que passar por comprovada. Significa que, teori- um processo burocrático junto a essa entidade certificadora, pro- vando ser quem diz ser, para ob- ter o certificado. O SSL descomplicou esta ma- lha de credibilidade, reduzindo o número de instituições em quem podemos confiar, distri- buindo essa confiança por todos os sites que adquirirem um certi- Sobre o Autor ficado SSL. Avi Alkalay foi, por alguns anos, responsável Na prática funciona assim: pela segurança corporativa da IBM Brasil, e já 1 :: Acedo pela primeira vez ao trabalhou praticamente com todas as tecnologias site de uma empresa que pare- da web. Hoje é arquiteto de soluções e consultor ce ser idônea. de Linux, Padrões Abertos e Software Livre na 2 :: Ele pede o número do meu IBM. cartão de crédito. 3 :: Se o meu browser não recla- mou a segurança desse site, posso confiar nele porque... 4 :: ...o site usa um certificado emitido por uma entidade na qual eu confio. Pode-se verificar os certificados 10 Número 4 :: www.revista-linux.com

- 11. Revista Linux :: Prático Imagem original da autoria de Rafi Abramov Um dia sem X por Luís Rodrigues J Chat do de texto: Lynx (1) , Links (2) , á alguma vez pensou ser w3m (3) e elinks (4). possível sobreviver sem o O Lynx e o w3m são bastante seu ambiente gráfico? Após a navegação e o email a simplistas não suportando fra- Imagine que na actualização da preocupação que se segue é o mes nem tabelas. O Links supor- sua distribuição de Linux preferi- chat. Existem vários clientes pa- ta praticamente todo o standard da o pacote do Xserver está cor- ra os vários protocolos disponí- HTML4.0 excepto CSS, mas rompido e não consegue aceder veis. Para Jabber/GTalk existe não é activamente desenvolvi- ao X. O Linux tem um grande o freetalk (7), para AIM temos o do. O elinks é um fork do links conjunto de aplicações de linha Naim (8) e para IRC o IRSSI activamente desenvolvido que de comandos, umas utilizam a (9). Ter uma aplicação a correr suporta frames, tabelas, algu- biblioteca curses e/ou o frame- por cada conta que o utilizador mas das funcionalidades do buffer para as suas interfaces. tem pode tornar-se chato além CSS e ECMAScript. A minha su- Assim poderá ouvir música, na- de desperdiçar muita memória, gestão para navegação é assim vegar na Internet, etc enquanto tal como o Pidgin (10), que junta o elinks. espera calmamente por uma no- ao nível gráfico diversos proto- va versão da actualização com colos, temos o Finch para a con- Email o X a funcionar. sola. Então, o melhor cliente a Segue uma lista de aplicações utilizar é o Finch dado que su- organizada pelas secções que Para além da poder utilizar a in- porta praticamente todos os pro- consideramos mais importantes terface web (utilizando o elinks), tocolos existentes. para um utilizador de computa- pode ainda utilizar o cliente dor da actualidade. Esta lista Ler RSS POP3 ou IMAP. Para tal, exis- não é, nem pretende ser, uma tem duas opções: O Pine (5) ou lista exaustiva de todas as apli- o Mutt (6). Para todos os leitores que subs- cações por cada secção, visto O Pine foi desenvolvido pela crevem muitas RSS têm à sua que isso seria impossível de Universidade de Washington, é disposição um excelente cliente concretizar. freeware e suporta practicamen- de consola: o Raggle (11). Este te tudo o que se espera de um tem uma interface limpa e intuiti- Navegar na Internet moderno cliente de email. O va, é muito rápido e quase não Mutt está sob a licença GPL e, ocupa memória. Pode ainda im- tal como o Pine, suporta a maio- Quando o X não funciona, em portar o seu ficheiro OPML utili- ria das funcionalidades que se geral, a primeira preocupação é zando uma opção da linha de espera de um cliente de e-mail. navegar na Internet. Assim, esta comandos ficando com todas as Tem a vantagem de poder inte- é a primeira secção que iremos suas feeds à disposição. grar um filtro de SPAM. apresentar. Muitas das páginas A escolha entre estas duas apli- da actualidade fazem uso do Gestão de Ficheiros cações é mais complicada, sen- AJAX e CSS, essas não funcio- do um pouco uma questão de narão convenientemente mas to- Se não está a navegar, conver- gosto. Eu prefiro o mutt, logo, é das as outras (em princípio) es- sar ou a ler/escrever e-mail pro- esse que aconselho. tarão navegáveis. vavelmente estará a navegar pe- Existem vários browsers em mo- la sua drive. O Midnight Com- Número 4 :: www.revista-linux.com 11

- 12. Revista Linux :: Teoria Existe ainda uma outra aplica- Na sociedade da informação em mander (12) é a ferramenta ide- ção que é o screen (21) que que nos inserimos, uma das ac- al para esta tarefa. Tem uma in- também permite a gestão de di- ções mais importantes é a parti- terface similar ao Norton Com- versas janelas numas única tty, lha de informação. Para parti- mander e é muito fácil de utili- na minha opinião o twin, visto lhar informação nada melhor zar. que é mais “gráfico” do que o que um protocolo P2P, como é Imagens screen. o caso do Bittorrent. Um dos me- lhores clientes é o Rtorrent (18). Será mesmo possível sobrevi- É uma aplicação baseada na lib- Até agora, tem sido fácil supor- ver um dia sem X? Quando co- curses com uma utilização de tar um dia sem X. O que aconte- mecei a utilizar Linux o X não memória quase desprezável. O ce se alguém enviar uma ima- era o que é hoje e muitas vezes Rtorrent é capaz de competir fa- gem espectacular das suas féri- servia apenas para ter um con- cilmente com o uTorrent ao ní- as em África que o leitor tem junto de terminais (xterm) aber- vel da utilização de memória e mesmo de ver? A solução é utili- tos a correr várias aplicações. velocidade. O único problema zar uma aplicação de framebuf- Actualmente é mais complicado (para algumas pessoas) é o fac- fer que utiliza a SVGAlib que dá dado que a maioria dos utiliza- to deste utilizar um esquema de pelo nome ZGV (13). dores estão habituados às suas atalhos de teclado parecido ao aplicações terem cores brilhan- emacs, o que torna a curva de Vídeo tes e à fácil integração no ambi- aprendizagem algo elevada. ente de trabalho. Para vídeo pode utilizar o Gravação de CDS Deixo, no entanto, o desafio ao MPlayer (14) que tem várias op- leitor mais intrépido: tente pelo ções de saída de vídeo. Desde menos um dia recordar os “bons Agora que o leitor já se está a o típico framebuffer até a utilizar velhos tempos” em que o Linux habituar a não usar o X, por que caracteres em modo texto para não tinha o GNOME e o KDE! não gravar cds com o bashburn codificar a imagem (aalib). (19)? O bashburn é uma aplica- ção de consola que faz a interfa- Música ce entre as aplicações Ver na Web que realmente ge- Não ter X não que dizer que o rem/gravam cds, nome- leitor não possa ouvir as suas adamente cdrtools e (1) http://lynx.browser.org/ músicas preferidas. O Cplay dvd+rw-tools, entre ou- (2) http://links.sourceforge.net/ (15) é um leitor extremamente tras. (3) http://w3m.sourceforge.net/ leve excelente para o ajudar a sobreviver no seu dia-a-dia sem Gestão de Janelas (4) http://elinks.or.cz/ X. Para controlar o volume do (5) http://www.washington.edu/pine/ áudio pode sempre utilizar o al- Suponho que o leitor se (6) http://www.mutt.org/ samixer (se tem o ALSA instala- está a questionar como (7) http://www.gnu.org/software/freetalk/ do – o que é bastante provável é possível a gestão de (8) http://naim.n.ml.org – o alsamixer estará também janelas sem X. Não ter instalado). o X a funcionar não que (9) http://www.irssi.org/ dizer que não possa ser (10) http://pidgin.im/ Edição de Texto possível ter à sua dispo- (11) http://www.raggle.org/ sição janelas para me- (12) http://www.ibiblio.org/mc/ Para a edição de texto existem lhor trabalhar com as duas grandes opções: vim (16) suas aplicações de con- (13) http://www.svgalib.org/rus/zgv/ e emacs (17). Geralmente, toda sola. O Twin (20) é uma (14) http://www.mplayerhq.hu/ a gente já os conhecem e, nor- aplicação que usa a lib- (15) http://mask.tf.hut.fi/~flu/cplay/ malemnte, têm uma opinião mui- curses que permite (16) http://www.vim.org/ to forte. Para não fomentar essa abrir subterminais den- discórdia, não irei sugerir ne- tro de um ambiente cur- (17) http://www.gnu.org/software/emacs/ nhum deles deixando ao leitor ses. O Twin permite ter (18) http://libtorrent.rakshasa.no/ essa escolha. o elinks, mutt, raggle ou (19) http://bashburn.sourceforge.net/ qualquer outra aplica- (20) http://linuz.sns.it/~max/twin/ P2P ção de consola aberta (21) http://www.gnu.org/software/screen/ na mesma tty. 12 Número 4 :: www.revista-linux.com

- 14. Revista Linux :: Teoria Imagem original da autoria de Gregory Barton Escolhendo uma distribuição Linux por Avi Alkalay Artigo adaptado para Português-Europeu É Uma parte crítica de qualquer importante começar por mente as chamadas distribui- projecto de TI consiste em corre- dizer que todas as distri- ções enterprise incluem suporte lacionar a certificação entre os buições Linux, incluíndo junto ao seu produto. seus componentes (hardware, as comerciais — Red Hat Enter- Para um usuário, suporte signifi- storage, middleware, SO, etc). prise Linux, SUSE Linux, Xan- ca: A característica mais importante dros, etc — e não-comerciais — e valorizada que uma distribui- 1 :: Um parceiro disponível a Debian, Slackware, Gentoo, etc ção pode prover, mais do que curto e a longo prazo, para — atendem a maioria das ne- as tecnologias embutidas no transferir riscos operacionais cessidades reais. Escolher uma SO, é a sua capacidade de criar melhor entre elas é mais uma Este é o ponto mais importante. ecossistemas de hardware e questão de gosto pessoal do As empresas não querem correr software homologado. técnico que já a conhece do que riscos — especialmente os ris- pelas suas funcionalidades. cos inerentes ao Open Source. Modelo de Subscrição Mas uma empresa precisa pe- versus Preço por Licença 2 :: Acesso rápido a actualiza- sar mais aspectos — além do ções de qualidade gosto — para garantir uma esco- lha estratégica de benefícios de No geral, as empresas têm re- Empresas que vendem software longo prazo. cursos limitados para compilar, comercial (como a Microsoft, testar e integrar atualizações de IBM, Oracle, etc) vão permitir o Suporte e Certificação software Open Source. uso dos seus produtos somente após a compra de um direito de 3 :: Acesso a um grande nú- Todas as distribuições Linux em- uso. Esses “direitos comprá- mero de fabricantes indepen- pacotam, de uma forma ou de veis” são hoje em dia chamados dentes de hardware (IHV) e de outra, mais ou menos os mes- de licença comercial. software (ISV) certificados e mos softwares Open Source (o O software contido em qualquer disponibilidade de soluções Kernel, Apache, Samba, bibliote- distribuição Linux é sem custo. complexas pré-testadas cas, Gnome, KDE, etc), mas so- Os programadores desses 14 Número 4 :: www.revista-linux.com

- 15. Revista Linux :: Teoria se. gração entre o empacotamento softwares licenciaram o seu tra- do software e o seu suporte, o balho sob a GPL, BSD, Mozilla Para empresas que precisam que leva a um ecossistema fra- Public, IBM Public ou alguma de escolher rapidamente uma co ou inexistente de ISVs e outra licença Open Source, que distribuição, há duas opções en- IHVs. garante a qualquer um o direito terprise que tem um forte ecos- de usar e redistribuir o software sistema e implementação no Em termos de flexibilidade técni- sem ter que pagar por isso. mercado: Red Hat Enterprise Li- ca e escolha de fornecedor — nux e Novell SUSE Linux Enter- pontos que coincidem nos cus- É errado dizer que se “compra” prise. Algumas diferenças entre tos —, as duas opções são uma distribuição Linux (ou uma elas têm-se tornado cada vez iguais. Todos os benefícios da licença de seu uso). Não se po- maiores ao longo do tempo, en- segunda opção estão presentes de comprá-la. Na prática ela já quanto que a maioria tem con- na primeira, enquanto que na é sua. É como dizer que um vergido ou desaparecido. Veja segunda há uma ausência dos usuário irá comprar o conteúdo uma comparação na tabela. aspectos de ecossistema de de um site. Não há nada materi- ISVs e IHVs da primeira. al para adquirir. Por outro lado, Outras Distribuições En- Para uma empresa que precisa o que se pode dizer é que está terprise de tomar decisões pragmáticas, a assinar-se um serviço que pro- parece fazer mais sentido adqui- vê assistência técnica, acesso a rir directamente um produto co- actualizações e ingresso num Há alguns provedores de distri- mo o RHEL e SLES, que junta ecossistema de produtos que in- buições Linux com um modelo suporte ao software na fonte, do ter-operam de uma forma pré- de negócio similar ao adoptado que manualmente integrá-los testada e certificada — os pon- pela Red Hat e pela Novell. As em níveis regionais. A segunda tos de suporte referidos anterior- mais famosas são Ubuntu (tecni- opção, com Debian etc, também mente. camente baseado no Debian), tem sido escolhida com sucesso Então, empresas que fazem dis- Mandriva (fusão da Conectiva, por empresas principalmente do tribuições enterprise (como Red Mandrake e outras), Xandros sector público, e trazem benefí- Hat, Novell, Xandros) vendem (também baseado no Debian), cios sociais e económicos ge- esse serviço e não o software, para citar algumas. Estas estão rais por manterem o dinheiro a porque o último é gratuito. focadas em prover um produto circular dentro do país. global de tal forma que o supor- Escolhendo a Melhor Dis- te e os serviços possam ser dis- As empresas devem prestar tribuição ponibilizados automaticamente atenção aos seguintes pontos, ou num modo de self-service. mais ou menos por esta ordem, Há uma lei intrínseca do merca- Há duas formas responsáveis e quando estão a escolher uma do que busca o equilíbrio dispo- maduras de usar distribuição Li- distribuição Linux para correr as nibilizando duas opções de es- nux nas operações de TI de suas aplicações de negócio: colha. Uma opção pode ser boa uma empresa: (na verdade não há opção quan- 1 :: Adquirir a subscrição de 1 :: Com qual fabricante de do só um caminho existe), duas uma distribuição enterprise distribuição eu tenho melho- opções maduras é melhor, en- global como as vendidas pela res relacionamentos comerci- quanto que três ou mais opções Red Hat e Novell ais ? já é muita coisa para o mercado A subscrição junta o software 2 :: Qual o fabricante que tem o digerir. E parece que o mercado Open Source a um suporte de melhor preço de subscrição pe- já definiu suas duas escolhas escala global, criando um ambi- lo valor oferecido ? maduras com a Novell e Red ente estável e favorável para o 3 :: Qual a distribuição que os Hat. florescimento de um ecossiste- meus técnicos conhecem me- ma de ISVs e IHVs certificados. lhor ? Mesmo que estas e outras distri- 4 :: Qual a distribuição que é su- buições para empresas tenham 2 :: Usar distribuições gratui- portada e certificada por quem produtos melhores, elas terão tas como Debian ou Slackwa- me fornece produtos de hardwa- que investir uma quantidade re e adquirir serviços de su- re e software ? considerável de energia para porte de uma companhia local 5 :: A não ser que se saiba mui- construir um ecossistema de independente to bem o que se está a fazer, as ISVs e IHVs. Mais do que isso, Isto pode trazer mais risco por empresas devem ser responsá- ISVs e IHVs terão que fazer causa da operação de suporte veis e usar distribuições enterpri- uma pausa nas suas operações não-global e pela falta de inte- Número 4 :: www.revista-linux.com 15

- 16. Revista Linux :: Teoria para ouvir o que estas novas lhe uma distribuição. distribuições têm a oferecer. Não se pode dizer que certa dis- Ecossistema é tudo o que impor- tribuição é melhor que todas as ta. Um produto com um bom outras. Devem sempre colocar- ecossistema pode facilmente tor- se na balança aspectos pragmá- nar-se melhor que um excelente ticos visando uma boa aderên- produto sem ecossistema. Pro- cia à sua empresa ou a um cer- vavelmente este é o aspecto to projecto. mais importante a considerar quando uma companhia esco- Ver nota biográfica sobre o autor na página 10 16 Número 4 :: www.revista-linux.com

- 17. Revista Linux :: Teoria Blogosfera por Avi Alkalay artigo adaptado para Português-Europeu U m blog é um website qualquer cujo conteú- bridades –, só porque agora eles tem acesso a do é organizado como um diário (log, em in- uma plataforma de publicação independente e di- glês), ou seja, por datas e em ordem crono- recta: a Internet. lógica. Os bloggers (pessoas que possuem e escrevem O nome apareceu quando “web log” virou “weblog” em seus blogs) visitam e lêem outros blogs, fazem que, numa brincadeira, se transformou em “we comentários, criam links e referenciam-se uns aos blog”, para por fim se popularizar em “blog”. outros, criando uma espécie de A cultura dos blogs tem um dicionário próprio: conversa distri- buída. Post: um artigo, uma publicação que pode conter texto, imagens, links, multimédia, etc. Um post tem A consolidação um título, data e hora e é categorizado sob um ou da cultura dos blogs fez surgir alguns mais assuntos como “tecnologia”, “vinhos”, “via- serviços como Technorati, Truth Laid Bear, Ping-o- gens”, “poesia”, etc., definidos pelo dono do blog. matic, Digg, que tem a habilidade de seguir a con- Este usa geralmente uma linguagem mais directa e versa. Mais ainda, eles conseguem medir a popula- descontraída, e pode ser tão longo quanto um ex- ridade de um blog ou de um assunto e calcular a tenso artigo, ou ter só três palavras. Um blog é sua vitalidade na web. Usando extensamente idio- uma sequência de posts. mas XML como XHTML, RDF, RSS e ATOM, eles Comentário: Visitantes do blog podem opinar sobre conseguem “avisar” um post de que foi referencia- os posts e este é um lado muito importante da inte- do noutro blog, ajudando o primeiro a publicar auto- ractividade dos blogs. maticamente um pingback ou trackback, mostran- Permalink: um link permanente, o endereço directo do quem o referenciou e como. de um post específico. Trackback e Pingback: um post que faz referência A Blogosfera é o fenómeno sócio-cultural materiali- a outro post, talvez noutro blog. zado nessa malha de interações dinâmicas e se- Feed: Há ferramentas que permitem ler vários mânticas entre os blogs e seus autores. blogs de forma centralizada, sem ter que visitá-los Como diz Doc Searls no seu Mundo de Pontas, a separadamente. O feed é uma versão mais pura Internet é uma grande esfera oca com a superfície do blog, contendo somente os últimos posts em for- formada por pontas interconectadas. Bem, nós so- mato XML (RSS ou ATOM) e serve para alimentar mos as pontas e ela é oca porque não há nada no essas ferramentas. Podcasts nada mais são do meio que limite a nossa interacção. Esta metáfora que feeds contendo média, ao invés de só texto. explica como os bloggers ganharam voz activa na Blog é um nome mais actual para o que se costu- sociedade livre da Internet, onde falam bem de mava chamar de “home page”. A diferença é que quem gostam e denunciam quem ou o que não antes da era dos blogs, uma pessoa que quisesse gostam. Sendo público e interativo, qualquer assun- ter um website pessoal, tinha um enorme trabalho to verídico e bem conduzido tem potencial de virar para publicar conteúdo de páginas, que geralmen- uma bola de neve ao ponto de iniciar um escânda- te eram estáticas, não interativas, e francamente, lo político, obrigar uma empresa a admitir que deve sem graça. Era um processo manual que exigia al- fazer um recall de produtos defeituosos, ou dar in- gum conhecimento técnico e por isso eram geral- formações muito precisas sobre o míssil que caiu mente técnicos que publicavam o conteúdo na web. no bairro durante uma guerra (warblog). Com a padronização do conteúdo por ordem crono- Várias empresas têm usado blogs como forma de lógica em posts, surgiram uma série de ferramen- se aproximarem dos seus clientes. A sua lingua- tas e serviços de blogging, sendo os mais conheci- gem descontraída, não-institucional e principalmen- dos o Blogger, WordPress, LiveJournal e Mova- te interactiva derruba barreiras e potencializa comu- bleType. nidades. Bons blogs corporativos passaram a ser a Eles facilitaram a publicação de textos, links, multi- peça chave do ciclo de desenvolvimento de produ- média de forma organizada e apelativa e a web fi- tos, como plataforma de divulgação das próximas cou muito mais interessante. Se antigamente um novidades e ponto de recepção directa de opiniões escritor precisava de ter contacto com editoras pa- de usuários. ra publicar trabalhos, hoje qualquer pessoa é um Do que está à espera para ingressar na Blogosfe- escritor em potencial. E, sim, os blogs revelaram ra? inúmeros ótimos escritores – alguns viraram cele- Ver nota biográfica sobre o autor na página 10 Número 4 :: www.revista-linux.com 17

- 19. Revista Linux :: Teoria A Internet Assimétrica por Gustavo Homem N riores aos actuais é um facto, as classes de tráfego tal como uma época em que se fa- consequência natural da evolu- estão definidas em Portugal. As la diariamente sobre quot;ban- ção tecnológica das PME e do normas ADSL, mesmo as inici- da largaquot;, a situação de acesso generalizado a software ais, suportam até 1Mbit de ups- assimetria a esta associada não servidor de grande qualidade tream e é conhecido que pelo é totalmente clara para a maio- disponível em domínio público menos parte dos DSLAMs exis- ria dos utilizadores. É fácil en- (1,2). A capacidade de disponibi- tentes em Portugal o permitem. contrar hoje em dia serviços de lizar informação de forma inde- Nas soluções de Internet por Ca- acesso à Internet com elevado pendente liberta as empresas bo a mesma coisa se passa débito unidireccional, ou seja no (4,5). das demoradas “interacções” sentido ISP -> cliente. De facto, com o suporte técnico dos ISP e é habitual contratar débitos deve fazer parte do roteiro para b) O limite no upstream é o “tra- downstream de 8,16,20 ou mes- a inclusão das PME portugue- vão” do tráfego P2P nacional. mo 24 Mbps. No entanto, quan- sas. Nesse sentido, responda- Ao aumentar este limite o tráfe- do se fala de débitos upstream, mos às três questões mais fre- go P2P vai aumentar imediata- ou seja no sentido cliente -> quentemente colocadas quando mente e os ISP poderão não es- ISP, o cenário parece ser mais se discute o presente assunto. tar particularmente interessados nebuloso. Por um lado, as cam- nisto (questões legais, tráfego panhas de divulgação raramen- 1) Porque é que os débitos de trocado no GigaPix (12), ...). te fazem referência ao valor de upstream são tão baixos nos upstream - assume-se que o cli- serviços ADSL e Cabo em Por- c) Os circuitos com upstreams ente final não é sensível a este tugal? superiores a 1024Kbps, que em factor. Por outro, não é fácil, Portugal são vendidos invaria- saindo dos serviços standard cu- As razões são várias: velmente como circuitos dedica- jos débitos são limitados, ter dos, são extremamente dispen- uma noção imediata dos custos a) As tecnologias são assimétri- diosos (um circuito G.SHDSL envolvidos, visto que as tabelas cas por natureza (3,4) ... o que 2Mbit simétrico pode custar en- de preços não são em geral pú- no entanto não parece justificar tre 300 e 700 EUR mensais de- blicas. Apesar disto, a necessi- dade de débitos upstream supe- Número 4 :: www.revista-linux.com 19

- 20. Revista Linux :: Teoria pendendo da capacidade nego- ser disponibilizado com upstre- ços ADSL (6,12). cial da empresa e da quantida- ams melhorados, um serviço de de serviços contratados). Por ADSL/Cabo nunca terá o mes- No entanto, a existência de esta razão, os ISP acreditam mo quot;nível de serviçoquot; que um cir- overheads não afecta a relação que estão a proteger este mer- cuito dedicado (débito garanti- entre os valores, pois afecta am- cado ao limitarem os débitos do, contenção, taxa de disponibi- bos os lados da quot;equaçãoquot; aci- upstream do ADSL (11). lidade, prazos de reparação, ma. etc), pelo que a diferença de d) Os ISP possuem serviços de custos continuará a fazer senti- Daqui se conclui que, por exem- do1. datacenter/alojamento e ao limi- plo, o serviço 24/400 vendido tarem os débitos de upstream até há pouco tempo por um ISP estão a proteger este negócio, c) Não se pode aumentar indefi- nacional (9) era matematicamen- impedindo os clientes de se tor- nidamente o débito downstream te impossível, porque a taxa má- narem mais autónomos a nível sem aumentar o upstream, visto xima atingível em download es- de disponibilização de serviços que todo o tráfego TCP está su- tá limitada pelo débito de upstre- e conteúdos. jeito ao respectivo tráfego de am disponível que ficará satura- ACK (acknowledge (7)) que flui do antes de se atingir o valor 2) É expectável que a situa- no sentido inverso. Isto pode máximo downstream. A situa- ção vá mudar de futuro? ser rigorosamente calculado em ção foi entretanto corrigida por função dos tamanhos dos paco- aumento de taxa de upload dis- A situação só poderá mudar tes enviados. No entanto um ponível. Conclui-se ainda que quando os ISP se aperceberem simples teste com ferramentas mesmo com um serviço 20/400 de que: universalmente acessíveis o utilizador só poderá usufruir (wget, iptraf) permite obter que: de 20Mbps em download, se a) Os clientes pretendem maior não estiver a efectuar nenhuma flexibilidade na utilização que fa- %tcp upstream rate ~ 1,84 % espécie de upload, pois a linha zem do serviço de Internet que será totalmente tomada pelos contratam, incluindo alojamento de onde se obtém as relações: pacotes de ACK. Caso contrá- local de serviços e acesso remo- 2 Mbps => 36.80 kbps rio, a performance downstream to a informação interna. 4 Mbps => 73.61 kbps cairá para valores muito inferio- 8 Mbps => 147.22 kbps res. b) Ao tentarem proteger certos 16 Mbps => 294.45 kpbs segmentos de negócio (ver aci- 20 Mbps => 368,06 kbps A Netcabo foi o primeiro ISP a ma) os ISP estão a eliminar ou- 24 Mbps => 441,67 kbps tomar a iniciativa de aumentar tros segmentos. Por exemplo, as taxas de upstream disponibili- há muitos clientes potencialmen- Os valores acima referem-se a zando o serviço Netcabo Pro te interessados em pagar um débitos efectivos a nível IP (ou com débitos 8Mb/1Mb (8). Se- serviço um pouco mais caro, seja, os débitos calculados pe- guiram-se muito recentemente a com um melhor upstream mas las aplicações) medidos sobre Vodafone e a Clix (ADSL). que nunca estarão interessados um serviço ADSL. nos serviços dedicados cujo pa- 3) Que alternativas economi- tamar de custo lhes é inacessí- Para se poderem comparar com camente viáveis existem para vel. Dada a diferença de custos, os débitos anunciados pelos aumentar a taxa de upstream? este tipo de cliente (tipicamente ISP com os débitos efectivos é PME) acaba por se manter no necessário descontar os overhe- Enquanto a situação de merca- serviço mais básico, o que con- ads dos protocolos subjacentes: do não se altera, uma alternati- duz a perda de negócio para o Ethernet para serviço de Cabo e va a contratar um serviço dedi- ISP. Repare-se que, mesmo a PPP+Ethernet+ATM para servi- cado é contratar N vezes o servi- 1 De facto, é importante referir que os parâmetros de largura de banda anunciados para os serviços ADSL/Cabo representam valores máximos teóricos apenas possíveis em situações de baixo congestionamento. No caso dos serviços ADSL a largura de banda anunciada é garantida apenas entre o CPE e o DSLAM, estando a partir daí sujeita à taxa de contenção, que é o quociente entre o débito disponível DSLAM <-> ISP e a soma dos débitos CPE <-> DSLAM. No caso da Internet por cabo, não há sequer qualquer garantia de débito, visto que a largura de banda é partilhada continuamente por todos os CPE ligados ao mesmo canal. 2 Este tipo de configuração designa-se habitualmente por multi homing. 20 Número 4 :: www.revista-linux.com

- 21. Revista Linux :: Teoria ço de melhor upload disponível, Ver na Web à custa de algum investimento em tempo de configuração2. (1) http://www.linux.com (2) http://www.apache.org Por exemplo, um serviço com 2 (3) http://en.wikipedia.org/wiki/ADSL Mbits pode “conseguir-se” com dois serviços Netcabo Pro (4) http://en.wikipedia.org/wiki/Cable_internet 8Mb/1Mb tendo em conta que: (5) http://en.wikipedia.org/wiki/DOCSIS (6) http://tldp.org/HOWTO/ADSL-Bandwidth-Management-HOWTO - é necessário ter um servidor (7) http://en.wikipedia.org/wiki/Transmi...ntrol_Protocol ou router com 2 interfaces de re- de (8) http://www.tvcabo.pt/Internet/SpeedProMais.aspx - é necessário configurar DNS (9) http://acesso.clix.pt/ round robin (10) – vários Ips pa- (10) http://en.wikipedia.org/wiki/Round_robin_DNS ra o mesmo hostname (11) http://www.isp-planet.com/news/2005/cerf_f2c.html - só se conseguem obter 2Mbits no somatório do tráfego; cada li- (12) http://www.oplnk.net/files/WhitePaper_EncapsOverheads.pdf gação individual está limitada a (13) http://www.fccn.pt/index.php?module=pagemaster& 1Mb mas estatisticamente con- PAGE_user_op=view_page&PAGE_id=8 seguem-se os 2Mbits Abreviaturas: Sobre o autor CPE Customer Premises Equip- ment. Equipamento instalado no Gustavo Homem é o director técnico da Angulo cliente: modem/router de aces- Sólido, uma empresa especializada em servi- so à Internet. ços profissionais open source. Mais informa- DSLAM Digital subscriber line ções em http://www.angulosolido.pt access multiplexer. Agrega as li- gações de múltiplos clientes DSL num único link. ISP Internet Service Provider. Fornecedor de serviços Internet P2P Peer to peer. Tráfego Inter- net “ponto-a-ponto” ou seja di- recto entre diferentes utilizado- res sem depender de um servi- dor central. Número 4 :: www.revista-linux.com 21

- 22. Revista Linux :: Prático Imagem original da autoria de ladyphoenix1999 Como jogar CS em Linux por Pedro Gaspar com o apoio de hdd.com.pt C ounter-Strike é o FPS Online mais jogado $ sudo wget http://wine.budgetdedicated.com/ em todo o mundo. apt/sources.list.d/feisty.list -O Counter-Strike, mais conhecido por CS, foi /etc/apt/sources.list.d/winehq.list jogado pela primeira vez em 1999 pouco depois de Half-Life entrar no mercado. Desde essa data até Debian Etch (4.0) aos dias de hoje, CS tem sido um dos jogos mais jogados em todo o mundo, responsável pela popu- $ sudo wget http://wine.budgetdedica- larização das Lan-Houses em todo o mundo. Sen- ted.com/ apt/sources.list.d/etch.list do considerado um “desporto” para muita gente, -O /etc/apt/sources.list.d/winehq.list este jogo movimenta muito dinheiro, havendo vári- $ sudo apt-get update os patrocínios de marcas conhecidas (como a NVI- $ sudo apt-get install wine DIA e a Intel), e mesmo jogadores a receber um or- denado fixo para jogar. 2 – Instalar o WineCVS em Ubuntu e Debian Ao longo do tempo, as versões do CS foram evo- $ apt-get install cvs build-essential luindo: desde a primeira versão até às versões de bison flex-old libasound2-dev hoje houve muitas mudanças. CS é um mod para x-window-system-dev libpng12-dev libj- o popular jogo Half-Life. Como foi referido anterior- peg62-dev libfreetype6-dev libxrender- mente, pouco tempo depois do lançamento do Half- dev libttf2 libttf-dev msttcorefonts Life, Minh quot;goosemanquot; Le e Jess Cliffe criaram a libfontconfig1-dev primeira versão do CS. Desde então, têm vindo a evoluir progressivamente até à versão 1.6, sendo Outras distribuições que a partir desta o jogo passou a ser apenas joga- do no Steam (ver caixa sobre o Steam). Recente- $ wget http://winecvs.linux-gamers.- mente, em Novembro de 2004, saiu o novo Half-Li- net/ fe 2 e com ele uma nova versão do CS (chamado WineCVS.sh Counter-Strike: Source). Contudo, são muitos os jo- $ sh WineCVS.sh gadores que ainda jogam CS 1.6 pois, apesar do CS: Source ter um grafismo muito melhor, o Game- 3 – Instalar os tipos de letra da Microsoft Play do CS 1.6 é significativamente mais interes- Os tipos de letra da Microsoft são necessários por- sante. que o steam requer o tahoma.ttf Estes tipos de letra (2) devem ser descompacta- dos e colocados dentro da directoria ~/.wine/dri- Como jogar CS, HL e outros ve_c/windows/fonts Nota: Caso esta directoria não exista, o leitor deve executar qualquer aplicação com o WINE para que 1 – Instalar o WINE (1) em Ubuntu Feisty (7.04) ela seja criada, ou simplesmente executar winecfg 22 Número 4 :: www.revista-linux.com