Programme 42

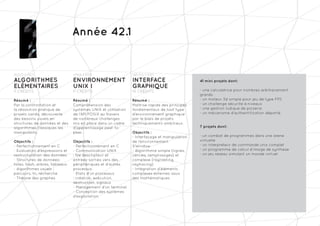

- 1. Année 42.1 ALGO-1-001 UNIX-1-001 INFOG-1-001 Algorithmes Environnement Interface 41 mini projets dont: Elémentaires UNIX I Graphique 11 crédits 11 crédits 10 crédits - une calculatrice pour nombres arbitrairement grands Résumé : Résumé : Résumé : - un moteur 3d simple pour jeu de type FPS Par la confrontation et Compréhension des Maîtrise rapide des principes - un challenge sécurite à niveaux la résolution pratique de systèmes UNIX et utilisation fondamentaux de tout type - une gestion ludique de pizzeria projets variés, découverte de l’API POSIX au travers d’environnement graphique - un mécanisme d’authentification déporté des besoins usuels en de nombreux challenges par le biais de projets structures de données et des mis en place dans un cadre techniquements ambitieux. algorithmes classiques les d’apprentissage peet-to- 7 projets dont: manipulants. peer. Objectifs : - Interfaçage et manipulation - un combat de programmes dans une arene Objectifs : Objectifs : de l’environnement virtuelle - Perfectionnement en C - Perfectionnement en C XWindow - un interpreteur de commande unix complet - Evaluation d’expressions et - Communication UNIX - Algorithmie simple (lignes, - un programme de calcul d’image de synthese restructuration des données : file descripteur et cercles, remplissages) et - un jeu reseau simulant un monde virtuel - Structures de données: entrées-sorties vers des complexe (raycasting, listes, hash, arbres, tableaux périphériques et d’autres raytracing) - Algorithmes usuels : processus - Intégration d’éléments parcours, tri, recherche - Etats d’un processus complexes externes issus - Théorie des graphes : création, exécution, des mathématiques destruction, signaux - Management d’un terminal - Conception des systèmes d’exploitation

- 2. Année 42.1 SECU-1-001 CINFO-1-001 SECU-1-002 POOBJ-1-001 POOBJ-1-002 Introduction à Culture Challenge Piscine C++ Programmation la Sécurite Informatique Sécurité 4 crédits Orientée 1 crédit 1 crédit 3 crédits Résumé : Object Apprentissage des 7 crédits Résumé : Résumé : Résumé : Dans le prolongement d’une Découverte du panorama Confrontation à des fondamenteux de la programmation orientée Résumé : culture geek sulfureuse culturel informatique, de techniques simples Consolidation des acquis en matière de sécurité, l’historique jusqu’aux thèmes d’intrusion et de objet durant une période d’immersion complète sur le en programmation objet et découverte des premiers de recherche actuels, via détournement d’un système appropriation de concepts éléments tangibles dans leur plusieurs exposés réalisés informatique au travers thème. avancé au travers de projets environnement de travail, par les étudiants. d’une série d’énigmes necessitant une forte ainsi que des premières successives et variées, Objectifs : - Syntaxe du C++ interaction communautaire. contre-mesures. Objectifs : développant plus largement - Historique de une capacité d’adaptation et - Eléments spécifiques de programmation Objectifs : Objectifs : l’informatique de pensée divergente. - Conception de projets - Eléments simples de - Concepts d’architecture objet : classes, héritage, polymorphisme, templates, selon le paradigme objet sécurité contextualisés : machine: processeurs, bus, Objectifs : - Thread en C++ l’environnement de l’école périphériques, ... - Techniques élémentaires surcharge, abstraction - Interfaçage graphique - Règles et risques liés à la - Concepts des systèmes de détournement sécurité sur internet d’exploitation: architecture informatique et d’intrusion - Pratiques de interne, macro/micro/ dans le but d’obtenir de programmation sécuritaires : exo kernel, gestion de la nouveaux privilèges analyse de code mémoire, file system, POSIX, ... - Informatique aléatoire - Informatique quantique

- 3. Année 42.1 UNIX-1-002 IART-1-001 SECU-1-003 UNIX-1-003 INFOG-1-002 Environnement Introduction à Cryptographie Environnement OpenGL UNIX II l’Intelligence Elémentaire UNIX Avance 3 crédits 12 crédits Artificielle 2 crédits 3 crédits Résumé : 2 crédits Réalisations graphiques Résumé : Résumé : Résumé : Maîtrise de l’ensemble des Grâce à la pratique à la fois Notion et utilisation simple grace à des outils avancés Résumé : permettant d’utiliser éléments de l’API POSIX Première approche des des éléments fondamentaux d’un langage de bas nécessaires à tout projet de la cryptographie comme niveau, compréhension l’accélération matérielle. problématiques ouvertes et d’envergure (réseau, des systèmes décisionaires, des éléments intégré à forte des mécanismes de thread, ...), par le biais de valeur a joutée, découverte communication avec le Objectifs : mise en oeuvre dans le - Transformations, réalisations d’excellence. cadre d’un challenge et utilisation d’un composant noyau UNIX, grâce à une aux multiples facettes de la mise en oeuvre concrète et projections, coordonnées communautaire où chacun homogènes, géométrie, Objectifs : doit apprendre des autres. sécurité informatique. immédiate dans des projets - Programmation multi- aux objectifs très avancés. matrices, angles, thread Objectifs : rasterisation Objectifs : - API OpenGL - Mécanismes sous-jacents - Notions élémentaires de - Algorithmes de cryptage Objectifs : d’UNIX : allocation mémoire, théorie des jeux symétrique et assymétrique, - Assembleur x86 devices, linkage dynamique, - Algorithmes classiques : fonctions de hachage - Fonctionalités de traçage fichiers et MMU min/max, alpha/bêta, A* - Intégration et utilisation et de deboggage - Mécanismes de - Gestion d’une contrainte d’outils standards Communication Inter- temporelle de cryptographie et Processus (IPC) - Heuristique, réseaux d’authentification (OpenSSL, - Programmation Réseau et sémantiques API Google, OTP, PKI,...) Internet

- 4. Année 42.2 ALGO-2-001 SECU-2-001 PRLIB-2-001 Algorithmes Cryptographie Projet Libre I Avancés I Appliquée 8 crédits 26 mini projets dont: 2 crédits 5 crédits Résumé : - une simulation boursière Résumé : Résumé : Apprentissage de la gestion - un jeu d’arcade Intégration d’outils Réalisation d’un ambitieux de projet sur le long terme, - un virus simple mathématiques avancés, projet alliant contraintes au travers d’une réalisation approche empirique de de sécurité réalistes au choix des étudiant. systèmes complexes et d’entreprise et standards de 13 projets dont: de problèmes ouverts en l’Internet Objectifs : apprentissage collaboratif. - Cahier des charges - un proxy cryptographique Objectifs : - Plannification - une simulation hydrodynamique Objectifs : - Protocole HTTPS - Recettage - un projet d’envergure sur 5 mois - Simulation boursière - Authentification - Gestion des imprévus - Catégorisation assymétrique - Techniques d’organisation - Flux de données crypté personelle, de groupe, et de gestion de projet (GANTT, PERT, ...)

- 5. Année 42.2 POOBJ-2-001 RELA-2-001 RESO-2-001 ADSYS-2-001 BASED-2-001 Techniques Transmission Architecture Administration SQL avancées en de réseau Système UNIX 3 crédits C++ Compétences personnel 3 crédits Résumé : 7 crédits 3 crédits 3 crédits De la découverte jusqu’aux Résumé : Prise en main complète premières structures Résumé : Résumé : Résumé : complexes, aquisition Renforcement du paradigme Participation à l’accueil, Grâce à de nombreuses d’un ordinateur personnel et de sa configuration en du socle indispensable à objet et des problématiques aux premiers pas, et à petites situations réalistes l’utilisation des bases de de conception en C++ autour l’intégration communautaire d’un réseau familial ou de environnement UNIX par une pratique immédiate de données. de projets demandant une des nouveaux apprenants. PME, acquisition des bases capacité d’adaptation de l’architecture d’un réseau cas standards. Objectifs : accrue. Objectifs : local. - Requêtes simples SQL - Communication Objectifs : - Installation UNIX - INSERT / SELECT / JOIN Objectifs : - Encadrement d’un groupe Objectifs : - Structuration élémentaire - C++ en environnement MS - Adressage IP et masque de - Gestion du matériel et des utilisateurs de base de données Windows sous-réseau - MySQL / Postgresql / - Programmation objet multi- - DHCP - Services locaux simples - Langages de scripting : sh, SQLite /.... architecture - Nat - Base de donnée relationelle - Objets distants: RPC, - IPv4 / IPv6 python, perl... Corba, ... - Réseau WIFI - Design patterns - Bluetooth (structurels, creationnels, - UpnP, DLNA, Intégration de comportementaux) nouveaux éléments réseaux - Peer-to-peer: BitTorrent, Emule, Gnutella

- 6. Année 42.2 POOBJ-2-004 POOBJ-2-002 POOBJ-2-003 IART-2-001 SECU-2-002 Conception Java I MS .Net I Intelligence Virus des Systèmes 3 crédits 3 crédits Artificielle I Informatique d’Information Résumé : Résumé : 3 crédits 3 crédits 3 crédits Consolidation du paradigme Maîtrise des principeaux Résumé : Résumé : objet et utilisation des éléments du framework .Net Premiers éléments et Introduction aux techniques Résumé : environnements et librairies ainsi que du langage le plus Au travers de réalisations algorithmes complexes virales classiques lors de standards en Java, grâce couramment associé par le d’intelligence artificielle la réalisation de plusieurs techniques d’autres à des situations réalistes biais de plusieurs projets. modules, acquisition, puis mis en oeuvre dans des cas vers en environnement MS d’entreprise. pratiques de problèmes Windows. manipulation des techniques Objectifs : de conception de systèmes ouverts. Objectifs : - Environnement MS .Net Objectifs : d’information. - Environnement Java - C# Objectifs : - Techniques virales - Librairies standard / Swing - Systèmes Experts - Assembleur x86 avancé Objectifs : / JDBC - Conception - Systèmes à agents - Format PE des exécutables - Plateformes : smartphone / MS Windows - Analyse web / backoffice - Diagrammes - J2ME - Méthodologie - Conception UML en lien - UML, Merise avec le module CSI

- 7. Année 42.2 RESO-2-002 BASED-2-002 PRLIB-2-002 ALGO-2-002 PSPE-2-001 Architecture Administration Projet Libre II Algorithmes Programmation réseau de Base de 10 crédits Avancés II Fonctionnelle d’entreprise Données I Résumé : 4 crédits 3 crédits 3 crédits 3 crédits Apprentissage de la gestion Résumé : Résumé : de projet sur le très long Intégration d’outils Grâce à plusieurs projets Résumé : Résumé : terme, au travers d’une Mises en situation concrètes Acquisition des techniques mathématiques avancés, réalisés dans plusieurs réalisation d’excellence d’un et/ou approche empirique, langages, découverte puis d’architecture et de gestion élémentaires permettant an et demi dont le sujet est de réseau professionnel l’installation et l’utilisation de systèmes complexes et apprentissage poussé du déterminé par les étudiants de problèmes ouverts en paradigme fonctionnel. d’une petite structure. d’une base de données, eux-mêmes. au travers de plusieurs cas apprentissage collaboratif. Objectifs : pratiques. Objectifs : Objectifs : Objectifs : - Lambda calcul - Routage entre de multiple - Cahier des charges sous-réseaux Objectifs : - Surfaces de Beziers - Lexique, syntaxe, - Plannification - Ecoulement de fluides sémantique - VLAN - Création et mise en - Recettage - Accès aux ressources de production d’une base de - Recherche opérationelle, - Automates, récursion, ordre - Gestion des imprévus Simplexes supérieur, convergence l’entreprise données - Pare-feux, filtres et DMZ - Maintenance de base de - Programmation non - Typage, inférence - Accès extérieur données linéaire - Grammaire, Traitement des - ADSL, Fibre optique, liaison - Programmation par langages dédiée contraintes - Projets dans la mouvance - Eléments réseaux RFID des recherches effectuées à l’Inria - OCaml, Haskell, Scheme, Lisp,...

- 8. Année 42.3 PRLIB-3-001 SECU-3-001 SECU-3-003 Projet Libre II Sécurité Virus 29 projets dont: 20 crédits Système Informatique - un système de reconnaissance d’empreintes Résumé : 3 crédits Avancé digitales Phase finale du chef- 3 crédits - un micro-kernel Résumé : d’oeuvre de chaque groupe, Lors de scénarii réalistes où - une régie multimedia réalisé sur une durée totale Résumé : - un concours de calculs paralelles à tour de rôle chacun est Compréhension, puis de 1 an et demi. attaquant puis défenseur, - un convertisseur de langage de programmation attaque / défense en les principaux éléments de simulation, de techniques Objectifs : sécurité informatique des - Cahier des charges virales sophistiquées et systèmes d’information auto-évolutives. - Plannification comme d’exploitation sont - Recettage traités. - Gestion des imprévus Objectifs : - Polymorphisme Objectifs : - Techniques de défense - Failles de sécurité locales - Buffer & stack overflow - Failles d’administration système

- 9. Année 42.3 POOBJ-3-002 POOBJ-3-001 WEB-3-001 RESO-3-001 GPRJ-3-001 Java II MS .Net II Technologies Architecture Gestion de 3 crédits 3 crédits Web Réseau Projet Résumé : Résumé : 3 crédits Opérateur 3 crédits Pratique avancée des Exploitation des possibilités 3 crédits Résumé : Résumé : standards Java de l’industrie. avancées du framework Mise en application directe Connaissance et mise Microsoft .Net . Résumé : dans un projet d’envergure Approche des en pratique sur d’autres Objectifs : des outils classiques en modules du cursus des - EJB Objectifs : problématiques techniques environnement web 2.0 liées aux grands opérateurs processus de gestion - JMONKEY - Approfondissement C# dynamique. de projet modernes - J2EE - Connaissance avancée Internet mondiaux, sur leur réseau interne comme sur d’entreprise. des fonctionnalités du Objectifs : framework les points de connexion. - Technologies standards Des simulations réduites Objectifs : liées au web: XHTML, sont effectuées pour une - Méthodes Agiles Javascript, PHP, HTML5, appropriation au plus près - SCRUMM WebGL, Ajax, XML, Json, ... de la réalité. - Extreme Programming - Best practices ITIL Objectifs : - Backbone Opérateur - AS et BGP - Routage niveau 3 et niveau 2 : ATM, MPLS, GMPLS, FrameRelay - Packet & Traffic Shaping

- 10. Année 42.3 EMBQ-3-001 ADSYS-3-001 IART-3-001 SECU-3-002 WEB-3-002 Développement Administration Intelligence Sécurité Frameworks Mobile IPhone Système Artificielle II Réseau Web et 3 crédits Avancée 3 crédits 3 crédits E-Commerce 3 crédits 3 crédits Résumé : Résumé : Résumé : Réalisation d’applications Résumé : Manipulation d’algorithmes Exploitation d’outils et de Résumé : mobile pour plateforme Un contexte de PME est avancés en intelligence modes opératoires intrusifs Etude et utilisation de Iphone d’Apple afin artificiellement créé pour artificielle : réseaux lors d’un concours interne de différents environnements d’acquérir une aisance se confronter et s’aguerrir de neurones pour la sécurité en vase clos. de développement web, significative sur ce type aux éléments standards reconnaissance d’empreintes génériques comme d’environnement. d’un système d’information digitales par exemple, Objectifs : spécialisés. d’entreprise. ou encore algorithmes - Man in the middle Objectifs : génétiques pour approcher - Sniffing / Spoofing : IP, Objectifs : - Objective C Objectifs : d’une solution optimale d’un ARP,... - Frameworks bas niveau - Environement IPhone - Services pour l’entreprise: problème ouvert. - Flood et DDOS : Symphony, Zend, Rails, - Cocoa utilisateurs, imprimantes, - Failles de sécurité distantes Django, Tomcat, Cake, ... fichiers, messagerie Objectifs : - Langages associes : Java, - Eléments de sécurité - Réseaux de neurones PHP, Ruby,... réseaux: mécaniques - Machine Learning - Frameworks haut niveau et d’authentification, firewall, - OCR, Vision par ordinateur CMS: Prestashop, Wordpress, architecture réseau - Algorithmes génétiques ... spécifique,... - Librairies: Jquery, GLGE - Eléments de sécurité - E-Commerce physique - Intégration de solutions de - Gestion d’un parc machine paiement réduit - IHM Web et ergonomie - Téléphonie sur IP - Services Web: LAMP, IIS/C#

- 11. Année 42.3 ADSYS-3-002 KERN-3-001 POOBJ-3-003 KERN-3-002 EMBQ-3-002 Cloud Programmation Compilation MicroKernel Développement Computing Kernel et Paradigme 3 crédits Mobile Android 3 crédits 3 crédits Objet Résumé : 3 crédits 3 crédits Réalisation complète Résumé : Résumé : Résumé : Approche bidimensionelle Introduction à la d’un noyau de type UNIX, Réalisation d’applications Résumé : compréhension des du cloud computing, tant programmation kernel en Découverte et manipulation mobile pour plateforme du côté client lors d’une effectuant des modifications mécanismes électroniques Android de Google afin des mécanismes internes hardware qui supportent un externalisation partielle ou ou des a jouts de sous-jacents d’un langage d’acquerrir une capacité de totale de son infrastructure fonctionnalités à un système système d’exploitation. développement aisée sur ce orienté objet au travers d’un et de ses services, que existant. projet de réecriture partielle type d’environnement. du coté hébergeur avec Objectifs : d’un compilateur. - Architecture matérielle l’organisation et la gestion Objectifs : Objectifs : d’une telle infrastructure. - Appel système d’une machine - Plateforme Java spécifique Objectifs : - Assembleur bas niveau - Device Driver - Techniques de parsing Android Objectifs : - Filesystem virtuel - Structuration d’un kernel - SDK - Grammaire d’un langage de type UNIX : scheduler, - Virtualisation hardware - Mécanismes internes des - Scalabilité drivers, memoire virtuelle... langages objets - Virtualisation des services - Liens avec la - Big Data programmation fonctionelle

- 12. Année 42.3 ADSYS-3-003 BASED-3-001 IART-3-003 INFOG-3-001 PROF-3-001 Administration Administration Parrallel Game Design Assurance Système de Bases de Computing 3 crédits Qualité Etendue Données II 3 crédits Résumé : 3 crédits 3 crédits 3 crédits Elément culturel fort, il s’agit Résumé : Résumé : Lors d’un challenge de ici d’une véritable plongée Sensibilisation aux Résumé : Résumé : dans le monde du jeu Approche des Préparation aux rapidité de calcul, étude problématiques qualité des différentes solutions de vidéo, avec ses pratiques, présentes en entreprise problématiques problématiques et enjeux ses codes, et ses besoins d’administration système de bases de données parallélisation et création lors du développement d’un projet répondant aux liés à la programmation. d’applications. Mise en liées à la dimension et d’envergure: temps de Réalisation d’un jeu complet l’hétérogénéité d’un réponse, haute disponibilité, contraintes dans un délai pratique sur un projet minimal. et d’envergure. d’envergure technique d’un environnement de grand interopérabilité élevée, groupe ou d’operateur analyse et stratégie autre module. Objectifs : Objectifs : Internet. d’entreprise. - Théorie du GameDesign - Conception et optimisation Objectifs : de code pour exécution (http://goo.gl/cO9l5) - Plan d’assurance qualité Objectifs : Objectifs : - Boucle de gameplay - Services pour opérateurs - Gestion de grosses bases distribuée - Normes ISO et AFNOR - Multicore / - Camera, Character, - Déploiement et gestion de données Controler. d’un parc machine étendu - Tuning multiprocesseurs / cloud - Calcul sur GPU (GPGPU): - Notion de Flow - Interopérabilité des - Administration système - Moteurs Unity, OGRE,... différents systèmes spécifique cuda, OpenCL,... - Spécificités hardware & d’exploitation. - Oracle, NoSQL DevKits (smartphone, PC, - Supervision et outils (snmp, - DataMining xbox, playstation, ...) Nagios, Tivoli,...) - Datawarehouse - SGBD parallèle et répartie - BDD Objet - Support d’ERP ou CRM

- 13. Année 42.3 EMBQ-3-003 ADSYS-3-00(4|5) INFOG-3-002 PSPE-3-001 PSPE-3-002 Systèmes Administration Multimédia Langages de Langages embarqués et Système 3 crédits Scripting formels temps réel Windows I & II Résumé : 3 crédits 3 crédits 3 crédits 3 crédits Familiarisation avec les Résumé : Résumé : environnements multimédias Approche générale des Initiation aux langages Résumé : Résumé : et les éléments techniques Projets autonomes avec ou Préparation à la certification langages de scripting, leurs formels ainsi qu’aux sous-jacents au travers de avantages, leurs spécificités, grammaires formelles. sur matériel électronique, MCITP I & II de Microsoft la réalisation d’une régie avec des contraintes sur l’infrastructure réseau indépendament de leur Approche théorique des multimédia complète. contexte d’utilisation. expressions rationnelles. spécifiques, notament sur et sytème d’entreprise, par les temps de réaction. l’intermédiaire du cursus Ouverture sur les problèmes Objectifs : Objectifs : de complexité et de officiel Microsoft. - Chaîne d’intégration/ Objectifs : - Scripting calculabilité. production multimédia - Typage dynamique - Micro kernel embarqué Objectifs : - Analogique/numérique - Contraintes temps réel - Formation MCITP I & II - Interpretation Objectifs : - Codec (mpeg4, - Interfacage avec d’autres - Hiérarchie de Chomsky - Systèmes de décision h.264/h.265) - RTLinux, Embedded Linux, langages - Automates / Machine de - Conteneurs (avi, mkv, mp4, - Closures turing VxWorks, LynxOS, ... wmv,...) - Interfacage sur matériel - Perl, Python, Ruby, ... - Calculabilité - Techniques de compression - Complexité spécifique : ARDrone, Kinect, et paramètres de réduction Wiimote, Leap Motion, - Transformée de Fourier Equipement de réalité (DCT) virtuelle... - Wavelets - Streaming