Piratas Que Operan Como Empresas

•Descargar como DOC, PDF•

0 recomendaciones•159 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

Destacado

Destacado (20)

Situación actual de la epidemia de influenza A H1N1

Situación actual de la epidemia de influenza A H1N1

Epidemiología de la influenza A(H1N1) de 2009 en México

Epidemiología de la influenza A(H1N1) de 2009 en México

Vigilancia epidemiológica y prevención de influenza 2014

Vigilancia epidemiológica y prevención de influenza 2014

Similar a Piratas Que Operan Como Empresas

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...JhoanAntoniCruzCasti

Similar a Piratas Que Operan Como Empresas (20)

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Examen grupo 01 Ensayo "Seguridad informática en las empresas bancarias del p...

Último

Último (20)

20240418-CambraSabadell-SesInf-AdopTecnologica-CasoPractico.pdf

20240418-CambraSabadell-SesInf-AdopTecnologica-CasoPractico.pdf

Coca cola organigrama de proceso empresariales.pptx

Coca cola organigrama de proceso empresariales.pptx

u1_s4_gt_la demanda y la oferta global_b27t9rulx9 (1).pptx

u1_s4_gt_la demanda y la oferta global_b27t9rulx9 (1).pptx

El MCP abre convocatoria de Monitoreo Estratégico y apoyo técnico

El MCP abre convocatoria de Monitoreo Estratégico y apoyo técnico

Habilidades de un ejecutivo y sus caracteristicas.pptx

Habilidades de un ejecutivo y sus caracteristicas.pptx

Tema Documentos mercantiles para uso de contabilidad.pdf

Tema Documentos mercantiles para uso de contabilidad.pdf

PRESENTACIÓN NOM-004-STPS-2020 SEGURIDAD EN MAQUINARIA

PRESENTACIÓN NOM-004-STPS-2020 SEGURIDAD EN MAQUINARIA

Proyecto TRIBUTACION APLICADA-1.pdf impuestos nacionales

Proyecto TRIBUTACION APLICADA-1.pdf impuestos nacionales

BLOQUE I HISTOLOGIA segundo año medicina Primer bloque primer parcial

BLOQUE I HISTOLOGIA segundo año medicina Primer bloque primer parcial

Piratas Que Operan Como Empresas

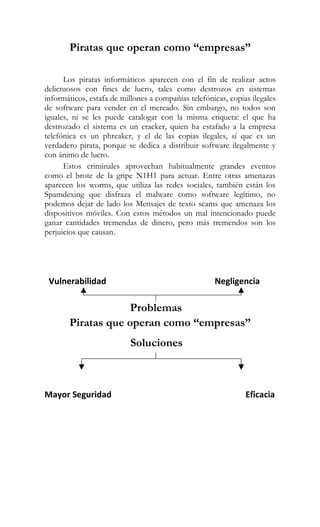

- 1. Piratas que operan como “empresas” Los piratas informáticos aparecen con el fin de realizar actos delictuosos con fines de lucro, tales como destrozos en sistemas informáticos, estafa de millones a compañías telefónicas, copias ilegales de software para vender en el mercado. Sin embargo, no todos son iguales, ni se les puede catalogar con la misma etiqueta: el que ha destrozado el sistema es un cracker, quien ha estafado a la empresa telefónica es un phreaker, y el de las copias ilegales, sí que es un verdadero pirata, porque se dedica a distribuir software ilegalmente y con ánimo de lucro. Estos criminales aprovechan habitualmente grandes eventos como el brote de la gripe N1H1 para actuar. Entre otras amenazas aparecen los worms, que utiliza las redes sociales, también están los Spamdexing que disfraza el malware como software legítimo, no podemos dejar de lado los Mensajes de texto scams que amenaza los dispositivos móviles. Con estos métodos un mal intencionado puede ganar cantidades tremendas de dinero, pero más tremendos son los perjuicios que causan. Vulnerabilidad Negligencia Problemas Piratas que operan como “empresas” Soluciones Mayor Seguridad Eficacia