VMware vSphere 4.1 Security Hardening Guide Revision A

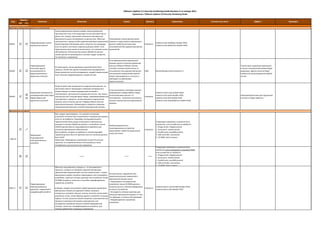

- 1. VMware vSphere 4.1 Security Hardening Guide Revision A от января 2011 Сравнение с VMware vSphere 4.0 Security Hardening Guide Версия Код Название Описание Угроза Уровень Параметры Условия или шаги Эффект Проверка 4.0 4.1 Виртуальные машины Действия непривилегированных пользователей Сжатие виртуальных дисков очищает неиспользованное пространство в них. Если существует пустое пространство на диске, этот процесс уменьшает количество пространства виртуального диска занимаемого на дисках узла. Обычные Повторяемое сжатие дисков может пользователи и процессы (без административных привилегий) привети к недоступности виртуальных Предотвращение сжатия isolation.tools.diskWiper.disable=TRUE VMX01 R R виртуальных дисков внутри виртуальной машины могут запустить эту процедуру. дисков. Свойство доступно для Enterprise isolation.tools.diskShrink.disable=TRUE Если это делать постоянно, виртуальный диск может стать пользователей без администраторских недоступным пока сжатие не выполнится, что повлечет отказ в привилегий обслуживании. В большинстве цетрах обработки данных сжатие дисков не производится, поэтому следует запретить это свойство в параметрах. Если администратор виртуальной машины вошел используя удаленную Предотвращение консоль VMware (VMware remote Только одно соединения удаленной По-умолчанию, сессии удаленных консолей могут быть шпионажа других console) в течение своей сессии, то консоли к виртуальной машине будет связаны с более чем одним пользователем одновременно. VMX02 R R пользователей на Когда множество сессий активировано, каждый терминальное пользователь без администраторских DMZ RemoteDisplay.maxConnections=1 разрешено. Другие попытки будут администраторских полномочий в виртуальной машине отвергаться до разъединения первой окно получает предупреждение о новой сессиии. удаленных консолях может подсоединиться к консоли и сессии. наблюдать за действиями администратора. Когда Vmware tools выполняются в виртуальной машине, по- умолчанию можно производить операции копирования и Если пользователь скопирует важную вставки между гостевой операционной системой и Запрещение возможности информацию в буфер обмена перед isolations.tools.copy.disable=TRUE компьютером, где выполнятся удаленная консоль. Как только Q копирования/вставки через использованием консоли, то isolation.tools.paste.disable=TRUE Копирование/вставка в/из удаленной VMX03 R консольное окно получает фокус ввода, непривилегированные Enterprise " буфер обмена для пользователи и процессы, выполняющиеся в виртуальной пользователь - возможно неосознано - isolation.tools.dnd.disable=TRUE консоли не будет работать. удаленных консолей покажет важные данные виртуальной isolation.tools.setGUIOptions.enable=FALSE машине, могут получить доступ к буферу обмена консоли машины виртуальной машины. Рекомендуется запретить операции копирования/вставки для гостевой операционной системы. Виртуальные устройства Вам следует гарантировать, что никакое посторонее устройство не может быть подключено к виртуальной машине, если это не требуется. Например, последовательный и параллельный порты редко испльзуются в виртуальных Следующие параметры не должны быть машинах в центрах обработки данных, а устройства чтения прописаны, если устройство не требуется: Любое разрешенное и CD/DVD дисков обычно подсоединяются временно для 1. Floppy drives: floppyX.present подсоедииненное устройство R " установки программного обеспечения. представляет собой потенциальный Enterprise 2. Serial ports: serialX.present Для устройств, которые не требуются, соответствующий 3. Parallel ports: parallelX.present канал для атаки Запрещение параметр должен быть не прописан или его значение должно 4. USB controller: usb.present подсоединения быть FALSE. 5. CD-ROM: ideX:Y.present VMX 10 Замечание: Приведенных параметров не достаточно для неавторизованных устройств гарантии, что устройство может использоваться, могут потребоваться дополнительные параметры Следующие параметры не должны быть прописаны или установлены в значение FALSE, если устройство не требуется: 1. Floppy drives: floppyX.present Q R —⁄⁄— —⁄⁄— —⁄⁄— 2. Serial ports: serialX.present 3. Parallel ports: parallelX.present 4. USB controller: usb.present 5. CD-ROM: ideX:Y.present Обычные пользователи и процессы - те пользователи и процессы, которые не обладают администраторскими привилегиями (привилегиями root или administrator) - внутри По-умолчанию, нарушитель без виртуальных машин способны подсоединять или отсоединять администраторских привилегий в устройства, такие как сетевые адаптеры или устройства чтения виртуальной машине могут: CD-ROM устройств, также как и способны модифицировать - Подсоединять отсоединенное параметры устройств. Предотвращение устройство чтения CD-ROM дисков и неавторизованного получить доступ к важной информации isolation.device.connectable.disable=TRUE VMX 11 R R удаления, соединений и В общем, следует использовать редактирование параметров на диске в устройстве Enterprise isolation.device.edit.disable=TRUE виртуальных машин для удаления любых ненужных модификаций устройств - Отсоединять сетевые адаптеры для аппаратных устройств. Однако, если вы захотите использовать изоляции виртуальной машины от сети, устройство снова, таким образом удалять устройство не всегда что приводит к отказу в обслуживании хорошо. В этом случае вы можете запретить пользователю или - Модифицировать параметры процессу в виртуальной машине подсоединять или устройства отсоединять устройство внутри гостевой операционной системы, также как и модифицирование устройств, при помощи добавления следующих параметров.

- 2. Если интерфейс не ограничен, то виртуальная машина может определить и быть определенной другими виртуальными машинами с теми же параметрами и на том же узле. Самописное программное обеспечение может быть Виртуальная машина может быть Запрет коммуникаций неожиданно уязвимо, что может потенциально вести к видима другим виртуальным машинам между виртуальными VMX 12 R R машинами через VMCI эксплоиту. Дополнительно, виртуальная машина может на том же узле до тех пор, пока, по Enterprise vmci0.unrestricted=FALSE определить как много других виртуальных машин размещены крайней мере, одна программа интерфейс на том же ESX. Эта информация может быть потенциально соединена с VMCI интерфейсу использована в злонамеренных целях. По-умолчанию, значение - FALSE Информационный поток виртуальной машины Можно использовать эти установки для ограничения полного размера и количества журнальных файлов. Обычно новый журнальный файл создается только когда узел перегружается, так файл может расти до очень большого размера. Вы можете гарантировать что новый журнальный файл создается более log.rotateSize=1000000 часто посредством ограничения максимального размера Enterprise log.keepOld=10 журнальных файлов. Если вы хотите ограничить полный размер журналируемых данных, VMware рекомендует сохранять 10 журнальных файлов с ограничением каждого в 1 000 Kb. Хранилища данных желательно форматировать с размерами блоков в 2 Mb или 4 Mb. Ограничение размера и Неконтролируемое журналирование количества журнальных Каждый раз когда запись пишется в журнал, размер файла может привести к отказу в VMX 20 R R файлов виртуальной проверяется; если он выше предела, то следующая запись обслуживанию при переполнении машины пишется в новый журнал. Если максимальное количество хранилища данных журнальных файлов уже существует, когда новый файл создается наиболее старый файл удаляется. Атака типа отказа в обслуживании, которую избегают эти ограничения, может быть проведена посредством записи огромной журнальной записи. Но каждая журнальная запись ограничивается 4 Kb, Журналы виртуальной машины поэтому журнальный файл не может превышать SSLF Isolation.tools.log.disable=TRUE недоступны для поиска и устранения конфигурационный лимит больше, чем на 4 Kb. неисправностей Вторая опция запрещает журналирование для виртуальной машины. Запрещение журналирования для виртуальной машины усложняет поиск и устранение неисправностей. Конфигурационный файл, содержащий пары "имя-значение" ограничивается 1 Mb. Размера в 1 Mb достаточно в Ограничение большинстве случаев, но вы можете изменить это значение Неконтролируемый размер VMX файла информационных при необходимости. Можно увеличить это значение, если может привести к отказу в VMX 21 R R сообщений из виртуальной большое количество дополнительной информации будет обслуживании при заполнении Enterprise tools.setInfo.sizeLimit=1048576 машины в VMX файл сохраняться в конфигурационном файле. По-умолчанию хранилища данных ограничение - 1 Mb; это ограничение применяется даже когда параметр sizeLimit не указан в VMX файле. Проблема безопасности с режимом несохраняющихся дисков - это, то что нарушитель простым выключением или перезагрузкой виртуальной машины может отменить или Если удаленное журналирование событий и удалить любые журналы на виртуальной машине. Не будет использоваться nonpersistent Без постоянных записей о деятельности действий не установлено для гостевой системы, то Избегать использования режим, который позволяет на виртуальной машине, администратор scsiX:Y.mode следует быть: VMX 22 R R несохраняющихся Для защиты от этого следует продуктивные виртуальные может никогда не узнать о проведении DMZ - или не представлено откатываться к известному состоянию (nonpersistent) дисков машины использовать либо с постоянными (persistent) когда перегружается виртуальная атаки - или не установлено в "independent дисками или с несохраняющимися дисками; дополнительно, машина nonpersistent" будьте уверены, что действия в виртуальной машине журналируется удаленно на отдельный сервер, такой как syslog-сервер или эквивалентный коллектор событий Windows Последовательные порты являются интерфейсами для Последовательные порты позволяют Использование соединения периферии к виртуальной машине. Они часто низкоуровневый доступ, который часто Используйте защищенный протокол подобно защищенных протоколов используются на физических системах для обеспечения VMX 23 Q R для доступа к виртуальным прямого низкоуровневого соединения с консолью сервера, а не имеет строгого контроля наподобие Enterprise SSH вместо telnet для доступа к виртуальным журналирования или разграничение последовательным портам последовательным портам виртуальный серийиный порт позволяет тот же доступ к привилегий виртуальной машине isolations.tools.unity.push.update.disable=TRUE Т.к. виртуальные машины разработаны для работы и на Отключение этих свойств уменьшает isolation.tools.ghi.launchmenu.change=TRUE vSphere и на Workstation и на Fusion, то существует несколько количество направлений, пот которым Запрет определенных isolation.tools.hgfsServerSet.disable=TRUE VMX 24 Q R скрытых свойств VMX-параметров, которые не применимы при выполнении на гость может пытаться воздействовать на DMZ isolation.tools.memSchedFakeSampleStats.disable=T Нет vSphere. Хотя эта функциональность не влияет на ESX, явное узел и таким образом помогает RUE запрещение уменьшит потенциальные уязвимости предоствратить взлом isolation.tools.getCreds.disable=TRUE Прикладные интерфейсы управления виртуальными машинами

- 3. VIX API позволяет системным администраторам писать программы и скрипты, которые автоматизируют операции с Запрет удаленных виртуальными машинами, также как это делают сами гостевые Нарушитель потенциально может VMX 30 R R операций в гостевой операционные системы в виртуальных машинах. Если это выполнить неавторизованные скрипты Enterprise guest.command.enabled=FALSE системе разрешено, то системный администратор может выполнять внутри гостевой операционной системы скрипты или программы, которые используют VIX API для выполнения задач внутри гостевой операционной системы. Запрещение отсылки Нарушитель потенциально может Если разрешено, то виртуальая машина может получить информации о использовать эту информацию для VMX 31 R R производительности узла детальную информацию о физическом узле. По-умолчанию, получения информации об узле для Enterprise tools.guestlib.enableHostInfo=FALSE значение параметра FALSE гостевым системам осуществления дальнейших атак на хост VMsafe. CPU/Memory API Если виртуальная машина не выполняет VMsafe CPU/Memory продукт, то следующий параметр не Вам следует гарантировать, что к VMsafe CPU/memory Нарушитель может скомпрометировать должен быть в VMX файле: Q Ограничение доступа к диагностирующему виртуальному коммутатору подсоедины VMX 51 R все другие виртуальные машины Enterprise " VMsafe CPU/Memory API только те виртуальные машины, которые специально используя канал диагностики (анализа) ethernetX.networkName="vmsafe-appliances" установлены для выполнения этой задачи где X - цифра Если виртуальная машина не предназаначена для защиты при помощи VMsafe CPU/Memory Виртуальная машина должна быть сконфигурирована явно для продукта, то следующие параметры не должны разрешения доступа через VMsafe CPU/Memory API. Это быть в VMX файле: включает три параметра: один - разрешение API; один - Управление доступом к Нарушитель может скомпрометировать установку IP-адреса, используемого виртуальным устройством vmsafe.enable=TRUE VMX 52 Q R виртуальной машине через безопасности на диагностическом коммутаторе (vSwitch); и виртуальную машину используя канал Enterprise vmsafe.agentAddress="www.xxx.yyy.zzz" VMsafe CPU/Memory API диагностики один - устанавливает номер порта для этого IP-адреса. Так vmsafe.agentPort="nnnn" следует сделать для виртуальных машин, для которых вы хотите это сделать Последние два параметра зависят от того, как виртуальное устройство безопасности настроено (IP-адрес и порт этого устройства) VMsafe. Network API Если виртуальная машина не является VMsafe устройством сетевой безопасности, то Вам следует гарантировать, что к VMsafe network гарантируйте, что следующий параметр не Нарушитель может скомпрометировть Q Ограничение доступа к диагностический виртуальный коммутатор подсоедины только представлен в VMX файле: VMX 54 R все другие виртуальные машины Enterprise " VMsafe network API те виртуальные машины, которые вы специально установили используя канал диагностики для выполнения этой задачи ethernetX.networkName="dvfilter-appliances" где X - цифра Если виртуальная машина не предназначена для защиты при помощи VMsafe Network продукта, то следующие параметры не должны быть в VMX файле: Виртуальная машина должна быть сконфигурирована явно для Управляйте доступом к Нарушитель может скомпрометировать разрешения доступа через VMsafe Network API. Так следует ethernet0.filter1.name=dv-filter1 VMX 55 Q R виртуальной машине через сделать для виртуальных машин, для которых вы хотите это виртуальную машину используя канал Enterprise VMsafe Network API диагностики сделать где "ethernet0" - интерфейс сетевого адаптера виртуальной машины, которая защищается; "filter1" - номер фильтра, который используется; "dv-filter1" - название модуля ядра Если VMsafe сетевое устройство безопасности было развернуто на узле, то необходимо гарантировать, что этот (и только этот) IP-адрес виртуальной машины сконфигурирован для использования этого API. Для этого следует Вам следует гарантировать, что к VMsafe network Нарушитель может скомпрометировть гарантировать, что только этот IP-адрес Ограничение доступа к диагностический виртуальный коммутатор подсоедины только VMX 56 Q R VMsafe network API те виртуальные машины, которые вы специально установили все другие виртуальные машины Enterprise виртуальной машины указан в следующем используя канал диагностики параметре ядра: для выполнения этой задачи /Net/DVFilterBindIpAddress Это можно сделать используя vCLI, например, введя команду: vicfg-advcfg –g /Net/DVFilterBindIpAddress Общая защита виртуальных машин Гарантируйте, что антивирус, антишпионское ПО, обнаружение вторжений и другие защитные продукты установлены на каждой Ключ к пониманию требований безопасности виртуального Гостевая операционная система, виртуальной машине в виртуальной Защита виртуальной окружения - это понимание того, что виртуальные машины, в которая выполняется в виртуальной инфраструктуре. Сохраняйте все меры VMP 01 R R машине так же как и большинстве аспектов, эквивалентны физическим. Поэтому машине, - это предмет тех же самых Enterprise безопасности актуальными (up-to-date), физической критично, чтобы внедрялись те же меры безопасности в рисков безопасности как и у физической включая применение актуальных обновлений виртуальных машинах, что и на физических серверах системы (patches). Важно сохранять следы обновлений для выключенных виртуальных машин, т.к. можно легко определить их.

- 4. Некоторые шаги: * Запретить неиспользуемые сервисы в операционной системе. Например, если Запретив избыточные системные компоненты, которые не система выполняет файловый сервер, нужны для поддержки приложений или сервисов, выключите Web сервисы Запрет ненужных или выполняемых на системе, вы уменьшаете количество частей Любой сервис, выполняющийся на * Отсоедините неиспользуемые физические избыточных функций системы, которые могут быть атакованы. Виртуальные VMP 02 R R внутри виртуальной машины часто не требуют так много сервисов или функций как виртуальной машине, обеспечивает Enterprise устройства, такие как CD/DVD драйвы, floppy потенциальный путь к атакам драйвы, USB адаптеры машины обычный физический сервер: так при виртуализации, вам * Отключите любые хранители экрана (screen следует оценить необходим ли действительно данный сервис savers). Если используется Linux, BSD или Solaris или функция в качестве гостевой операционной системы, не выполняйте X Window, если в этом нет необходимости Создайте шаблоны виртуальных машин, которые содержат защищенные, обновленные и соответственно настроенные операционные системы. Если возможно, внедрите в шаблоны Посредством создания образа защищенной операционной Ручная установка операционной перед развертыванием необходимые Используйте шаблоны для системы (без установленных приложений), можно системы и приложений в виртуальную приложения. В vSphere вы можете развертывания гарантировать, что все ваши виртуальные машины создаются с VMP 03 R R виртуальных машин когда известным уровнем безопасности. Можно далее использовать машину открывает риски неправильного Enterprise конвертировать шаблон в виртуальную конфигурирования из-за человеческих машину и назад, что делает модернизацию это возможно эти шаблоны для создания других шаблонов уже с ошибок или программных сбоев шаблона достаточно быстрой. VMware Update установленными приложениями Manager также может автоматически патчить операционные системы и некоторые приложения в шаблоне, чтобы гарантирвоать, что они остаются актуальными Используйте разделение или оставляйте в Можно использовать этот механизм для запасе ресурсы для критичных виртуальных По-умолчанию, все виртуальные машины на ESX/ESXi узле предотвращения отказа в машин. Используйте ограничения для Предотвращение разделяют ресурсы одинаково. Посредством управления обслуживании, который вызывает одна сдерживания потребления ресурсов VMP 04 R R виртуальных машин от ресурсами ESX/ESXi, таких как разделяемые ресурсы и виртуальная машина потребляя так DMZ виртуальными машинами, которые захвата ресурсов пределы, вы можете управлять серверными ресурсами, много ресурсов узла так, что другие подвергаются высокому риску заражения или которые виртуальные машины потребляют виртуальные машины на том же самом атаки, или которые выполняют приложения узле не могут выполнить их функции потенциально потребляющие большое количество ресурсов. Консоль виртуальной машины также обеспечивает управление питанием и Вместо консоли виртуальной машины, контролирует подсоединения съемных используйте родные сервисы удаленного устройств, которые могут потенциально Минимизация Консоль виртуальной машины позволяет соединиться с управления, такие как терминальные сервисы позволять нарушителю сломать VMP 05 R R использования консоли консолью виртуальной машины (эффект показа монитора виртуальную машину. В дополнении, Enterprise и ssh, для взаимодействия с виртуальными виртуальной машины физического сервера) машинами. Давайте доступ к консолям также влияет на производительность виртуальных машин только когда это сервисной консоли, если открыто много действительно необходимо. консольных сессий к виртуальным машинам одновременно Vmware ESX/ESXi узел Установка Перед установкой любого программного обеспечения от Всегда проверяйте SHA1 хэш после закачки VMware его аутентичность и целостность следует быть образа ISO с download.vmware.com для Проверка целостности Подделка программного обеспечения проверена. VMware обеспечивает цифровые подписи при гарантии, что ISO образ аутентичен. Если вы HIN 01 R R программного обеспечения скачивании программного обеспечения, и физическое может использоваться для нарушения Enterprise получили диск от VMware и печать сорвана, перед установкой защиты опечатывание для программного обеспечения, возвратите программное обеспечение в распространяемого посредством физических носителей VMware для замены Используйте ESX/ESXi вовремя модернизируя (устанавливая заплатки) согласно Если атакующий может получить доступ индустриальным стандартным практикам или или повысить привилегии на ESX/ESXi внутренним практикам организации. Vmware Своевременное Своевременная установка обновлений будет уменьшать HIN 02 Q R обновление (patch) ESX/ESXi уязвимости гипервизора системах, он может затем получить Enterprise Update Manager является автоматизированным контроль над виртуальными машинами средством, помогающим в этом. Vmware также на этом узле публикует советы (Advisories) и предлагает осуществить подписку по электронной почте на них Хранилище vSphere позволяет использовать двунаправленную Без использования двунаправленной аутентификацию для iSCSI исполнителя (сервера, аутентификации создается Configuration->Storage Adaptors->iSCSI Initiator Аутентификация по принимающего запросы) и узла. Имеет сысл не производить потенциальная возможность Properties->CHAP->CHAP(Target Authenticates Host) протоколу CHAP в обоих HST 01 R R направлениях для iSCSI более строгую аутентификацию, если вы создаете отдельную проведения MiTM атаки, в которой DMZ и Mutual CHAP(Host Authenticates Target). Оба сеть или VLAN для обслуживания всех ваших iSCSI устройств. нарушитель может выдать себя за одну значения устанавливаются в "Use CHAP" и для трафика Если iSCSI устройство изолировано от сетевого трафика, оно из сторон соединения с целью каждого устанавливается "Name" и "Secret" менее уязвимо. воровства данных Общий аутентификационный секрет для каждого узла должен Конфигурация различных аутентификационных При использовании единого DMZ различаться. Если возможно, секрет должен отличаться для секретов для каждого ESX/ESXi узла Уникальность секретов для разделяемого секрета компрометация каждого клиента, аутентифицирующегося на сервере. Это HST 02 R R аутентификации по гарантирует, что если один узел будет скомпрометирован, то одного узла может позволить протоколу CHAP злоумышленнику аутентифицироваться злоумышленник не сможет создать другой произвольный узел на устройстве хранения и аутентифицировать его на устройстве хранения