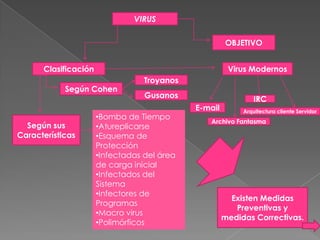

Virus

- 1. VIRUS OBJETIVO Clasificación Virus Modernos Según Cohen Según sus Características Troyanos Gusanos •Bomba de Tiempo •Atureplicarse •Esquema de Protección •Infectadas del área de carga inicial •Infectados del Sistema •Infectores de Programas •Macro virus •Polimórficos E-mail IRC Arquitectura cliente Servidor Archivo Fantasma Existen Medidas Preventivas y medidas Correctivas.

- 2. MEDIDAS PREVENTIVAS MEDIDAS CORRECTIVAS Para esto se crearon Antivirus •Monitor en Tiempo Real •Limpieza •Rastreo de archivos Compactos •Actualizaciones Características

- 3. CRIPTOGRAFIA ACTUAL Arte de codificar y decodificar mensajes. •Transposición Sencilla •Substituto •Camino Tortuoso •Código Zig Zag METODOS Criptografía Actual Llave Publica Llave Privada Métodos Encriptación Claves de Computadora Firmas Digitales RSA HASH Método Lucifer Método DES Método PKC

- 4. GENTE INVOLUCRADA A LA INFORMATICA HACKER CARDER NEWBIE HACKING DEFACER DELINCUENTES INFORMATICOS CRAKER SCRIPT KIDDIE PIRATAS INFORMATICOS LAMER PHREACKER