CONFIANCE NUMERIQUE : La sécurité de bout en bout - CLUSIR Aquitaine

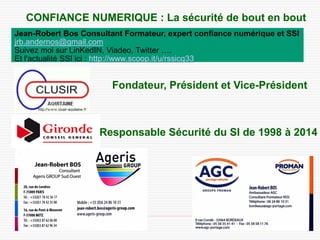

- 1. 10/10/2014 1 CONFIANCE NUMERIQUE : La sécurité de bout en bout Fondateur, Président et Vice-Président Responsable Sécurité du SI de 1998 à 2014 Jean-Robert Bos Consultant Formateur, expert confiance numérique et SSI jrb.andernos@gmail.com Suivez moi sur LinKedIN, Viadeo, Twitter …. Et l'actualité SSI ici : http://www.scoop.it/u/rssicg33

- 2. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 2 CONFIANCE NUMERIQUE La sécurité de bout en bout

- 3. 3 PREVOIR, ANTIPER (XP, Heartbleed, Shellshock …) Evolution des Menaces et vulnérabiltés (risques) Evolution du cadre réglementaire (CNIL, ANSSI) Evolution des métiers et organisation PROTEGER de bout en bout les échanges Organisation, normes, méthodes Solutions de management Solutions techniques (chiffrement, cloud, certificats …) REAGIR EN URGENCE PRA, PCA Gestion des incidents AGENDA Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 10/10/2014

- 4. 4 La dernière enquête mondiale de Fortinet (octobre 2014 par Fortinet )révèle la difficulté croissante des directions informatiques à protéger leur entreprise 90% (81% en France) des DSI et Directeurs Informatiques estiment que la protection de leurs entreprises est une mission de plus en plus difficile, La sécurité devient une priorité et une préoccupation clé sur les autres projets de l’entreprise. AGENDA Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 10/10/2014 Vidéo du directeur de l’ANSSI assises de la sécurité à Monaco octobre 2014 :

- 5. Incendies, Inondations, pannes Virus (I love you) (disquette) Chevaux de troie, espiogiciels Spams Codes malveillants, maliciels Déni de service Usurpation IP, ARP poisonning Vol de session, MDP balayage de ports cookies (internet …) backdoor Keyloggers faille DNS Conficker TuxNet Flame Virus de la Gendarmerie… Heartbleed EVOLUTION DES MENACES LE Passé Jean-Robert Bos Consultant Formateur 5 Expert confiance numérique et SSI 10/10/2014

- 6. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 6 40 millions de personnes aux Etats-Unis ont été victimes de vols de données personnelles EVOLUTION DES MENACES LE Coût (juin 2014)

- 7. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 7 Le spécialiste de la cybersécurité Norse a créé une carte du monde où l'on peut voir en temps réel les attaques lancées contre l'un de ses honeypots. La carte, qui indique en plus du reste le type d'attaque utilisé (SNMP, SSH, ISAKMP, Telnet, Microsoft-DS, SQL Server, SMTP, etc.), peut être consultée en suivant ce lien. EVOLUTION DES MENACES Autre carte 3D http://cybermap.kaspersky.com/#

- 8. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 8 EVOLUTION DES MENACES LE Poste de Travail

- 9. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 9 EVOLUTION DES MENACES Heartbleed SSL, Shellshock bash Sécurité: la mégafaille «Shellshock» secoue le monde Linux et Mac OS Septembre 2014 (dont OVH …) On peut estimer à 500 millions le nombre d’équipements qui fonctionnent avec Bash » $ env x='() { :;}; echo vulnerable' bash -c "echo this is a test" plus de 80 % des 100 000 plus grands sites de la planète étaient concernés par la faille

- 10. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 10 EVOLUTION DES MENACES De l’ado aux Cyberguerriers

- 11. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 11 EVOLUTION DES MENACES Vol de DCP … « Le 18 avril, Orange a constaté un accès illégitime sur une plateforme technique d’envoi de courriers électroniques et de SMS qu’elle utilise pour ses campagnes commerciales », indique la note. « Cet accès a entraîné la copie d’un nombre limité de données personnelles concernant des clients et des prospects ». Toutes les informations des clients ont été récupérées : nom, prénom, adresse mail, numéro de mobile, numéro de téléphone fixe, l’opérateur mobile et internet et date de naissance.

- 12. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 12 From lci.tf1.fr - May 22, 8:16 AM France Info Piraté, eBay recommande de changer de mot de passe TF1 Le géant américain de la distribution en ligne eBay a annoncé mercredi avoir été victime d'une cyberattaque, après laquelle il va demander à tous ses utilisateurs de changer de mot... Vols de MOT DE PASSE

- 13. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 13 Vulnérabilités WEB (OWASP) : Faiblesse des Applications http ou https 75 % 90 % 25 % 10 % % Attaques % Dépenses Etude du GARTNER 2003 75% des attaques ciblent le niveau Applicatif 66% des applications web sont vulnérables Application Web Eléments Réseaux Etude du SANS (septembre 2009) http://www.sans.org/top-cyber-security-risks/ "La veille d’un incident, le retour sur investissement d’un système de sécurité est nul. Le lendemain, il est infini." Dennis Hoffman, RSA 40 000 nouvelles menaces Web sont en moyenne quotidiennement recensées dans le monde en 2010

- 14. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 14 Vulnérabilités WEB (OWASP) : Faiblesse des Applications http ou https

- 15. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 15 CONFORMITE DCP, OPENDATA, BIGDATA …

- 16. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 16 CONTROLES CNIL

- 17. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 17 La Cnil estime que certains sites font une utilisation abusive de cookies (recommandation publiée le 5 décembre 2013), et prévoit des sanctions allant jusqu’à 150 000 euros. Pour la Cnil, l’internaute doit désormais être prévenu et donner son accord avant que l’on utilise ses cookies pour le tracer. D’où l’apparition de nombreux de bandeaux en tête des sites comme Priceminister, expliquant notamment : « En utilisant ce site, vous acceptez l’utilisation de cookies permettant de vous proposer des contenus et des services adaptés à vos centres d’intérêts. » CONTRÔLE CNIL, COOKIES

- 18. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 18 CONTRÔLE CNIL, COOKIES Site framasoft.net

- 19. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 19 EVOLUTION DES MENACES Après le WiFI, Les échanges, https … La NSA utilisait cette faille ! Il n'y a jamais eu d'audit de sécurité OpenSSL n'est géré que par quatre programmeurs

- 20. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 20 E-mails non sollicités Marchands de vente en ligne proposant des billets à prix réduits Le phishing et vol d’identité Points d’accès (hotspots) Wi- Fi non sécurisés au Brésil EVOLUTION DES MENACES LE passé proche …

- 21. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 21 EVOLUTION DES MENACES Après les clefs USB, les portables LE futur …Tablette, smartphone et Objets connectés M-COMMERCE PERSONNALISATION MARKETING GEOLOCALISE ACHAT DISTANT REALITE AUGMENTEE NFC

- 22. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 22 • Les acteurs : De l’étudiant-hacker au groupe organisé – cybercriminel et aux États. • Les cibles : l’infrastructure technique reste critique mais l’information (les données) est devenue un patrimoine clé pour les États, les entreprises et les individus. • Les motivations : le ludico-cupide a de toute évidence fait place au stratégico-économique. • Les moyens : l’attaque à propagation large avec des outils simples évolutifs et bon marché est complétée par des outils industriels (APT) et des logiciels à durée de vie courte voire « furtifs ». Les risques et les menaces ont évolué sur les 4 paramètres

- 23. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 23 Les RISQUES pour les entreprises,

- 24. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 24 Ne pas être naïf, ne pas fermer les yeux, de la veille … Prendre conscience, auditer, état des lieux, se faire accompagner par des DSI et RSSI à temps partagé Charte, PSSI, règles de développement pour communiquer, sensiblisetr Solutions de confiance numérique existent pour identifier/authentifier, sécuriser/crypter les échanges, stocker en toute confiance (site de l’ANSSI et CNIL …) Ainsi que les acteurs pour vous accompagner à leur mise en place en fonction de vos ressources Démarche et bonnes pratiques

- 25. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 25 • ISO 27000 – management de la sécurité SI • ISO 20000 – ITIL management des SI et de la production informatique • ISO 9000 – management de la qualité • ISO 14000 – management de l’environnement • ISO 31000 – management des risques • ISO 22000 – management de la sécurité des aliments Référentiel SSI : les normes

- 26. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 26 Méthodes d’analyse et de gestion des risques Mehari pour les entreprises, EBIOS pour les collectivités sont deux méthodes outillées et gratuites, adaptables au contexte, au temps disponibles, au ressources et aux livrables envisagés Démarche : les méthodes

- 27. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 27 Méthode EBIOS Processus ISO27005

- 28. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 28 Une Charte et La Politique de Sécurité des Systèmes d’Information (PSSI) ? Un Responsable de la démarche (DSI, RSSI temps partiel / temps complet / Missions) ? Un Correspondant Informatique et Liberté (externe / interne): CIL, CDP ? PRA, PDCA, Sensibilisation de tous les acteurs ? Démarche : Plan d’Actions

- 29. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 29 Les OUTILS pour manager la sécurité : EBIOS (ANSSI), MEHARI (CLUSIF) et

- 30. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 30 Démarche : Les OUTILS pour manager la sécurité

- 31. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 31 Les OUTILS Ageris RSSI/DSI

- 32. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 32 Les OUTILS Ageris CIL

- 33. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 33 Autres exemples … Ikare

- 34. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 34 SOLUTIONS DE CRYPTAGE DE

- 35. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 35 La sécurité de bout en bout (Smartphone/tablette, NFC, … au Cloud) Renforcer Mots de passe / Certificats Les mises à jour sécurité (XP !, HeartBleed, Shellshock …) Sécuriser /Crypter vos données Héberger / sauvegarder vos données en France/Europe Se mettre en conformité CNIL / RGS Faire auditer son SI Gérer la sécurité de son SI à l’aide d’outils Détecter/Prévenir/Protéger/Controler/Réagir Se faire accompagner par RSSI à temps partagé

- 36. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 36 Exemple de Bonnes pratiques pour Heartbleed

- 37. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 37 Bonnes pratiques Cloud En cas de perte de document ou d’organisation défaillante , des systèmes de plus en plus sophistiqués et stratégiques pour les sauvegardes et restaurations de données : • solutions sur site • sauvegarde et restauration à distance, • solution à base de Cloud (privé, public, hybride), • de serveurs, de disques ou de bandes … La cybersécurité se focalise désormais sur les moyens de communication et en particulier sur les smartphones. « Un téléphone peut être écouté, volé, ou attaqué par des logiciels malveillants. Beaucoup de smartphones sont sécurisés mais ont une porte grande ouverte à cause du système d'exploitation », rappelle le vice-président exécutif de la cybersécurité chez Bull.

- 38. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 38 Bonnes pratiques Cloud

- 39. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 39 Bonnes pratiques Authentification, Certificat et coffre-fort électronique …

- 40. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 40 Bonnes pratiques : Authentification, Certificat et coffre-fort électronique …

- 41. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 41

- 42. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 42 Se tenir informé, veiile via CLUSIF, CLUSIR ANSSI, CNIL …

- 43. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 43

- 44. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 44 Recommandations et guides www.ssi.gouv.fr Guide d'hygiène informatique PDF L'homologation de sécurité en neuf étapes simples Authentification et mécanismes cryptographiques Sécurité du poste de travail Sécurité de la messagerie Sécurité des médias amovibles Sécurité des liaisons sans fil Sécurité des copieurs ou imprimantes multifonctions Sécurité des solutions de mobilité Sécurité des réseaux Sécurité des applications WEB Sécurité de l’externalisation Réaction en cas d’incident DES GUIDES

- 45. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 45 DES LIENS Portail de la sécurité informatique www.securite-informatique.gouv.fr ANSSI : Agence nationale de la sécurité du système d’information www.ssi.gouv.fr/fr/anssi/ CNIL, GUIDES http://www.cnil.fr/documentation/guides/ CLUSIF www.clusif.asso.fr CLUSIR Aquitaine www.clusir-aquitaine.fr Ma Veille : http://www.scoop.it/u/rssicg33

- 46. 10/10/2014 Jean-Robert Bos Consultant Formateur Expert confiance numérique et SSI 46 CONCLUSION Hors les impacts financiers s’assurer que les informations sensibles demeurent sécurisées, pour éviter des sanctions réglementaires/juridiques ou de voir sa réputation remise en cause mais aussi , pour pérenniser la confiance de ses clients et de son entreprise [FR] cybersécurité : les criminels de la toile [vidéo] - YouTube 7 avr. 2014 ... http://www.orange-business.com/fr/securite Chacun de nous peut être la cible d' une cyber-attaque à son insu. Pour les entreprises, les dégâts ... https://www.youtube.com/watch?v=u6V5cuSjUCA

- 47. 10/10/2014 47 CONFIANCE NUMERIQUE : La sécurité de bout en bout Fondateur, Président et Vice-Président Responsable Sécurité du SI de 1998 à 2014 Jean-Robert Bos Consultant Formateur, expert confiance numérique et SSI jrb.andernos@gmail.com Suivez moi sur LinKedIN, Viadeo, Twitter …. Et l'actualité SSI ici : http://www.scoop.it/u/rssicg33