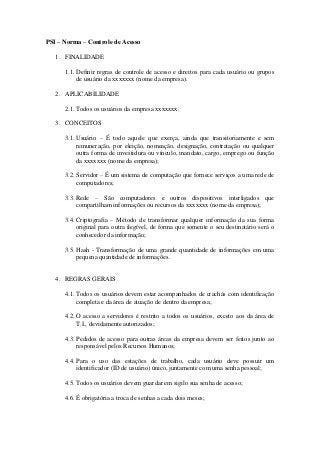

Exemplo de norma para controle de acesso (PSI)

- 1. PSI – Norma – Controle de Acesso 1. FINALIDADE 1.1. Definir regras de controle de acesso e direitos para cada usuário ou grupos de usuário da xxxxxxx (nome da empresa). 2. APLICABILIDADE 2.1. Todos os usuários da empresa xxxxxxx. 3. CONCEITOS 3.1. Usuário – É todo aquele que exerça, ainda que transitoriamente e sem remuneração, por eleição, nomeação, designação, contratação ou qualquer outra forma de investidura ou vínculo, mandato, cargo, emprego ou função da xxxxxxx (nome da empresa); 3.2. Servidor – É um sistema de computação que fornece serviços a uma rede de computadores; 3.3. Rede – São computadores e outros dispositivos interligados que compartilham informações ou recursos da xxxxxxx (nome da empresa); 3.4. Criptografia – Método de transformar qualquer informação da sua forma original para outra ilegível, de forma que somente o seu destinatário será o conhecedor da informação; 3.5. Hash - Transformação de uma grande quantidade de informações em uma pequena quantidade de informações. 4. REGRAS GERAIS 4.1. Todos os usuários devem estar acompanhados de crachás com identificação completa e da área de atuação de dentro da empresa; 4.2. O acesso a servidores é restrito a todos os usuários, exceto aos da área de T.I., devidamente autorizados; 4.3. Pedidos de acesso para outras áreas da empresa devem ser feitos junto ao responsável pelos Recursos Humanos; 4.4. Para o uso das estações de trabalho, cada usuário deve possuir um identificador (ID de usuário) único, juntamente com uma senha pessoal; 4.5. Todos os usuários devem guardar em sigilo sua senha de acesso; 4.6. É obrigatória a troca de senhas a cada dois meses;

- 2. 4.7. Manter registro de senhas anteriores utilizadas, bloqueando a reutilização; 4.8. Armazenamento e transmissão de senhas devem ser feito de forma protegida (criptografia ou hashed); 4.9. Todas as ações na rede devem ser registradas em um arquivo e armazenadas no servidor; 4.10. Todos os usuários devem receber uma declaração por escrito dos seus direitos de acesso; 4.11. Todos os usuários devem assinar uma declaração indicando que eles entendem as condições de acesso; 4.12. Conexões externas somente serão permitidas com autorização da direção da empresa; 4.13. O uso de sistema de estoque é autorizado somente para usuários com permissões de acesso; 4.14. O acesso ao sistema de estoque deve ser feito através de procedimentos de autenticação; 4.15. Remover imediatamente ou bloquear direitos de acesso de usuários que mudaram de cargos ou funções, ou deixaram a organização; 5. NÃO É PERMITIDO 5.1. Identificador de usuário seja de forma ofensiva ou coisas do gênero; 5.2. Uso de senhas menores que seis caracteres e sem combinações entre números e letras; 6. RESPONSABILIDADES 6.1. Usuários 6.1.1. Seguir esta norma. 6.2. Direção 6.2.1. Apoiar esta norma bem como a Política de Segurança da Informação e as Normas que a complementam. 6.3. Área de T.I. 6.3.1. Disponibilizar, manter e monitorar os recursos que provêem o controle de acesso;

- 3. 6.3.2. Instruir e monitorar os usuários; 6.3.3. Passar irregularidades de controle de acesso à Direção da xxxxxxx (nome da empresa). 7. EXCEÇÕES 7.1. Qualquer solicitação de exceção deve ser enviada para a Área de T.I. para que seja feita uma análise de viabilidade e, caso seja necessária, para uma avaliação de setores superiores. 8. PENALIDADES 8.1. O não cumprimento desta norma está sujeito às penalidades previstas em Lei.