Cifrados clásicos - I: análisis de frecuencias y criptoanálisis de cifrados de desplazamiento y afín

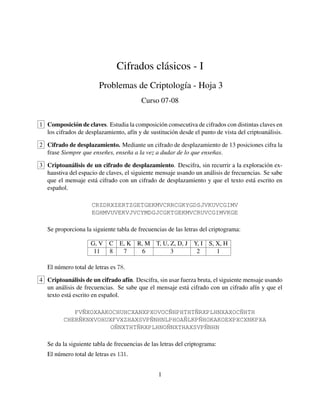

- 1. Cifrados cl´ sicos - I a Problemas de Criptolog´a - Hoja 3 ı Curso 07-08 1 Composici´ n de claves. Estudia la composici´ n consecutiva de cifrados con distintas claves en o o los cifrados de desplazamiento, af´n y de sustituci´ n desde el punto de vista del criptoan´ lisis. ı o a 2 Cifrado de desplazamiento. Mediante un cifrado de desplazamiento de 13 posiciones cifra la frase Siempre que ense˜ es, ense˜ a a la vez a dudar de lo que ense˜ as. n n n 3 Criptoan´ lisis de un cifrado de desplazamiento. Descifra, sin recurrir a la exploraci´ n ex- a o haustiva del espacio de claves, el siguiente mensaje usando un an´ lisis de frecuencias. Se sabe a que el mensaje est´ cifrado con un cifrado de desplazamiento y que el texto est´ escrito en a a espa˜ ol. n CRZDRXZERTZGETGEKMVCRRCGKYGDSJVKUVCGIMV EGHMVUVEKVJVCYMDGJCGKTGEKMVCRUVCGIMVKGE Se proporciona la siguiente tabla de frecuencias de las letras del criptograma: G, V C E, K R, M T, U, Z, D, J Y, I S, X, H 11 8 7 6 3 2 1 El n´ mero total de letras es 78. u 4 Criptoan´ lisis de un cifrado af´n. Descifra, sin usar fuerza bruta, el siguiente mensaje usando a ı un an´ lisis de frecuencias. Se sabe que el mensaje est´ cifrado con un cifrado af´n y que el a a ı texto est´ escrito en espa˜ ol. a n FV˜XOXAAKOCHUHCXANXPXOVOC˜HPHTHT˜RXPLHNXAXOC˜HTH N N N N CHER˜KNXVOHUXFVXZHAXSVP˜NHNLPHOA˜LKP˜HOKAKOEXPXCXNKPXA N N N N O˜NXTHT˜RXPLHNO˜NXTHAXSVP˜NHN N N N N Se da la siguiente tabla de frecuencias de las letras del criptograma: El n´ mero total de letras es 131. u 1

- 2. X H N˜ O, N P A C, T, K, V L R S, U, F, E Z 20 18 12 11 10 9 6 4 3 2 1 5 Cifrados de sustituci´ n y de permutaci´ n. El se˜ or Pato, director de la Escuela de Estudios o o n Inform´ ticos Avanzados de La Granja (Segovia), convoca elecciones. Se vuelve a presentar y a la oposici´ n, que critica su gesti´ n por corrupta, sospecha que ha comprado a la delegaci´ n o o o de alumnos para ganar las elecciones. El se˜ or Pato, de extra˜ o e ilustre apellido Lerda Celo, n n manda un mensaje cifrado a la se˜ orita Cordera, una ´dem de rizo platero a la saz´ n delegada n ı o de la escuela, pero este mensaje es interceptado por el siempre vigilante se˜ or Salva Dore (un n fino gallo italiano), el l´der de la oposici´ n. El criptograma est´ m´ s abajo. ¿Podr´ probar la ı o a a a oposici´ n que el se˜ or Pato ha comprado a delegaci´ n de alumnos? ¿Y t´ ? o n o u Por iron´as de la vida, la se˜ orita Cordera, que no sabe de qui´ n procede el mensaje exac- ı n e tamente, fue capaz de descifrarlo, pero no acierta a comprender su significado. Finalmente, ´ siguiendo ordenes de la se˜ orita Cordera, los alumnos se abstienen en la votaci´ n y se va a n o una segunda vuelta. El se˜ or Pato est´ furioso. ¿Puedes precisar qu´ no supo desentra˜ ar la n a e n se˜ orita Cordera en el mensaje? n 6 Permutaciones. Consideremos la siguiente permutaci´ n π. o 1 2 3 4 5 6 7 8 9 10 2 5 9 10 1 8 7 6 3 4 (a) Calcula π(5), π(9), π −1 (8) y π −1 (9). (b) Descomp´ n π en ciclos. o (c) Calcula π ◦ π y π −1 ◦ π −1 . 7 Cifrados de permutaci´ n. Descifra los siguientes criptogramas sabiendo que el primer fue o cifrado por permutaci´ n sin clave y el segundo, con clave: o 2

- 3. ANCNIYEOELDITSANEYLEOEOLQSEAFNLRGUTADUAEHUEADONUVAINLO NYEANOCIETANLDEISYELQLESOOELGUAFTNRAEUEDUAAHDVINONLUAO 8 Cifrados de sustituci´ n polialfab´ ticos. El siguiente criptograma ha sido cifrado con un o e cifrado polialfab´ tico con clave. Se sabe que la primera palabra del texto claro es muchos. e Descifra el criptograma mediante un ataque de texto claro conocido. AMFLBHYDFEWRPEGGMPDC˜ISOJDONHREMPJJLEFWERWQ N VMEMQGRPGESZGSNOKXJUQZHQGSDHQGSKDFUDK 9 Cifrados sobre el c´ digo ASCII. Describe c´ mo se definir´an los cifrados de este tema si el o o ı alfabeto base es el c´ digo ASCII. o 3