Senhas protegem informação

•

0 recomendaciones•598 vistas

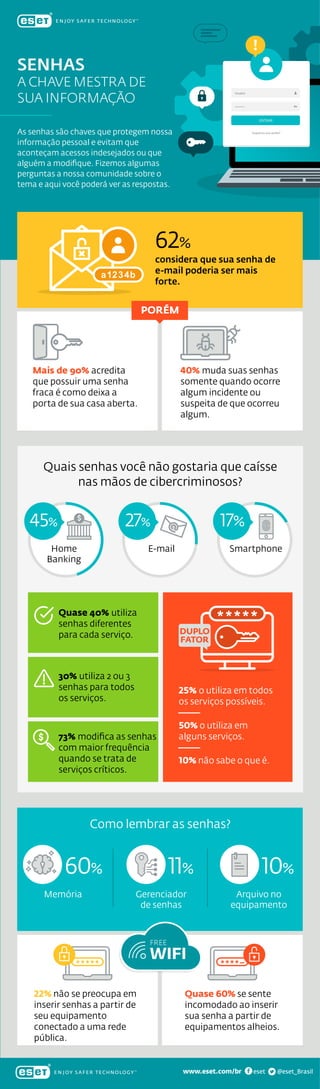

O documento discute as senhas e sua importância para proteger informações pessoais. Ele apresenta os resultados de uma pesquisa com a comunidade sobre hábitos de uso e percepção de senhas. A maioria acredita que senhas fracas comprometem a segurança, porém muitos alteram suas senhas apenas quando há problemas ou incidentes e reutilizam as mesmas senhas em diferentes serviços.

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

Similar a Senhas protegem informação

Similar a Senhas protegem informação (20)

Porque a Criptografia é mais difícil do que parece?

Porque a Criptografia é mais difícil do que parece?

Panda Adaptive defense 360 - Guia para prevenir a Extorsão Cibernética

Panda Adaptive defense 360 - Guia para prevenir a Extorsão Cibernética

Más de ESET Brasil

Más de ESET Brasil (20)

Educação em cibersegurança: os usuários estão cada vez mais conscientes

Educação em cibersegurança: os usuários estão cada vez mais conscientes

Você consegue identificar um e-mail de phishing facilmente?

Você consegue identificar um e-mail de phishing facilmente?

5 casos de ciberataques contra empresas de videogames desde 2020

5 casos de ciberataques contra empresas de videogames desde 2020

Office 365: saiba o que os atacantes andam fazendo

Office 365: saiba o que os atacantes andam fazendo

Histórico e atualidade dos ataques a infraestruturas críticas

Histórico e atualidade dos ataques a infraestruturas críticas

Por que os organismos governamentais são um alvo para ataques de ransomware?

Por que os organismos governamentais são um alvo para ataques de ransomware?

Dia Mundial dos Correios - Da antiga correspondência para a era digital

Dia Mundial dos Correios - Da antiga correspondência para a era digital

Vazamentos massivos nas redes sociais: quais medidas os usuários devem tomar?

Vazamentos massivos nas redes sociais: quais medidas os usuários devem tomar?

Quais perguntas uma empresa deve fazer antes de realizar o backup de suas inf...

Quais perguntas uma empresa deve fazer antes de realizar o backup de suas inf...

Senhas protegem informação

- 1. As senhas são chaves que protegem nossa informação pessoal e evitam que aconteçam acessos indesejados ou que alguém a modifique. Fizemos algumas perguntas a nossa comunidade sobre o tema e aqui você poderá ver as respostas. Como lembrar as senhas? Mais de 90% acredita que possuir uma senha fraca é como deixa a porta de sua casa aberta. 40% muda suas senhas somente quando ocorre algum incidente ou suspeita de que ocorreu algum. PORÉM Quais senhas você não gostaria que caísse nas mãos de cibercriminosos? Quase 40% utiliza senhas diferentes para cada serviço. 30% utiliza 2 ou 3 senhas para todos os serviços. 73% modifica as senhas com maior frequência quando se trata de serviços críticos. 25% o utiliza em todos os serviços possíveis. 50% o utiliza em alguns serviços. 10% não sabe o que é. Memória Arquivo no equipamento Gerenciador de senhas 22% não se preocupa em inserir senhas a partir de seu equipamento conectado a uma rede pública. Quase 60% se sente incomodado ao inserir sua senha a partir de equipamentos alheios. www.eset.com/br @eset_Brasileset Home Banking SmartphoneE-mail 17%27%45% WIFI FREE DUPLO FATOR 60% 11% 10% 62% considera que sua senha de e-mail poderia ser mais forte. Esqueceu sua senha? ENTRAR Usuário SENHAS A CHAVE MESTRA DE SUA INFORMAÇÃO