Informe Practica 1 Telecomunicaciones

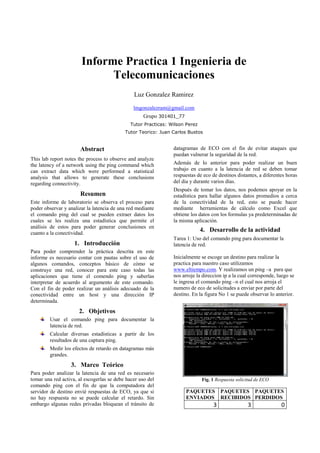

- 1. Informe Practica 1 Ingenieria de Telecomunicaciones Luz Gonzalez Ramirez lmgonzalezram@gmail.com Grupo 301401_77 Tutor Practicas: Wilson Perez Tutor Teorico: Juan Carlos Bustos Abstract This lab report notes the process to observe and analyze the latency of a network using the ping command which can extract data which were performed a statistical analysis that allows to generate these conclusions regarding connectivity. Resumen Este informe de laboratorio se observa el proceso para poder observar y analizar la latencia de una red mediante el comando ping del cual se pueden extraer datos los cuales se les realiza una estadística que permite el análisis de estos para poder generar conclusiones en cuanto a la conectividad. 1. Introducción Para poder comprender la práctica descrita en este informe es necesario contar con pautas sobre el uso de algunos comandos, conceptos básico de cómo se construye una red, conocer para este caso todas las aplicaciones que tiene el comendo ping y saberlas interpretar de acuerdo al argumento de este comando. Con el fin de poder realizar un análisis adecuado de la conectividad entre un host y una dirección IP determinada. 2. Objetivos Usar el comando ping para documentar la latencia de red. Calcular diversas estadísticas a partir de los resultados de una captura ping. Medir los efectos de retardo en datagramas más grandes. 3. Marco Teórico Para poder analizar la latencia de una red es necesario tomar una red activa, al escogerlas se debe hacer uso del comando ping con el fin de que la computadora del servidor de destino envié respuestas de ECO, ya que si no hay respuesta no se puede calcular el retardo. Sin embargo algunas redes privadas bloquean el tránsito de datagramas de ECO con el fin de evitar ataques que puedan vulnerar la seguridad de la red. Además de lo anterior para poder realizar un buen trabajo en cuanto a la latencia de red se deben tomar respuestas de eco de destinos distantes, a diferentes horas del dia y durante varios días. Después de tomar los datos, nos podemos apoyar en la estadística para hallar algunos datos promedios a cerca de la conectividad de la red, esto se puede hacer mediante herramientas de cálculo como Excel que obtiene los datos con los formulas ya predeterminadas de la misma aplicación. 4. Desarrollo de la actividad Tarea 1: Uso del comando ping para documentar la latencia de red. Inicialmente se escoge un destino para realizar la practica para nuestro caso utilizamos www.eltiempo.com. Y realizamos un ping –a para que nos arroje la direccion ip a la cual corresponde, luego se le ingresa el comando ping –n el cual nos arroja el numero de eco de solicitudes a enviar por parte del destino. En la figura No 1 se puede observar lo anterior. Fig. 1 Respuesta solicitud de ECO PAQUETES ENVIADOS PAQUETES RECIBIDOS PAQUETES PERDIDOS 3 3 0

- 2. Para poder conocer mas las aplicaciones del comando ping se puede digitar ping /? El cual nos arroja los usos de este como se muestra en la figura 2. Fig. 2 Usos del comando Ping. Se observa que el comando ping con diferentes argumentos son de gran utilidad a la hora de realizar un análisis en la red. 1. ¿Cuál es el objetivo de la opción –n y el argumento 1? La opción –n es la que realiza la solicitud de eco a la dirección electrónica y el argumento es el numero de solicitudes que de eco que se solicitan. 2. ¿Qué opción y argumento cambiaría el tamaño predeterminado a 100 bytes? Ping –n 100 direccion IP destino, como se observan en las figuras 3 y 4. Fig. 3 Tamaño de las solicitudes de ECO Fig 4. Tamaño de las solicitudes de ECO Este tipo de solicitudes hacia el destino se realiza durante 5 días en Mañana – Tarde- Noche. Tarea 2: Cómputo de diversas estadísticas a partir de los resultados de una captura ping. Despues de haber tomado los datos de los 5 dias lo siguiente a realizar es llevarlos a una hoja de calculo como se muestra a continuación. Fig. 5 Datos llevados a una hoja excel. De Excel se calculan algunos datos y se grafican: PROMEDIO 32,352 MEDIANA 31 MODA 31

- 3. Fig. 6 Grafica de los datos Obtenidos. Tarea 3: Medición de los efectos de retardo en datagramas más grandes. Para poder realizar un análisis más amplio se tomar datagramas mas grandes para observar su comportamiento. 8. Agradecimientos Por último agradecer al comité organizador del CASEIB 2000 su amabilidad al permitir usar sus guías de estilo como referencia para la realización de este documento. El contenido de esta plantilla fue elaborado en su totalidad por CASEIB. Referencias Para las referencias se utilizará una fuente Times New Roman 9. Deberán figurar en el mismo orden en el cual han aparecido en el texto. [1] M. Autin, M. Biey, M. Hasler, “Order of discrete time nonlinear systems determined from input-output signals”, Proc. IEEE Int. Symp. Circ. Syst., San Diego, 1992, pp. 296-299 [2] L. Ljung, System Identification-Theory for the User, Prentice Hall, 1987 [3] S.K. Rao, T. Kailath, “Orthogonal digital filters for VLSI implementation”, IEEE Trans. Circuits Syst., CAS-31, 1984, pp. 933-945 0 20 40 60 80 100 120 140 1 35 69 103 137 171 205 239 273 307 341 375 409 443 477 bytes delay ttl

- 4. Informe Practica II Ingenieria de Telecomunicaciones Luz Gonzalez Ramirez lmgonzalezram@gmail.com Grupo 301401_77 Tutor Practicas: Wilson Perez Tutor Teorico: Juan Carlos Bustos Abstract This lab report process to observe and analyze the path and lists the networks that traverse the data from the end user device giving rise to a remote destination network is observed. This will be done in two ways, using the Tracert command followed by the address and an application called Neotracert performing it graphically. Resumen Este informe de laboratorio se observa el proceso para poder observar y analizar la ruta y enumera las redes que atraviesan los datos desde el dispositivo final del usuario que los origina hasta una red de destino remoto. Lo anterior se va a realizar de dos formas, mediante el comando Tracert seguido de la dirección y una aplicación llamada Neotracert que lo realiza gráficamente. 5. Introducción Para poder comprender la práctica descrita en este informe es necesario contar con pautas sobre el uso de algunos comandos, como Tracert para poder analizar de manera eficiente la actividad. Con el fin de poder observar las redes por las cuales debe atravesar nuestros datos hasta el destino. 6. Objetivos Explicar el uso de programas de rastreo de rutas, como tracert y NeoTrace. Usar tracert y NeoTrace para rastrear una ruta desde la PC hasta un servidor remoto. Describir la naturaleza interconectada y global de Internet respecto del flujo de datos. 7. Marco Teórico El comando tracert se usa para solucionar problemas de redes ya que nos premiten ver los routers atravesados, permitiendo al usuario identificar la ruta tomada para llegar a un destino determinado de la red. Cada uno de lo routers representa un punto donde la red se conecta con otra y por donde se envio el paquete, siendo los routers los saltos que los datos tuvieron que dar para que los datos llegaran al lugar de destino. La lista que muestra después de ejecutar el comando, permite identificar problemas de flujo de datos cuando se requiere acceder a un sitio web, se utiliza para saber si hay sitios Web multiples (espejos) disponibles para el mismo archivo de datos de allí se puede rastrear cadaespejo con el fin de poder identificar cual es el mas rápido para usar. Ademas este análisis se puede realizar mediante herramientas como Neotrace, son programas patentados que proporcional información adicional de forma grafica para el caso este programa. 8. Desarrollo de la actividad Tarea 1: Rastreo de ruta hacia el servidor remoto. Paso 1: Rastrear la ruta hacia una red remota. Fig. 1 Ejecutando comando Tracer a www.google.com La figura anterior muestra el resultado exitoso después de ejecutar tracer desde Bogota. 2. Examine el resultado mostrado. ¿Cuántos saltos hay entre el origen y el destino? Hay 9 saltos 3. Intente el mismo rastreo de ruta desde una PC conectada a Internet y vea el resultado. Cantidad de saltos hasta www.unadvirtual.org: 30 Fig. 2 Ejecutando comando Tracer a www.unadvirtual.org

- 5. Paso 2: Intentar con otro rastreo de ruta en la misma PC y examinar el resultado. URL de destino: www.youtube.com Dirección IP destino: 173.194.37.105 Fig. 3 Ejecutando comando Tracer a www.youtube.com Tarea 2: Rastreo de ruta con NeoTrace. Rastreo www.google.com Fig. 4 Lista de saltos www.google.com Fig. 5 Nodos www.google.com Rastreo www.unadvirtual.org Fig. 6 Lista de saltos a www.unadvirtual.org Fig. 7 Nodos de www.unadvirtual.org Rastreo: www.facebook .com Fig. 8 Lista de Saltos en www.facebook.com Fig. 9 Nodos en www.facebook.com

- 6. Tarea 3 Considere y analice posibles temas de seguridad de redes que puedan surgir a partir del uso de programas como traceroute y Neotrace. Considere qué detalles técnicos son revelados y cómo tal vez esta información puede ser usada incorrectamente. Esta herramienta es de gran utilidad ya que nos permite gráficamente ver los saltos que debe tomar un paquete para llegar a su destino, comprobar que la conexión de red nuestra funciona . Sin embargo al poder ver FQDN por las que pasamos puede ser peligroso ya que localizamos la del host que da el servicio a una información en concreto. De modo que si se envían peticiones de manera masiva a él, se podría saturar y dejarlo fuera de servicio. Adicionalmente si damos click derecho sobre algunos de los nodos podemos establecer una conexión telnet, e intentar subir virus mediante conexión ftp o satélite. Conclusiones El comando Tracer es de gran utilidad en redes ya que este nos permite observar si hay inconvenientes en la red para la entrega de paquetes de datos, además como resultado de la ejecución me entrega una lista que permite observar la trazabilidad de la red y ver en donde se están quedando los datos en caso de que estén fallando. En Neotracer se puede apreciar que las trayectorias de las transferencias de datos son en línea recta, pero no siempre es el mas rápido, ya que ai se sigue este camino y un host intermedio estuviese saturado, el tiempo de espera nuestro seria superior, además las velocidades son tan rapidas que no se podría apreciar si para llegar a un punto no tan lejano se realizaría una trayectoria muy larga. Referencias [1] CCNA Exploration Aspectos básicos de networking: Comunicación a través de la red, recuperado de la direccion electronica http://lacomunidadasix.files.wordpress.com/2011/10/lab225 3.pdf. [2] Sixto Enrique Campaña Bastidas Recuperado desde https://docs.google.com/viewer?a=v&pid=sites&srcid=bWlz ZW5hLmVkdS5jb3xjdXJzby0zLS0tMjAxNHxneDo2YzBi MGFjMTIxZWY2NTVm

- 7. Informe Practica III Ingenieria de Telecomunicaciones Luz Gonzalez Ramirez lmgonzalezram@gmail.com Grupo 301401_77 Tutor Practicas: Wilson Perez Tutor Teorico: Juan Carlos Bustos Dirección Ethernet (física): 74-E5-0B-1E-D3-58 • Dirección IP: 192.168.11 • Máscara de subred: 255.255.255.0 • Router (puerta de enlace) predeterminado: 192.168.254 • Servidor(es) de DNS predeterminado(s): 192.168.1.254 2. Ping a una máquina interna 2. Ping a una máquina interna En este apartado se va a analizar la secuencia de acciones que tiene lugar a consecuencia de la ejecución de la aplicación “ping” en una máquina, siendo el objetivo una máquina de la misma subred. Siga de manera ordenada los pasos que se detallan a continuación: • Abra una ventana de opciones de captura en el analizador: menú “Capture, luego Start...” (o directamente mediante ‘Ctrl+K’) y aplique las siguientes opciones (sin hacer clic en “OK” aún): • Seleccione la interfaz sobre la que se desea capturar tráfico en la casilla “Interface”. • Deshabilite “Capture packet in promiscuous mode” (de manera que sólo se capturará el tráfico Ethernet con Origen o destino esta máquina, además del tráfico difusivo). Deshabilite igualmente “Enable MAC name resolution”, “Enable network name resolution” y “Enable transport name resolution”, de manera que el analizador no intente resolver direcciones a nombres (para evitar que se genere y capture más tráfico debido a esto). En la figura que sigue se puede observar las posibilidades que ofrece la ventana de opciones de captura: Averigüe la dirección IP de una máquina de su misma subred que no sea el router (por ejemplo, desde una ventana de “Símbolo del sistema”, realice un “ping *máquina+” al nombre de la máquina elegida y anote la dirección IP que le corresponde). Escriba la dirección IP de la máquina a la que hace el ping: • Desde una ventana de “Símbolo del sistema” observe el estado de la tabla ARP de su PC. Para ello ejecute la orden “arp -a”. En caso de no estar vacía, borre todas las entradas presentes ejecutando la orden “arp -d”. Tras hacerlo, compruebe que efectivamente ahora la tabla está vacía (mediante “arp -a”). ¿Cuánto tiempo tardan en borrarse aproximadamente? (para averiguarlo, teclee cada pocos segundos la orden “arp -a” hasta que la(s) entrada(s) relacionada(s) con el ping

- 8. hayan desaparecido). Entradas que han aparecido en la tabla ARP, y por qué ha aparecido cada una: Tiempo aproximado que tardan en borrarse la(s) entrada(s): Vaya a la ventana principal del analizador. De las tramas capturadas debe distinguir aquéllas que se han visto implicadas en todo el proceso (desde la ejecución de la orden “ping” en el PC hasta la recepción de las respuestas de la otra máquina; no serán únicamente paquetes ICMP). Dibuje en un diagrama las tramas que han intervenido, por su orden, junto con información sobre el protocolo al que pertenecen y su propósito. ¿Puede identificar qué información ha decidido introducir su máquina en el campo de datos de las peticiones de eco? Tramas que han intervenido. Complete el diagrama con flechas que indiquen qué mensajes se han intercambiado las máquinas (incluyendo los protocolos y tipos de mensajes):

- 9. Informe Practica IV Ingenieria de Telecomunicaciones Luz Gonzalez Ramirez lmgonzalezram@gmail.com Grupo 301401_77 Tutor Practicas: Wilson Perez Tutor Teorico: Juan Carlos Bustos Preguntas: 1. Revisar la configuración de los dos dispositivos y verificar por que se da esta comunicación y que servicios son necesarios para que se de esta comunicación. Es necesario establecer una dirección de gate way en el router wifi en este caso es 192.168.0.1 y de esta se desprenden las de los pc 192.168.0.10, 192.168.0.11, 192.168.0.12 los cuentan con un sesonr que permite identificar la señal. Adicional los computadores deben tener la clave de acceso a la red de lo contrario no pueden conectarse. 2. Que direccionamiento IP se está asignado a los clientes, y cual dispositivo lo esta asignando y con qué mecanismo se está realizando esta asignación 192.168.0.1 ROUTER 192.168.0.10 PC 0 192.168.0.11 PC1 192.168.0.12 PC2 3. Revisar en la configuración del router inalámbrico y de los pc’s y cambiar el nombre del SSID e implementar el protocolo wep, con el fin de dar algo de seguridad a la configuración inicial. 4. Estos mecanismos son suficiente seguridad para una red…? O era más segura la red al principio del ejercicio ?. Argumentar la respuesta. Entregable: Generar un reporte de carácter individual con las respuestas a las cuatro preguntas, y remitirlo por correo. Los mecanismos no son suficientes ya que hay deficiencias en cuanto: Algoritmo RC4 dentro del protocolo WEP debido a la construcción de la clave. Ya que la clave se

- 10. puede craquear mediante ataque de diccionario u otro.