ern.pptx

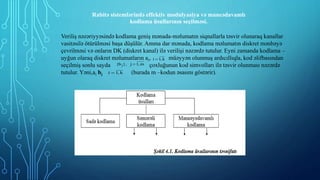

- 1. Veriliş nəzəriyyəsində kodlama geniş mənada-məlumatın siqnallarla təsvir olunaraq kanallar vasitəsilə ötürülməsi başa düşülür. Amma dar mənada, kodlama məlumatın diskret mənbəyə çevrilməsi və onların DK (diskret kanal) ilə verilişi nəzərdə tutulur. Eyni zamanda kodlama – uyğun olaraq diskret məlumatların ai, müəyyən olunmuş ardıcıllıqla, kod əlifbasından seçilmiş sonlu sayda çoxluğunun kod simvolları ilə təsvir olunması nəzərdə tutulur. Yəni,ai bi (burada m –kodun əsasını göstərir). k , 1 i m , 1 j }, b { j k , 1 i Rabitə sistemlərində effektiv modulyasiya və maneədavamlı kodlama üsullarının seçilməsi.

- 2. b) səmərəli kodlama və ya verilənlərin sıxılması üçün istifadə olunan kodlama – məlumatların yaddaşda saxlanması və informasiyanın verilişi müddətinin minimallaşdırılması üçün istifadə olunur. c) maneəyədavamlı kodlama (artıqlıq olan kodlama üsulları) məlumat veriliş zamanı kanalda baş vermiş səhvləri aşkar və düzəltmək imkanlığı üçün istifadə olunur.

- 3. Qeyd edək ki, diskret məlumat verilişində xətti bloklu kodlama üsulları kimi korreksiyaedici kodlardan geniş istifadə edilir.

- 4. Xətti bloklu kodlama üsulu maneəyədavamlı kodlama üsulu hesab olunur və kod Nks sözləri S-fəzasında n-elementli 2k ikili vektordan ibarət olub, kod ansamblı kimi belə təsvir olunur: Nks = (n, k, dmin, r), k< n, n - k≥ dmin -1 (4.1) burada n, k, r – ümumi, informasiya və yoxlayıcı kod simvoların sayı; dmin – minimum kod məsafəsi olub, yuxarı sərhəd qiymət belə müəyyən edilir: dmin ≤ n – k + 1. Bərabər və qeyri-bərabər ölçülü kodlama üsulları korreksiyaedici kodlamada kod kombina- siyaların N sayı belə bir bərabərsizliklə təyin edilir: N = mn > K , n = k + r. Artıqlığa malik ikili kodlar, korreksiyaedici kodlar hesab olunur və artıqlıq əmsalı aşağıdakı kimi təyin edilir:

- 5. n K log 1 m log n K log 1 R 2 a burada n – ümumi kod simvolların sayıdır. Korreksiyaedici kodlar üçün kod sürəti belə təyin edilir: k K K m m n K R 2 , 2 , log log 2 2 Başqa sözlə 1 n k Rk

- 6. Birinci qrupu iki əsas xüsusiyyətinə görə aşağıdakılara ayırmaq olar: a) səhvləri aşkar edən kod qrupları; b) səhvləri düzəldən kod qrupları. Adətən, bərabərölçülü kodlama üsulu (n,k) kodu formasında yazılır. Bərabərölçülü kodlamada kodun nisbi sürəti belə müəyyən edilir: a 2 2 ns R 1 m log n K log R ERN-də o kodlama üsulu optimal hesab olunur ki, ümumi n kod elementlərinə və artıqlığa malik olduğu halda məlumat verilişi zamanı dekodlama prosesində minimum səhv ehtimalı Psəh təmin edilsin. Yəni, (n, k, r)opt = min(Psəh, n, Ra).

- 7. Телекоммуникасийа шябякяляринин ещтимал-заман характеристикалары ЦХТШ вя онларын базасында локал вя глобал шябякялярин кямиййят вя кейфиййят эюстярижилярини гиймятляндирмяк вя йа лайищяляндирмяк цчцн ашаьыдакы характеристика- ларындан эениш истифадя едилир [13,17,20]: 1. Еффективлик характеристикалары телекоммуникасийа системляринин (ТС) мящсулдарлыьы вя жялд (чевик) ишлямяси, информасийа тезлик вя енерэетик еффективликляр, системин етибарлылыьы, апарат вя гурьуларын програм тяминатынын игтисади эюстярижиляри вя с.; 2. Рабитя шябякяляринин ещтимал характеристикалары-ютцрцлян вя гябул едилян мя- луматларын пайланма функсийасы вя онларын ядяди характеристикалары, мялуматларын системдя априор ещтималлары, сящвлярин ашкар етмя ещтималы, пакетли ютцрцлмяси ещтималы, чохфунксийалы AT, AYQ-nin tutumuna görə itki ehtimalları və s 3. ТС-ин жяки характеристикалары-чохфунксийалы йерли шябякялярдян тяшкил олунмуш ЦХТШ-нин минимум вя максимум бурахма габилиййяти; ютцрцлян пакетин узунлуьу, ЧА вя ШТ- нин мящсулдарлыьы, мцхтялиф тип информасийаларын ютцрцлмя мцддяти вя с;

- 8. 4. ТС-ин вя чохфунксийалы АТ-нин кейфиййят эюстярижиляри - ГоС (Гуалитy оф Сервисе)-бит информасийалы дяйишян сцрят, сящвсизлик, пакетлярин итки ещтималы, ГМОС-гиймяти (МОС-Менион Опен Сйстем), бурахма габилиййяти, орта эечикмя мцддяти вя с.; 5. Йерли шябякялярдян вя ЧА вя ШТ-дян тяшкил олунмуш ЦХТШ-нин ещтимал-заман характеристикалары - шябякядя информасийа верилиш сцряти, орта эежикмя мцддяти, информасийа селляриня хидмят олунма мцддяти вя с.; Йухарыда эюстярилмиш кямиййят вя кейфиййят эюстярижилярини гиймятляндирмяк цчцн нязярдя тутулан характеристикалар Т-БРИ, ишчи тядгигат коммисийасы, ЕТСИ (Еуропен Тележоммунижатионс Стандарт Институт). АТМ - форум вя с. институтлар тяряфиндян ишляниб щазырланыр вя мцхтялиф шябякяляр вя системляри цчцн тятбиг олунур. Бу институтларда щазырланмыш характеристикалар щям цмуми щал, щям дя хцсуси щаллар цчцн нязярдя тутулур. Йерли шябякялярин базасында телекоммуникасийа шябякялярини эениш спектрдя гиймятляндирмяк цчцн ещтимал-заман характеристикалары (ЕЗХ) чохканаллы верилиш системляриндя мцщцм ящямиййят кясб едир. Чохфунксийалы АТ-дан тяшкил олунмуш телекоммуникасийа шябякялярини лайищяляндирмяк цчцн ЕЗХ мягсяд функсийасы кими ашаьыдакы формада гиймятляндириля биляр: ГЕЗХ = {max[Ris, Rir, R1s, R2s], min[ ]} C , T , П a ogm q (9.17)

- 9. бурада Рис, Рир - чохфунксийалы АТ-ын шябякядя вя реал заманда информасийа сцрятляридир; Р1с, Р2с – мялуматларын сонунжу вя эежикмяйя эюря информасийа сцрятляридир (Р1с вя Р2с - мялуматын максимум информасийа сцрятляри щесаб олунур); Тоэм - ЦХТШ-дя чохфунксийалы АТ-ин кюмяйи иля ютцрцлян мялуматын орта эежикмя мцддятидир; q П мялуматын юзвахтында верилмясинин орта ещтималы; Жа - ЦХТШ-нин чохфунксийалы АТ-нин игтисади хяржляридир. Мягсяд функсийасы олан (9.17)-ц тямин етмяк цчцн чохфунксийалы АТ-ин васитяси иля мялумат мцбадиляси системиня чохюлчцлц стохастик просес кими бахылыр вя мцхтялиф заманлар (фасилясиз вя дискрет) цчцн трафик ютцрцлмяси вя гябулуну характеризя едян моделлярин кюмя- йи иля гиймятляндириля биляр. Бу щалда просеся детерминик вя стохастик мящдудиййятляр гойулмалыдыр. Чохфунксийалы АТ-дан тяшкил олунмуш ЦХТШ-нын ЕЗХ- ЧА вя ШТ кюмяйи иля мцхтялиф тип мялуматлар мцбадилясиндя заман вя йа мцддят сярфлярини гиймятляндирмяйя хидмят едян характеристикалар чохлуьудур. Йяни, ещтимал нязяриййясиня ясасян шябякянин чохфунксийалы АТ информасийа мцбадилясиндя ещтимал-заман параметрлярини характеризя едян эюстярижи- лярдир. Бунлар ашаьыдакылардыр [15,20]: 1. Чохфунксийалы АТ-ын шябякядя сцрят эюстярижилярини реал заманда гиймятляндирмяк цчцн информасийа верилиш сцряти ашаьыдакы кими тяйин олунур:

- 10. (9.19) N , 1 j , P K R j j N 1 j j is бит/с, (9.18) бурада ъ - информасийа селинин интенсивлийи олуб, ъ-сайлы АТ-я дахил олан мялуматдыр; Къ - АТ-да емал едилян информасийанын мялумат щиссянин орта узунлуьу; Пъ – мялуматын чохфунксийалы АТ-да олдуьу мцддятдя юзцнцн гиймят- лилийини итирмямяси ещтималыдыр; Н – мялумат емалында иштирак едян чохфунксийалы АТ идаряедижи функсионал модулларын сайыдыр. 2. ЦХТШ емал едилян информасийанын мялуматлы щиссясинин тясадцфи узунлуьу К, пайланма функсийасы ися Пъ(К) олан щалда орта Къ беля тяйин едилир: K j j ) K ( P K K 3. Йерли шябякялярдян ибарят системлярдя информасийа верилиш сцряти: RAJ = jKjPj, N , 1 j , бит/с. (9.20)

- 11. Цмуми щалда (9.19) вя (9.20) ифадяляри арасында беля бир ялагя мювжуддур: N , 1 j , R R N 1 j AJ is Биржинс системляр цчцн шябякядя: РА = КП, бит/с, (9.22) (9.21) бурада , К, П - бирчинс системлярдян ибарят шябякянин уйьун параметрляри вя характеристикаларыдыр. Беля АТ-ли шябякялярдя: Рс = НРА. (9.23) Дайаныглы ЦХТШ биржинс системляр цчцн информасийа верилиш сцряти садя щалда беля тяйин олунур: , K R , K R A N 1 j j i s бит/с. (9.24)

- 12. •ТС вя шябякялярдя мялуматын сонунжу информасийа сцряти вя мялуматын эежикмяси цзря сонунжу информасийа сцрятляри (Р1ъ вя Р2с) ашаьыдакы кими тяйин олунур: T n T , T K R , N , 1 j , T K R q ogm ogm s 2 sj s 1 я (9.25) бурада Тсъ – биржинс системлярин кюмяйи иля ергодиг шябякялярдя мялуматын орта хидмят олунма мцддяти; Тоэм - верилиш просесиндя системдя орта эежикмя мцддятинин гиймяти; q n - шябякядя мялуматын эежикмя мцддятинин пайланма функсийасынын сыхлыьынын фг(нг) рийази эюзлямяси вя йа орта гиймятидир вя ашаьыдакы кими тяйин едилир 17]: 1 z q 1 q | ) z ( f ) dz / d ( n (9.26)

- 13. 7. Чохфунксийалы АТ-дан ибарят ЦХТШ-нин ЕЗХ-нин ясасларындан бири мялуматын ютцрцлмяси заманы орта эежикмя мцддяти Тоэм щесаб олунур вя ашаьыдакы кими тяйин олунур: 0 n q q q q q ogm q ) n ( f n n , T n T (9.27) бурада Т - дискрет мцддятин интервалыдыр. 8. Телекоммуникасийа шябякясинин кюмяйи иля мялуматын юзвахтында ютцрцлмяси вя йа цнвана верилмясинин орта ещтималы q n детерминик вя стохастик просеся гойулмуш мящдудиййятляр чярчивясиндя ашаьыдакы кими тяйин едилир: 0 n q q q q q q ) n ( f П , П 1 П (9.28)

- 14. бурада фг(нг) - шябякядя мялумат мцбадиляси заманы эежикмя мцддятинин пайланма функсийасынын сыхлыьыдыр. Бурада (9.27) вя (9.28) ифадяляри ЦХТШ-дя йерли шябякяляр васитяси иля мялумат мцбадиляси заманы эежикмя мцддятини характеризя едир. Бахылан ЕЗХ шябякялярин кюмяйи иля мцхтялиф тип трафиклярин ютцрцлмяси заманы гиймятляндирмяк цчцн ашаьыдакы мящдудиййятляри нязяря алмаг лазымдыр [17]: Тоэм Тб.оэм, a . b a q . b q C C , П П , (9.29) бурада Тб.оэм, a . b q . b C , П мялумат мцбадиляси шябякясиндя уйьун олараг, бурахыла билян орта эежикмя мцд- дяти, мялуматын юзвахтында ютцрцлмясинин ещтималынын орта гиймяти вя игтисади хяржляридир. Беляликля, телекоммуникасийа шябякяляриндя ЕЗХ тяйинетмя методикасы мялум олдугдан сонра, бцтювлцкдя ГоС эюстярижилярини, ИП, НЭН вя АТМ-шябякялринин параметрлярини тяйин етмяк олар.

- 15. Telekommunikasiya sistemlərində informasiyanın kriptomühafizəsi üsulları Telekommunikasiyada abunəçi veriliş traktına icazəsiz qoşulma üsulları aşağıdakılardır: 1. Abunəçilərin terminallarına və telefon xətlərinə əlavə olaraq gizli-pirat variantda veriliş traktına qoşulma üsulu; 2. Veriliş prosesi zamanı abunəçi veriliş xətlərinə əlavə olaraq paralel icazəsiz qoşulma üsulu; 3. Müdafiəsiz halda gizli olaraq (nəzarətsizlik olduğu hallarda, evlərdə, idarələrdə və s. yerlərdə) abunəçi terminalları və veriliş sistemlərini mənimsəmək üsulu; 4. Abunəçi veriliş traktına və sistemlərinə, naqilsiz və naqilli, dar və geniş zolaqlı icazəsiz qoşulma üsulları. Veriliş sisteminə icazəsiz qoşulma üsullarında iki variant böyük əhəmiyyət kəsb edir: a) Rabitə kanallarında kriptomühafizənin təşkili alqoritmi və vasitələri; b) Mübadilə olunan məlumata əvvəldən-sona kimi (End to end) traktda kriptomühafizənin təmin edilməsi. Şəkil 9.3-də naqilsiz TA-na icazəsiz qoşulmadan müdafiə sxemi göstərilmişdir. Radiotelefonun stasionar bloku Радиотелефону н дaшынан блоку ATSС РХ-ня одла гошулма гурьусу Бейнялхалг рабитя блоклайыжысы Şəkil 9.3. Naqilsiz TA-na icazəsiz qoşulmalardan müdafiyə sxemi

- 16. İndi isə müasir dövrdə informasiyanın təhlükəsizliyi üçün kriptomühafizə sistemlərində geniş istifadə olunan anlayış və terminlərlə tanış olaq: 1. Qammalaşdırma – açıq verilənlərə qamma qanunu üzrə şifrələnməsi nəzərdə tutulur. Qamma şifrələnməsi ve- rilmiş alqoritm üzrə hasil edilən psevdotəsadüfi ikili kodlar ardıcılığı olub, açıq verilənlərin şifrələnməsi və əvvəlcədən şifrələnmiş verilənlərin deşifrə olunmasını yerinə yetirən bir prosesdir. 2. Verilənlərin şifrə olunması – açıq mətnlərin müəyyən elementlərin köməyi ilə şifrələrə çevrilməsi prosesi nəzərdə tutulur. 3. Verilənlərin deşifrə olunması – şifrələrin köməyi ilə bağlı verilənlərin açıqlanması prosesi nəzərdə tutulur. 4. Şifrələmə dedikdə verilənlərin uyğun olaraq şifrəedilməsi prosesi nəzərdə tutulur. 5. Deşifrlənmə isə bağlı mətnlərin məlum olmayan açara və məlum olmayan alqoritmdə açıq verilənlərə çevrilməsi prosesi başa düşülür. 6. Müdafiəolunmanın imitasiyası – düzgün olmayan bağlantılara malik verilənlərdən müdafiə olunma nəzərdə tutulur. Şifrəolunmuş verilənlərin müdafiə imitasiyasını təmin etmək üçün onun əvvəlinə «imitaəlavələr» qoyulur və bunlar qeyd olunmuş uzunluğa malik verilənlər ardıcılığıdır. 7. Açar – verilənlərin kriptoqrafik çevrilməsi alqoritmlərinin gizli dəqiq bir neçə vəziyyətinin parametrləri olub, alqoritmlərin bütün mümkün olan variantlarından birinin seçilməsini təmin edir. 8. Kriptoqrafik müdafiə isə – verilənlərin kriptoqrafik çevrilmələri hesabına müdafiəsi olub, verilənlərin şifrələrə çevrilməsi və imitaəlavələrin qoyulması hesabına müdafiə başa düşülür. 9. Sinxroimpulslar – kriptoqrafik çevrilmələr alqoritmlərin ilkin açıq parametrləri olub, sinfaz işləmə üçün istifadə olunur

- 17. Elektrik rabitə sistemlərində istifadə olunacaq əsas kriptoqrafiya müdafiə üsulları kimi aşağıdakılar təklif olunmuşdur. Cədvəl 9.1.Kriptoqrafiya üsulları ilə informasiyanın çevrilməsinin təsnifatı Çevrilmə üsulları Çevrilmənin müxtəlif növləri Reallaşma üsulları proq-ramla aparatla 1.Əvəzolunma və ya yenidən qoyma üsulu Sadə Adi irikonturlu çoxhərfli Birfonetikli birkonturlu çoxhərfli Çoxkonturlu çoxhərfli + + + + - - - - 2. Yerinidəyişdirmə üsulu Adi Cədvəl üzrə çətinləşdirilmiş Marşrut üzrə mürəkkəbləşdirilmiş + + + - - - 3. Analitik çevrilmə üsulu Cəbri matris qaydası üzrə Xüsusi asılılıqlar üzrə + + - - 4. Qammalaşma üsulu Sonlu qısa qammalı Sonlu uzun qammalı Sonsuz qammalı + + + + + + 5. Kombinasiyalı üsulu Əvəzolunma+yerinidəyişdirmə Əvəzolunma+qammalaşma Yerinidəyişdirmə+qammalaşdırma Qammalaşma+qammalaşma + + + + + + + + 6. Mənaya görə üsul Xüsusi cədvəl üzrə + - 7. Simvol üsulu Kod əlifbası üzrə + - Başqa növlər üzrə çevrilmə 8. Daranmavə ya çeşidləmə üsulu + + - - 9. Sıxılma və genişlənmə üsulu Mexaniki olaraq mənaya görə

- 19. 1. Əvəzolunma və ya əvəzetmə üsulu; 2. Psevdotəsadüfi ədədlər vericisindən istifadə üsulu; 3. Qarışdırma və ya alqoritmik üsul; 4. Simmetrik və qeyri-simmetrik açıq açarlı sistemlərdən istifadə olunma üsulu; 5. Açıq açarlı kriptosistemlərin modeli və alqoritmi Diaqramadan görünür ki, bütün informasiya aparıcı əsas f0 tezlikdən sağda və solda yerləşmiş yan tezlik zolaqlarında yerləşmişdir. Bu zaman informasiya daşıyan siqnalın enerjisi belə təyin edir: f f f f 2 s 0 0 T t 0 , df ) f , t ( U T 1 E . Müasir telekommunikasiya sistemlərinin yaddaş qurğularında saxlanılan və RK ilə ötürülən bütün növ məlumatların kriptomühafizəsini təmin etmək üçün yüksək etibarlılığa malik olan aşağıdakı alqoitmlərdən və modellərdən geniş istifadə olunur. 1. Açıq açarlı kriptosistemlərin riyazi modeli və metodı; 2. Merkle-Hellman kriptoplqoritmi; 3. El-Hamalya alqoritmi; 4. Diffi-Hellmana alqoritmi və s. Telekommunikasiya sistemləri və şəbəkələrində geniş tətbiq sahəsi tapmış - açıq açarlı kriptosistemlərin riyazi modelinin bazasında Merkle-Hellman kriptoplqoritmini nəzərdən keçirək. Bunun üçün şək.9.8-də açıq açarlı kriptoqrafiya sisteminin struktur sxemi təsvir olunmuşdur.

- 20. Б-абунячиси (ГС) Информасийа алан Жцт ачар эенератору IQŞ А-абунячиси (ВС) Информасийа верян M M RK A1 A2 Şəkil 9.8. Açıq açarlı kriptoqrafiya sisteminin struktur sxemi Struktur sxem aşağıdakı idarəedici elementlərdən ibarətdir: VS – verici sistem, QS – qəbuledici sistem, İQŞ - icazəsiz qoşulan şəxs, İŞ-ilkin şərtlər daxil edilən giriş, A1, A2 – açıq açarlar və s. Tutaq ki, RK vastəsi ilə informasiya ötürülür. Qəbulda informasiyanı alan (İA-vasitə) şəxs-ilkin (başlanığıc) vektorun elementini təlabata uyğun olaraq çevikartımlı ardıcıllıqdan asılı olaraq seçimi belə müəyyən edir: ), w ,..., w , w , w ( W n 3 2 1 (9.2)

- 21. (9.3) wi - başlanığıc vektorun elementi olub, çevikartımlı ardıcıllığa qoyulan təlabatı ödəyir, i=1, 2, 3, …,n. Sonra İA sərbəst sadə ədəd olan elə bir p-ədədini seçir ki, o wi –in cəmindən böyük olsun və aşağıdakı şərti ödəyə bilsin n 1 i i w p n , 1 i , 1 p r burada r – sadə və ya sadə olmayan ədəd hesab olunur. ) k ,..., k , k , k ( K n 3 2 1 n , 1 i , p mod ) r w ( k i i Bu əməliyyatdan sonra isə açıq açar olan K- aşağıdakı qayda üzrə formalaşdırılır; (9.5) (9.4)

- 22. Alınmış açıq açarın elementlərinin qiyməti məlumat formasında - informasiya verənə açıq RK vasitəsilə ötürülür. Bu zaman ötürülən məlumatın tərkibində başlanığıc vektorolan W, həmçinin p və r ədədləri haqda məlumat gizli olaraq saxlanılır. İnformasiya ötürən (verən) şifrəolunmuş məlumatı uyğun olaraq, n-ölçülü bloklara bölür. Yəni, } 0 , 1 { m , ) m ,..., m , m , m ( M i n 3 2 1 , n , 1 i (9.6) İnformasiyanı ötürən açıq açar olan K-dan istifadə edərək, ötürülən məlumatı aşağıdakı qaydada şifrələyir: n 1 i i i m k M K C n , 1 i (9.7) Sonra isə ayrıca şifrələnmiş məlumat İA açıq RK vastəsilə ötürülür. Qəbulda şifrələnmiş məlumatı açmaq üçün İA aşağıdakı tənliyi e-əsasən həll edərək, r və p-i təyin edir: ) p (mod 1 e r (9.8)

- 23. Sadəlik üçün ^ C -belə bir formada da yazmaq olar: n 1 i i i ^ p mod ) e m k ( p mod ) e C ( C n 1 i n 1 i i i i i m w p mod ) e r w m ( n , 1 i , (9.10) Nəhayət, cəmaltı əməliyyatlar yerinə yetirilərək məsələ həll edilir. İndi isə məsələyə Merkle-Hellman kriptoplqoritminin bazasında belə bir məsəyə baxaq. Məsələ: Tutaq ki, baxılan hal üçün n=5-dir və İA üçün ilkin vektor elementləri belə bir formada verilmişdir: W = ( 2, 4, 7, 15, 29 ) Yazılmış ifadədən də görünür ki, seçilmiş ədədlər çevikartan ardıcıllığın elementləridir. İA (9.3) ifadəsinə görə sərbəst ədədlər olan, məsələn: p = 59 və r = 40 seçir. Seçilmiş ədədlərə uyğun olaraq (9.4) və (9.5) ifadələrinə əsasən, açarın elementləri aşağıdakı kim formalaşdırılır: 21 59 mod ) 40 2 ( k1 42 59 mod ) 40 4 ( 2 k 44 59 mod ) 40 7 ( 3 k 10 59 mod ) 40 15 ( 4 k 39 59 mod ) 40 29 ( 5 k ; ; ; ; .

- 24. Sonra isə açıq açarın K = (21, 42, 44, 10, 39) elementləri müdafiə olunmayan RK vastəsi ilə İA ötürür (məsələn: 80 bölünür 59, sonra qalıq 21 götürülür). İnformasiyanı ötürən belə bir məlumatı M = (1, 1, 0, 1, 1), ilkin olaraq (9.7) ifadəsinin bazasında şifrələyərək qəbulediciyə ötürülür: n 1 i i i m k M K C = (21∙1 + 42∙1 + 44∙0 + 10∙1 + 39∙1) = 112. Verilənlərə uyğun olaraq, alınmış tənliyi 40∙e ), 59 mod ( 1 e-yə əsasən, həll edilir və belə yazılır: 59 mod ) 40 40 40 40 ( ) 59 (mod 40 59 mod ) 40 ( 8 16 32 57 1 ) 59 ( e 59 mod ] 59 mod ) 59 mod 40 41 ( 29 [ 15 59 mod ] 59 mod ) 47 29 ( 15 [ 31 59 mod ) 6 15 (

- 25. Alınmış ifadənin qiymətinin 31 olması və (9.9) ifadəsindən istifadə edərək, İA ^ C təyin edir: 50 59 mod ) 31 112 ( ^ C Qəbuledicidə İA uyğun olaraq, ^ C təyin etdikdən sonra, ilkin vektorun tərkibində olan elementləri analiz etməklə, axırıncıdan başlayaraq aşağıdakı qaydada təyin edir: 50 > 29, m5 = 1; 50 – 29 =21 >15, m4 = 1; 21 – 15 =6 < 7, m3 = 0; 6 > 4, m2 = 1; 6 – 4 = 2 = 2 m1 = 1. Beləliklə, hesabatın nəticəsi göstərir ki, qəbuledicidə alınmış məlumat həqiqətən də M = (1, 1, 0, 1, 1) formasındadır. Yuxarıda göstərilmiş model və alqoritmlərlə yanaşı, hal-hazırda informasiya və kompüter texnologiyalarından istifadə edərək, telekommunikasiya və informasiya sistemləri üçün yüksək kriptomühafizəyə malik kriptosistemlər, terminal vasitələri və alqoritmlər yaradılmışdır. Bu alqoritmlər və kriptosistemlər informasiyanın mübadiləsi zamanı ümumi xidmətli rabitə şəbəkələrinin tələb olunan sahələrinə tətbiq edilərək, yüksək səviyyədə məlumatların təhlükəsizliyi təmin olunur.