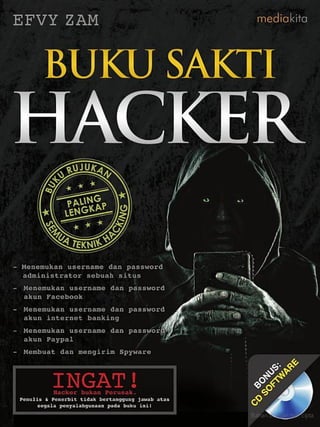

Full Buku sakti belajar hacker

•

112 recomendaciones•79,518 vistas

ilmu hacking

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

MULTIMEDIA SMK NEGERI 1 PUNGGING MOJOKERTOKD Menerapkan pengalamanatan ip pada jaringan komputer

KD Menerapkan pengalamanatan ip pada jaringan komputerMULTIMEDIA 'n BROADCASTING SMKN 1 PUNGGING MOJOKERTO

Recomendados

MULTIMEDIA SMK NEGERI 1 PUNGGING MOJOKERTOKD Menerapkan pengalamanatan ip pada jaringan komputer

KD Menerapkan pengalamanatan ip pada jaringan komputerMULTIMEDIA 'n BROADCASTING SMKN 1 PUNGGING MOJOKERTO

Panduan Teknis Penetapan dan Penegasan Batas Desa_ MCA IndonesiaPanduan Teknis Penetapan dan Penegasan Batas Desa_ MCA Indonesia

Panduan Teknis Penetapan dan Penegasan Batas Desa_ MCA IndonesiaJaringan Kerja Pemetaan Partisipatif

Más contenido relacionado

La actualidad más candente

Panduan Teknis Penetapan dan Penegasan Batas Desa_ MCA IndonesiaPanduan Teknis Penetapan dan Penegasan Batas Desa_ MCA Indonesia

Panduan Teknis Penetapan dan Penegasan Batas Desa_ MCA IndonesiaJaringan Kerja Pemetaan Partisipatif

La actualidad más candente (20)

Prosedur dan manual yealink sip-t 19 dan yealink sip-t 21 Bahasa Indoneisa

Prosedur dan manual yealink sip-t 19 dan yealink sip-t 21 Bahasa Indoneisa

Prosedur standar pelaksanaan perubahan (adendum kontrak) kon-13

Prosedur standar pelaksanaan perubahan (adendum kontrak) kon-13

Panduan Teknis Penetapan dan Penegasan Batas Desa_ MCA Indonesia

Panduan Teknis Penetapan dan Penegasan Batas Desa_ MCA Indonesia

Laporan pembuatan aplikasi my so untuk android ppt

Laporan pembuatan aplikasi my so untuk android ppt

Destacado

Destacado (9)

Analisa pengukuran tegangan wajib laptop dell 1510 compaq cq20 acer d270

Analisa pengukuran tegangan wajib laptop dell 1510 compaq cq20 acer d270