CIG 20120309

- 2. Introducción a la Seguridad y Privacidad Informática La seguridad es un proceso, no es un evento

- 3. AGENDA: MEGA-TENDENCIAS ● COMPUTACIÓN EN LA NUBE ○ infraestructura sólida ○ contraseñas seguras ● COMPUTACIÓN EN REDES LOCALES ○ gestión de riesgo ● COMPUTACIÓN PERSONAL ○ conocimiento de las vulnerabilidades ○ sistemas seguros ○ caja de herramientas de seguridad Hacia mediados del siglo XX: una computadora para decenas de Científicos e Ingenieros ...

- 4. COMPUTACIÓN EN LA NUBE Fuente: http://es.wikipedia. org/wiki/Computación_en_la_nube "La computación en la nube concepto conocido también bajo los términos servicios en la nube, informática en la nube, nube de cómputo o nube de conceptos, del inglés Cloud computing, es un paradigma que permite ofrecer servicios de computación a través de Internet." Fuente: IEEE Computer Society "...paradigma en el que la información se almacena de manera permanente en servidores de Internet y se envía a cachés temporales de cliente, lo que incluye equipos de escritorio, centros de ocio, portátiles, etc.."

- 5. Fuente de la imagen: http://upload.wikimedia.org/wikipedia/commons/thumb/b/b5/Cloud_computing.svg/400px-Cloud_computing.svg.png

- 6. RECOMENDACIÓN: infraestructura sólida ● INFRAESTRUCTURA ● Garantía de + PLATAFORMA + confidencialidad, APLICACIÓN: integridad y Acceso desde [casi] disponibilidad de cualquier dispositivo los datos en [casi] cualquier ● CONTRACTUAL: parte del mundo en Respeto a la cualquier momento propiedad ○ posibilidad de acceso off- intelectual line

- 7. RECOMENDACIÓN: contraseñas seguras Generación de cultura Caja de seguridad de seguridad informática Herramienta Software: KeePass contraseñas largas, complejas, prácticas, no personales, secretas, únicas, siempre nuevas

- 8. AGENDA: MEGA-TENDENCIAS ● COMPUTACIÓN EN LA NUBE ○ infraestructura sólida ○ contraseñas seguras ● COMPUTACIÓN EN REDES LOCALES ○ gestión de riesgo ● COMPUTACIÓN PERSONAL ○ conocimiento de las vulnerabilidades ○ sistemas seguros ○ caja de herramientas de seguridad Hacia mediados del siglo XX: una computadora para decenas de Científicos e Ingenieros ...

- 9. RECOMENDACIÓN: gestión de riesgo 1. Definición de Seguridad Informática 2. Gestión de Riesgo en la Seguridad Informática 3. Seguridad de la Información y Protección de Datos 4. Retos de la Seguridad 5. Elementos de Información 6. Amenazas y Vulnerabilidades 7. Análisis de Riesgo 8. Matriz para el Análisis de Riesgo 9. Clasificación de Riesgo 10. Reducción de Riesgo 11. Control de Riesgo

- 10. AGENDA: MEGA-TENDENCIAS ● COMPUTACIÓN EN LA NUBE ○ infraestructura sólida ○ contraseñas seguras ● COMPUTACIÓN EN REDES LOCALES ○ gestión de riesgo ● COMPUTACIÓN PERSONAL ○ conocimiento de las vulnerabilidades ○ sistemas seguros ○ caja de herramientas de seguridad Hacia mediados del siglo XX: una computadora para decenas de Científicos e Ingenieros ...

- 11. RECOMENDACIÓN: conocimiento de las vulnerabilidades malware y crackers amenazas físicas contraseñas seguras protección de archivos sensibles recuperación de información perdida 1 de 2

- 12. RECOMENDACIÓN: conocimiento de las vulnerabilidades destrucción de información comunicación privada en Internet anonimato y censura en Internet teléfonos móviles redes sociales 2 de 2

- 13. RECOMENDACIÓN: sistemas seguros

- 14. RECOMENDACIÓN: caja de herramientas de seguridad Antivirus Avast, Antispyware Spybot, malware y crackers Firewall Comodo Política de Seguridad amenazas físicas BD contraseñas seguras KeePass contraseñas seguras Encriptador TrueCrypt protección de archivos sensibles Creador de respaldos Cobian, recuperación de Recuperador Recuva información perdida 1 de 2

- 15. RECOMENDACIÓN: caja de herramientas de seguridad Borradores Eraser y CCleaner destrucción de información Complemento OTR para chat con comunicación privada Pidgin, gpg4usb, Complemento en Internet Enigmail para Thunderbird / VauletSuite2Go, Correo Gmail Red anónima TOR, Proxies de anonimato y censura evasión: Psiphon2, Sesawe Hotspot en Internet Shield, Your-Freedom, Peacefire Buenas prácticas... teléfonos móviles Buenas prácticas... redes sociales 2 de 2

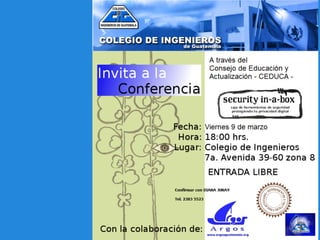

- 16. Opciones de Capacitación CEDUCA-ARGOS "SEGURIDAD INFORMÁTICA PARA USUARIOS FINALES Caja de Herramientas de Seguridad" Tiempo efectivo: 8 horas (para Ingenieros :-) "SEGURIDAD INFORMÁTICA PARA USUARIOS FINALES Gestión de riesgo" Tiempo efectivo: 8 horas (para Ingenieros :-) "SOFTWARE LIBRE PARA USUARIOS FINALES" Tiempo efectivo: 20 horas (para Ingenieros :-)