El software de apple es el que más vulnerabilidades presenta según Trend micro

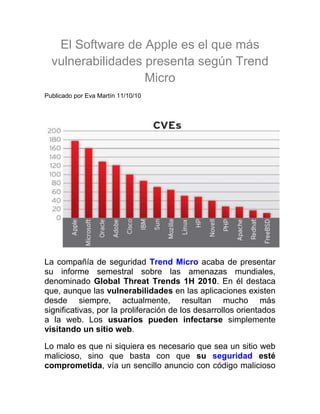

- 1. El Software de Apple es el que más vulnerabilidades presenta según Trend Micro<br />Publicado por Eva Martín 11/10/10<br />La compañía de seguridad HYPERLINK quot; http://www.tuexperto.com/tag/trend-microquot; Trend Micro acaba de presentar su informe semestral sobre las amenazas mundiales, denominado Global Threat Trends 1H 2010. En él destaca que, aunque las vulnerabilidades en las aplicaciones existen desde siempre, actualmente, resultan mucho más significativas, por la proliferación de los desarrollos orientados a la web. Los usuarios pueden infectarse simplemente visitando un sitio web.<br />Lo malo es que ni siquiera es necesario que sea un sitio web malicioso, sino que basta con que su HYPERLINK quot; http://www.tuexperto.com/tag/seguridadquot; seguridad esté comprometida, vía un sencillo anuncio con código malicioso incrustado, por códigos programados en JavaScript o por elementos de tipo iframe. Las vulnerabilidades también representan un enorme riesgo para los servidores, porque son el mejor medio de intentar ejecutar malware en esas máquinas.<br />De acuerdo con un estudio de Zero Day Initiative, presentado en el noveno taller sobre Economics of Information Security, el 88,28 por ciento de los usuarios son vulnerables. A la luz de este dato deben leerse las estadísticas oficiales de vulnerabilidades, que normalmente se basan en las vulnerabilidades de conocimiento público, que los expertos en seguridad conocen como CVE (Common Vulnerabilities and Exposures). Trend Micro lleva registradas 2.553 CVE en el primer semestre de 2010; durante todo el año 2009, contabilizó 3.086 vulnerabilidades.<br />En la primera mitad de este año, Apple lidera las vulnerabilidades, por delante de Microsoft, Oracle, Adobe, Cisco e IBM, según Trend Micro. Además, esta compañía de seguridad recuerda que las amenazas van más allá de parchear Windows o de actualizar el Flash y el Adobe Reader. Finalmente, el estudio de Trend Micro destaca que la presentación de información sobre vulnerabilidades para el público por parte de las empresas desarrolladoras de software deja mucho que desear. Solamente unos pocos la muestran bien organizada en boletines, mientras que otros la esconden dentro de la maraña de sus páginas web.<br />