Denunciar

Compartir

Recomendados

Recomendados

Reflexões filosóficas sobre a neutralidade e imparcialidade no ato de julgar

Reflexões filosóficas sobre a neutralidade e imparcialidade no ato de julgarCarlos Alberto Monteiro da Silva

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Destacado

Reflexões filosóficas sobre a neutralidade e imparcialidade no ato de julgar

Reflexões filosóficas sobre a neutralidade e imparcialidade no ato de julgarCarlos Alberto Monteiro da Silva

Destacado (16)

Reflexões filosóficas sobre a neutralidade e imparcialidade no ato de julgar

Reflexões filosóficas sobre a neutralidade e imparcialidade no ato de julgar

Similar a Nathalie forero

Similar a Nathalie forero (20)

Tendencias 2014 el desafío de privacidad en el internet

Tendencias 2014 el desafío de privacidad en el internet

Legislación aplicada a los Delitos de las Nuevas TIC

Legislación aplicada a los Delitos de las Nuevas TIC

Nathalie forero

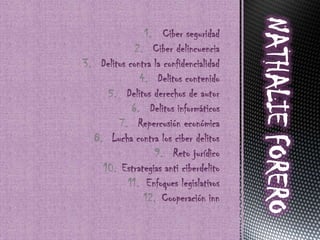

- 1. NATHALIE FORERO 1. Ciber seguridad 2. Ciber delincuencia 3. Delitos contra la confidencialidad 4. Delitos contenido 5. Delitos derechos de autor 6. Delitos informáticos 7. Repercusión económica 8. Lucha contra los ciber delitos 9. Reto jurídico 10. Estrategias anti ciberdelito 11. Enfoques legislativos 12. Cooperación inn

- 2. CIBER SEGURIDAD Debido al notable desarrollo de la industria tecnológica es fundamental proteger a todas las personas que utilizamos internet, buscando que la infraestructura tecnológica sea mas segura y confiable. Un buen manejo de la Ciber seguridad crea confiabilidad del usuario y por ende aumenta el uso del medio incrementando el crecimiento económico de los países.

- 3. CIBER DELINCUENCIA Es una estrategia que complementa la ciberseguridad tiene que ver con las medidas legales se tomen para castigar a quienes utilicen de manera