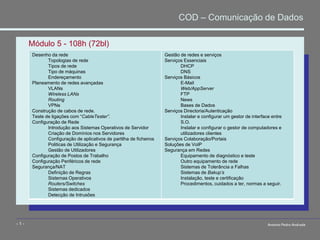

Módulo 5 - 108h (72bl) COD – Comunicação de Dados

- 1. Módulo 5 - 108h (72bl) COD – Comunicação de Dados - 1 - António Pedro Andrade Desenho da rede Topologias de rede Tipos de rede Tipo de máquinas Endereçamento Planeamento de redes avançadas VLANs Wireless LANs Routing VPNs Construção de cabos de rede. Teste de ligações com “CableTester”. Configuração de Rede Introdução aos Sistemas Operativos de Servidor Criação de Domínios nos Servidores Configuração de aplicativos de partilha de ficheiros Politicas de Utilização e Segurança Gestão de Utilizadores Configuração de Postos de Trabalho Configuração Periféricos de rede Segurança/NAT Definição de Regras Sistemas Operativos Routers/Switches Sistemas dedicados Detecção de Intrusões Gestão de redes e serviços Serviços Essenciais DHCP DNS Serviços Básicos E-Mail Web/AppServer FTP News Bases de Dados Serviços Directoria/Autenticação Instalar e configurar um gestor de interface entre S.O. Instalar e configurar o gestor de computadores e utilizadores clientes Serviços Colaboração/Portais Soluções de VoIP Segurança em Redes Equipamento de diagnóstico e teste Outro equipamento de rede Sistemas de Tolerância a Falhas Sistemas de Bakup’s Instalação, teste e certificação Procedimentos, cuidados a ter, normas a seguir.

- 2. Vantagens a) Partilha de recursos físicos: discos, impressoras, modems, leitores de DVD, etc; b) Partilha de informação, programas (software); c) Partilha de ligação à Internet; d) Organização do trabalho: vários tipos ou níveis de acesso aos dados/informação conforme o estatuto do utilizador; e) Constituição de grupos de trabalho. Introdução às redes de computadores - 2 - António Pedro Andrade

- 3. Introdução às redes de computadores - 3 - António Pedro Andrade Rede local – LAN (Local area network) Rede local Rede área alargada - WAN

- 4. Uma forma de classificar as redes prende-se com a sua abrangência geográfica. Assim, podemos ter: Redes de área local LAN; os computadores encontram-se distanciados dezenas ou centenas de metros, são redes que se encontram, normalmente dentro de uma sala, edifício, etc. Redes de Campus CAMPUS NETWORK; várias redes interligadas entre si que podem abranger diversos prédios vizinhos, como por exemplo, uma faculdade, fábricas, etc. Redes de área metropolitana METROPOLITAN AREA NETWORKS; podem abarcar toda uma cidade ou uma região, interligando instituições ou entidades. Redes de área alargada WAN; pode tratar-se de uma rede ou redes que se estendem-se por uma região, por vários países ou mesmo pelo planeta como é o caso da Internet. WLAN (WIRELESS LOCAL AREA NETWORK) Rede de computadores e outros dispositivos interligados entre si sem fios. Introdução às redes de computadores - 4 - António Pedro Andrade

- 5. Por vezes existe a necessidade de distinguir as redes. Deste modo, podemos ter: Redes tipo client-server: neste caso temos uma máquina que desempenha as funções de servidor enquanto os outros chamam-se clientes (o servidor valida os clientes e o seu nível de acesso). O servidor pode servir para a partilha de ficheiros, base de dados, comunicações de impressoras, etc. Redes tipo peer-to-peer (ponto a ponto): numa rede deste tipo não existe distinção entre servidores e clientes. Assim, qualquer máquina pode desempenhar as funções de servidor e cliente simultaneamente. Pode haver ou não partilha de recursos. Introdução às redes de computadores - 5 - António Pedro Andrade Posto Posto Posto Servidor Posto Posto Posto Posto

- 6. Topologia é o termo usado para designar a forma física como os computadores se ligam em rede. Existem várias topologias que passamos a ver: a) Ring ou anel; b) Bus ou barramento linear; c) Star ou estrela; d) Estrela hierárquica ou árvore; e) Backbone ou espinha dorsal. Topologias de rede - 6 - António Pedro Andrade

- 7. a) Ring ou anel Nesta topologia existe um cabo fechado ao qual os vários computadores se ligam. Os dados são transmitidos unidirecionalmente de nó em nó até atingirem o seu destino. Topologias de rede - 7 - António Pedro Andrade Características i. Os sinais sofrem menos distorção e atenuação no enlace entre as estações, pois há um repetidor em cada estação. ii. Há um atraso de um ou mais bits em cada estação para processamento de dados. iii. Há uma queda de confiabilidade para um grande número de estações. A cada estação inserida, há uma diminuição na taxa de transmissão. iv. Uma avaria ou uma falha na ligação de uma máquina ao cabo provoca a quebra de toda a rede. v. Esta topologia é muito utilizada a nível particular por questões de confidencialidade e privacidade da informação. O custo de montar uma rede Token Ring é muito maior que o de uma rede Ethernet. Porém, trazem algumas vantagens sobre sua concorrente: é quase imune a colisões de pacote.

- 8. a) Duplo anel (FDDI) Existem dois anéis que podem ser de cabo coaxial ou em fibra óptica. Podem ir até aos 100 km de comprimento. No caso de falhar um anel, o outro mantém a comunicação, mas com uma velocidade mais reduzida. A velocidade de transmissão pode ir até aos 100 Mbps e é aplicada em redes CAMPUS e MAN na interligação de LAN‟s. Topologias de rede - 8 - António Pedro Andrade

- 9. b) Bus ou barramento linear Na topologia em bus é empregue a comunicação bidireccional. Todos os nós são ligados directamente na barra de transporte (backbone, cabo coaxial), sendo que o sinal gerado por uma estação propaga-se ao longo da barra em todas as direcções. Quando uma estação ligada no barramento reconhece o endereço de uma mensagem, aceita-a imediatamente, caso contrário, despreza-a. Topologias de rede - 9 - António Pedro Andrade Características i. A possibilidade de todas as estações escutarem o meio de transmissão simultaneamente. ii. O princípio de funcionamento é bem simples: se uma estação deseja transmitir, verifica se o meio está desocupado, para iniciar sua transmissão. iii. O problema reside no facto de que se há um ponto danificado no barramento, toda a rede deixa de transmitir.

- 10. c) Star ou estrela São as mais comuns hoje em dia, utilizam cabos de par trançado e um hub/switch como ponto central da rede. O switch encarrega-se de retransmitir os dados para as estações. Em redes maiores é utilizada a topologia de árvore, onde temos vários switchs interligados entre si por ou routers. Topologias de rede - 10 - António Pedro Andrade Características i. Vantagem de tornar mais fácil a localização dos problemas, já que se um dos cabos, uma das portas do hub ou uma das placas de rede estiver com problemas, apenas o PC ligado ao componente defeituoso ficará fora da rede. ii. Ficamos limitados ao número de portas do switch

- 11. d) Estrela hierárquica ou árvore Esta tipologia baseia-se na utilização de switchs permitindo uma estrutura hierárquica de várias redes ou sub-redes. Topologias de rede - 11 - António Pedro Andrade Características i. Possibilita a escalabilidade uma vez que a expansão de novas redes é realizada com bastante facilidade. ii. Cuidados adicionais devem ser tomados nas redes em árvores, pois cada ramificação significa que o sinal deverá se propagar por dois caminhos diferentes. Em geral, redes em árvore, vão trabalhar com taxa de transmissão menores do que as redes em estrela.

- 12. e) Backbone ou espinha dorsal Esta tipologia caracteriza-se pela existência de um cabo que desempenha o papel de espinha dorsal (Backbone) ao qual se ligam várias redes através de dispositivos como bridges, routers, transceiver, etc. Topologias de rede - 12 - António Pedro Andrade Transceiver Bridge

- 13. Aspectos a ter em conta nas topologias • Número de computadores a ligar • Escalabilidade (expansão da rede) • Fiabilidade da rede • Taxas de transmissão • Distribuição espacial, especial importância à distância entre equipamentos • A escolha dos equipamentos e cabos • Orçamento disponível Topologias de rede - 13 - António Pedro Andrade

- 14. Equipamentos de Interligação entre Redes Repeaters • Nível 1 • Repetir o sinal com a máxima potência Bridges e Switches • Nível 2 • Interligar Segmentos de Rede (Switches > Micro-segmentação) Routers (ou Switches de Nível 3) • Nível 3 • Interligar Redes Diferentes Gateways • Nível 4 e Superiores • Converter Protocolos dos Níveis Superiores Hubs • Concentrar ligações Meios físicos de uma rede - 14 - António Pedro Andrade

- 15. Um endereço IP é uma sequência de 32 bits. Para facilitar a utilização dos endereços IP, estes são escritos numa sequência de quatro números decimais separados por pontos. O endereço IP 192.168.1.8 será 11000000.10101000.00000001.00001000 em notação binária. O menor número do endereço IP possível é 0.0.0.0 e o maior é 255.255.255.255 Cada endereço IP inclui uma identificação de rede e uma de host A identificação de rede (também conhecida como endereço de rede) identifica os sistemas que estão localizados no mesmo segmento físico de rede na abrangência de routers IP. Todos os sistemas na mesma rede física devem ter a mesma identificação de rede. A identificação de host (também conhecido como endereço de host) identifica uma estação de trabalho, servidor, router, ou qualquer outro host TCP/IP dentro de uma rede. O endereço para cada host tem que ser único para a identificação de rede. Routing e endereçamento – Endereços IP - 15 - António Pedro Andrade

- 16. Máscara de sub-rede É um parâmetro usado na configuração do protocolo TCP/IP para definir redes e hosts. Com a máscara podemos ter várias sub-redes diferentes, utilizando o mesmo cabeamento. Ao contrário do endereço IP, que é formado por valores entre 0 e 255, a máscara de sub-rede é formada por apenas dois valores: 0 e 255. Por exemplo, 255.255.0.0 ou 255.0.0.0. Um valor 255 indica a parte endereço IP referente à rede, e um valor 0 indica a parte endereço IP referente ao host. A máscara de rede padrão acompanha a classe do endereço IP: num endereço de classe A, a máscara será 255.0.0.0, indicando que o primeiro octeto se refere à rede e os três últimos ao host. Num endereço classe B, a máscara padrão será 255.255.0.0, onde os dois primeiros octetos referem-se à rede e os dois últimos ao host . Num endereço classe C, a máscara padrão será 255.255.255.0, onde apenas o último octeto refere-se ao host. Routing e endereçamento – Endereços IP - 16 - António Pedro Andrade

- 17. Routing e endereçamento – Endereços IP - 17 - António Pedro Andrade Classe 1º e último endereço de rede Bit significativo (esq.) Máscara de sub- rede Nº máx. de redes Nº máx de máquinas por rede A 1.0.0.1 - 126.255.255.254 0 255.0.0.0 2^7 -2 =126 2^24 -2 =16 777 214 B 128.0.0.1 - 191.255.255.254 10 255.255.0.0 2^14 -2 =16 382 2^16 -2 = 65 354 C 192.0.0.1 - 223.255.255.254 110 255.255.255.0 2^21 -2 = 2 097 150 2^8 -2 = 254 D Reservado para multicast 224 a 239 1110 E Reservado para testes 1111

- 18. O número 127 não é utilizado como rede Classe A, pois é um número especial, reservado para fazer referência ao próprio computador (localhost). Ou seja, sempre que um programa fizer referência a localhost ou ao número 127.0.0.1, estará fazendo referência ao computador onde o programa está sendo executado. Com base no número de bits para a rede e para as máquinas, podemos determinar quantas redes Classe A podem existir e qual o número máximo de máquinas por rede. Para isso utilizamos a fórmula a seguir: 2n- 2, onde “n” representa o número de bits utilizado para a rede ou para a identificação da máquina dentro da rede. Vamos aos cálculos: Número de redes Classe A. Número de bits para a rede: 7. Como o primeiro bit sempre é zero, este não varia. Por isso sobram 7 bits (8-1) para formar diferentes redes: 27-2 -> 128-2 -> 126 redes Classe A Número de máquinas (hosts) em uma rede Classe A Número de bits para identificar a máquina: 24 224-2 -> 16777216 - 2 -> 16777214 máquinas em cada rede classe A. Routing e endereçamento – Cálculo de redes e hosts - 18 - António Pedro Andrade Maior número que pode ser representado

- 19. O valor 11000000 corresponde ao primeiro octecto de uma classe. De que classe se trata? Efectua o cálculo de quantos hosts e redes poderemos ter nessa classe. Routing e endereçamento – Cálculo de redes e hosts - 19 - António Pedro Andrade 1 1 0 0 0 0 0 0 Multiplica por Equivale Multi. Resultado Soma Valor final

- 20. Classe A •Suporta redes extremamente grandes, com mais de 16 milhões de endereços de host disponíveis. •O primeiro bit de um endereço de classe A é sempre 0. •O menor número que pode ser representado é 00000000, que também é o 0 decimal. •O maior número que pode ser representado é 01111111, equivalente a 127 em decimal. •Os números 0 e 127 são reservados e não podem ser usados como endereços de rede. •Qualquer endereço que comece com um valor entre 1 e 126 no primeiro octeto é um endereço de classe A. •A rede 127.0.0.0 é reservada para testes de loopback. As máquinas podem utilizar este endereço para enviar pacotes para si mesmos. Este endereço não pode ser atribuído a nenhuma rede. Routing e endereçamento – Endereços IP - 20 - António Pedro Andrade 1 a 126 27-2 = 128-2 = 126 24 bits = 2^24 -2 = 16 777 214 endereços atribuídos Rede Host Host Host

- 21. Classe B •Utilizado para redes de médio e grande porte. •Um endereço IP de classe B utiliza os dois primeiros octetos para indicar o endereço da rede. •Os outros dois octetos especificam os endereços dos hosts. •Os dois primeiros bits de um endereço classe B são sempre 10. •O menor número que pode ser representado por um endereço classe B é 10000000, equivalente a 128 em decimal. •O maior número que pode ser representado é 10111111, equivalente a 191 em decimal. •Qualquer endereço que comece com um valor no intervalo de 128 a 191 é um endereço classe B. Routing e endereçamento – Endereços IP - 21 - António Pedro Andrade 128 a 191 16 bits = 65 534 endereços atribuídos Rede Host Host

- 22. Classe C •É a classe de endereços IP mais utilizada. •Suporta redes pequenas com um máximo de 254 hosts. •Os três primeiros bits de um endereço classe C são sempre 110. •O menor número que pode ser representado é 11000000, equivalente a 192 em decimal. •O maior número que pode ser representado é 11011111, equivalente a 223 em decimal. •Qualquer endereço que comece com um valor no intervalo de 192 a 223 é um endereço classe C. Routing e endereçamento – Endereços IP - 22 - António Pedro Andrade 192 a 223 8 bits = 254 Rede Rede Rede Host

- 23. Classe D A classe D é uma classe especial, reservada para os chamados endereços de Multicast. Os endereços desta classe podem ser utilizados para identificar grupos de máquinas. Ou seja, quando um pacote é enviado para um desses endereços, ele será recebido por todas as máquinas que pertencerem ao grupo identificado por esse endereço. Os quatro primeiros bits de um endereço classe D são sempre 1110. O intervalo de valores do primeiro octeto dos endereços de classe D vai de 11100000 a 11101111, ou de 224 a 239 em decimal. Um endereço IP que comece com um valor no intervalo de 224 a 239 é um endereço classe D. Routing e endereçamento – Endereços IP - 23 - António Pedro Andrade 224 a 239 Rede Host Host Host

- 24. Classe E Endereços reservados para pesquisas. Os primeiros quatro bits de um endereço classe E são sempre 1s. O intervalo de valores no primeiro octeto dos endereços de classe E vai de 11110000 a 11111111, ou de 240 a 255 em decimal. Routing e endereçamento – Endereços IP - 24 - António Pedro Andrade 240 a 255 Rede Host Host Host

- 25. Routing e endereçamento – Endereços reservados - 25 - António Pedro Andrade Endereço Inválido Porquê? 0.xxx.xxx.xxx Nenhum endereço IP pode começar por zero, pois o identificador de rede 0 é utilizado para indicar que se está na mesma rede, a chamada rota-padrão 127.xxx.xxx.xxx Nenhum endereço IP pode começar com o número 127, pois este número é reservado para testes internos, ou seja, são destinados à própria máquina que enviou o pacote. Se, por exemplo, tiver um servidor de SMTP e configurar o seu programa de e-mail para usar o servidor 127.0.0.0 ele acabará usando o próprio servidor instalado na máquina. 255.xxx.xxx.xxx xxx.255.255.255 xxx.xxx.255.255 Nenhum identificador de rede pode ser 255 e nenhum identificador de host pode ser composto apenas de endereços 255, seja qual for a classe do endereço. Outras combinações são permitidas. xxx.0.0.0 xxx.xxx.0.0 Nenhum identificador de host pode ser composto apenas a zeros, seja qual for a classe do endereço. Outras combinações são possíveis. xxx.xxx.xxx.255 xxx.xxx.xxx.0 Nenhum endereço de classe C pode terminar com 0 ou com 255, pois como já vimos, um host não pode ser representado apenas por valores 0 ou 255. Os endereços xxx.255.255.255, xxx.xxx.255.255 e xxx.xxx.xxx.255 são endereços reservados para fazer broadcast que são destinados simultaneamente a todos os computadores da rede.

- 26. Há uma gama de endereços em cada classe que os routers não encaminham. Desta forma, uma rede local para ter acesso à Internet, deve ter um router dedicado ou um computador que faça esse papel, incluindo um serviço NAT(Network Address Translation). Com o uso do NAT, os computadores da rede Interna, utilizam os chamados endereços Privados. Os endereços privados não são válidos na Internet, isto é, pacotes que tenham como origem ou como destino, um endereço na faixa dos endereços privados, não serão encaminhados, serão descartados pelos routers. Pelo facto de os endereços privados não poderem ser utilizados directamente na Internet, isso permite que várias empresas utilizem a mesma faixa de endereços privados, como esquema de endereçamento da sua rede interna. Routing e endereçamento – Endereços privados - 26 - António Pedro Andrade Classe Gama de Endereços A 10.0.0.0 – 10.255.255.255 10.0.0.0/8 B 172.16.0.0 - 172.31.255.255 172.16.0.0 /12 C 192.168.0.0 - 192.168.255.255 192.168.0.0/16

- 27. http://www.joao.pro.br/aplicativos/netcalc.htm Por exemplo, o endereço 130.45.32.67 é um endereço de classe ____; pertence à rede ____________ e é do posto _________. Por exemplo, o endereço 193.194.254.5 é um endereço de classe ____; pertence à rede ____________ e é do posto _________. Por exemplo, o endereço 125.125.1.1 é um endereço de classe ____; pertence à rede ____________ e é do posto _________. Por exemplo, o endereço 198.170.1.1 é um endereço de classe ____; pertence à rede ____________ e é do posto _________. Ficha de trabalho 5-1 Routing e endereçamento – Endereços IP - 27 - António Pedro Andrade

- 28. Vantagens das sub-redes Ultrapassar limitações de distância. Interligar redes físicas diferentes. Os routers podem ser usados para ligar tecnologias de redes físicas diferentes e incompatíveis. Filtrar tráfego entre redes. O tráfego local permanece na sub-rede. Simplificar a administração de redes. As sub-redes podem ser usadas para delegar gestão de endereços, problemas e outras responsabilidades. Reconhecer a estrutura organizacional. A estrutura de uma organização (empresas, organismos públicos, etc.) pode requerer gestão de rede independente para algumas divisões da organização. Isolar tráfego por organização. Acessível apenas por membros da organização, relevante quando questões de segurança são levantadas. Isolar potenciais problemas. Se um segmento é pouco viável, podemos fazer dele uma sub- rede. Routing e endereçamento – Divisão em sub-redes - 28 - António Pedro Andrade

- 29. Dividir uma rede em sub-redes significa utilizar a máscara de sub-rede para dividir a rede em segmentos menores ou sub-redes. Os endereços incluem a parte da rede mais um campo de sub-rede e um campo do host. Para criar um endereço de sub-rede tomam-se emprestados alguns bits do campo do host. A quantidade mínima de bits que podem ser emprestados é 2. A quantidade máxima de bits que podem ser emprestados é qualquer valor que deixe pelo menos 2 bits para o número do host. Routing e endereçamento – Divisão em sub-redes - 29 - António Pedro Andrade Máscara de sub-rede (sem modificações) Nº bits Octeto 1 Octeto 2 Octeto 3 Octeto 4 Máscara 8 bits 11111111 00000000 00000000 00000000 255.000.000.000 16 bits 11111111 11111111 00000000 00000000 255.255.000.000 24 bits 11111111 11111111 11111111 00000000 255.255.255.000

- 30. Para fazer a divisão de uma rede em sub-redes, é preciso aumentar o número de bits iguais a 1 alterando, assim, a máscara de sub-rede. Exemplo Se na classe C acrescentarmos dois bits (um), podemos criar 22 = 4 sub-redes. Sobram 6 zeros, logo esta sub-rede pode endereçar 26 -2 = 62 endereços por sub-rede (porque temos que subtrair 2 endereços, o endereço de rede e de broadcast), temos um total de 62 endereços de hosts. A máscara a aplicar é 255.255.255.192, porque 256-64=192. Método prático para a conservação de endereços. Routing e endereçamento – Divisão em sub-redes - 30 - António Pedro Andrade Máscara de sub-rede 11111111 255 11111111 255 11111111 255 00000000 0 11111111 255 11111111 255 11111111 255 11000000 192 Máscara inicial Máscara final Bits emprestados 1 2 3 4 5 6 7 8 Nº de endereços 128 64 32 16 8 4 2 1

- 31. Calculadora online para determinar sub-redes Routing e endereçamento – Divisão em sub-redes - 31 - António Pedro Andrade

- 32. A rede Classe C 200.100.100.0/255.255.255.0, com 256 números IPs disponíveis, poderia ser dividida em 8 sub-redes com 32 números IP em cada sub-rede. (na prática são 254 números que podem ser utilizados, descontando o primeiro que é o número da própria rede e o último que o endereço de broadcast) Routing e endereçamento – Divisão em sub-redes - 32 - António Pedro Andrade Rede Endereço inicial Endereço final Máscara 255.255.255.xxx

- 33. A máscara será: • 8 sub-redes 23=8. Se pedimos 3 bits, ficamos com 5 zeros, ou seja, 11100000 = 224. Logo a máscara será: 255.255.255.224 Ficamos 27 bits para identificar a rede 200.100.100.0 /27 • Como chegamos aos 32 endereços por rede: como pedimos 3 bits emprestados à rede, restam-nos 5 bits zeros para endereçar, ou seja, 25 = 32 Routing e endereçamento – Divisão em sub-redes - 33 - António Pedro Andrade Rede Endereço inicial Endereço final Máscara Sub-rede 01 Sub-rede 02 Sub-rede 03 Sub-rede 04 Sub-rede 05 Sub-rede 06 Sub-rede 07 Sub-rede 08 200.100.100.0 200.100.100.32 200.100.100.64 200.100.100.96 200.100.100.128 200.100.100.160 200.100.100.192 200.100.100.224 200.100.100.31 200.100.100.63 200.100.100.95 200.100.100.127 200.100.100.159 200.100.100.191 200.100.100.223 200.100.100.255 255.255.255.224

- 34. Calcula 4 sub-redes na classe C Sub-redes: 22 = 4 sub-redes Hosts por sub-rede: 26 – 2 = 62 Routing e endereçamento – Divisão em sub-redes - 34 - António Pedro Andrade Rede Gama Endereço inicial Endereço final Máscara 00 255.255.255.xxx 01 10 11

- 35. Exemplo de 4 sub-redes na classe C Routing e endereçamento – Divisão em sub-redes - 35 - António Pedro Andrade Rede Gama Endereço inicial Endereço final Máscara 00 192.168.0.0 192.168.0.63 192.168.0.1 192.168.0.62 255.255.255.192 01 192.168.0.64 192.168.0.127 192.168.0.65 192.168.0.126 10 192.168.0.128 192.168.0.191 192.168.0.129 192.168.0.190 11 192.168.0.192 192.168.0.255 192.168.0.193 192.168.0.254 1º e último endereço da rede não podem ser utilizados em virtude de serem o endereço de rede e de broadcast 192.168.0.0 - Endereço da rede 192.168.0.63 - Endereço de broadcast

- 36. Os endereços públicos são geridos por uma entidade reguladora, muitas das vezes são pagos e permitem identificar univocamente uma máquina (PC, routers, etc) na Internet. O organismo que gere o espaço de endereçamento público (endereços IP “encaminháveis”) é a Internet Assigned Number Authority (IANA). Routing e endereçamento – Endereços privados - 36 - António Pedro Andrade

- 37. Uma VLAN (Virtual Local Area Network ou Virtual LAN, em português Rede Local Virtual) é uma rede local que agrupa um conjunto de máquinas de uma forma lógica e não física. Redes avançadas - VLANs - 37 - António Pedro Andrade Graças às redes virtuais (VLANs) é possível livrar-se das limitações da arquitectura física (constrangimentos geográficos, restrições de endereçamento,…) definindo uma segmentação lógica (software) baseada num agrupamento de máquinas graças a critérios (endereços MAC, números de porta, protocolo, etc.).

- 38. As VLANs permitem que os administradores de redes organizem redes locais logicamente em vez de fisicamente. A configuração ou reconfiguração de VLANs é realizada através de software. Portanto, a configuração de uma VLAN não requer o deslocamento ou conexão física dos equipamentos da rede. Isso permite que os administradores de redes realizem várias tarefas: Mover facilmente as estações de trabalho na rede local Adicionar facilmente estações de trabalho à rede local Modificar facilmente a configuração da rede local Segmentar uma rede Controlar facilmente o tráfego da rede Melhorar a segurança Por defeito, os switchs vêm configurados com as seguintes VLANs: Por defeito, todas as portas são membros da VLAN 1 A mudança de uma máquina para uma nova VLAN é feita através da alteração da configuração da porta associada. Redes avançadas - VLANs - 38 - António Pedro Andrade VLAN 1 VLAN 1002 VLAN 1003 VLAN 1004 VLAN 1005

- 39. A constituição de VLANs numa rede física, pode dever-se a questões de: Organização – Diferentes departamentos/serviços podem ter a sua própria VLAN. De referir que a mesma VLAN pode ser configurada ao longo de vários switchs, permitindo assim que utilizadores do mesmo departamento/serviço estejam em locais físicos distintos; Segurança – Pelas questões que já foram referidas acima ou, por exemplo, para que os utilizadores de uma rede não tenham acesso a determinados servidores; Segmentação – Permite dividir a rede física, em redes lógicas mais pequenas e, assim, tem um melhor controlo/gestão a nível de utilização/tráfego; Ao configurar várias VLANs num mesmo switch criamos vários domínios de broadcast – o tráfego de uma VLAN não é enviado para outra VLAN. Para que tal aconteça é necessário que haja encaminhamento (por exemplo através de um router). Redes avançadas - VLANs - 39 - António Pedro Andrade

- 40. Tipos de VLAN • Uma VLAN de nível 1 (também chamada VLAN por porta, em inglês Port-Based VLAN) define uma rede virtual em função das portas de conexão no switch; •Também chamadas Vlan estáticas. Desvantagem Caso um utilizador vá para um lugar diferente fora do comutador onde estava conectado o administrador da rede deve reconfigurar a VLAN. Redes avançadas - VLANs - 40 - António Pedro Andrade Portas 1 2 3 4 5 6 7 8 9 Vlan A A B B B C C C A

- 41. • Uma VLAN de nível 2 (igualmente chamada VLAN MAC, em inglês MAC Address-Based VLAN) consiste em definir uma rede virtual em função dos endereços MAC das estações. Este tipo de VLAN é mais flexível que a VLAN por porta, porque a rede é independente da localização da estação; Desvantagem Um grande problema deste método é que o membro de uma VLAN deve ser inicialmente especificado, obrigatoriamente. Em redes com muitos utilizadores a administração torna-se uma tarefa complicada. Redes avançadas - VLANs - 41 - António Pedro Andrade MAC 1234567 AAAAB DDDEE AADDE CCDD1 1122DD 6675588 CCDD4 CCDDD Vlan A A B B B C C C A

- 42. • Uma VLAN de nível 3: distinguem-se vários tipos de VLAN a este nível 1. A VLAN por subrede (em inglês Network Address-Based VLAN) associa subredes de acordo com o endereço IP fonte dos datagramas. Este tipo de solução confere uma grande flexibilidade, na medida em que a configuração dos comutadores se altera automaticamente no caso de deslocação de uma estação. Por outro lado, uma ligeira degradação de desempenhos pode fazer-se sentir, dado que as informações contidas nos pacotes devem ser analisadas mais finamente. Desvantagem O único problema é que geralmente o tempo para o encaminhamento de pacotes, usando pacotes de camada 3 é maior do que utilizando o endereço MAC. Redes avançadas - VLANs - 42 - António Pedro Andrade Endereço IP 10.1.1.0/24 10.1.16.0/20 10.1.2.0/24 Vlan A B C

- 43. 2. A VLAN por protocolo (em inglês Protocol-Based VLAN) permite criar uma rede virtual por tipo de protocolo (por exemplo TCP/IP, IPX, AppleTalk, etc.), agrupando assim todas as máquinas que utilizam o mesmo protocolo numa mesma rede. Redes avançada - VLANs s - 43 - António Pedro Andrade

- 44. VTP (VLAN Trunking Protocol) • Simplifica a configuração de uma VLAN numa rede com vários switchs; • Faz a propagação das alterações para os outros switchs; • Modos de configuração: Server – é um switch utilizado para efectuar alterações à configuração da VLAN Client – recebe as alterações de um servidor VTP. Não se podem alterar as configurações da VLAN neste modo de configuração Transparent – Não recebe informação de configuração de outros switchs. As alterações efectuadas neste modo apenas irão ser aplicadas no switch actual Por defeito, todos os switch estão no modo “Server” Uma ligação em Trunk transporta as várias VLANs e permite expandir a Rede / VLANs. Redes avançadas - VLANs - 44 - António Pedro Andrade

- 45. Redes locais sem fio (Wireless Local Area Network - WLAN) Redes de comunicação que utilizam ondas de rádio de alta frequência. Oferecem uma pequena dispersão geográfica e altas taxas de transmissão. Padronizadas pelo IEEE (The Institute of Electrical and Electronic Engineers). Padrão IEEE 802.11 Modos de configuração de um rede wireless 1. Modo infra-estrutura 2. Modo ad hoc 1. Modo infra-estrutura Utiliza concentradores, Access Point. Access Point Responsável pela conexão entre estações móveis. Access Point Pode ser usado para autenticação e gerência/controle de fluxo de dados. 2. Modo ad hoc A comunicação é feita diretamente entre os clientes sem fio. Normalmente a área de cobertura nesse modo de comunicação é reduzida. Redes avançadas - Wireless - 45 - António Pedro Andrade

- 46. A transmissão e a recepção dos dados são feitas através de Antenas. • Preço mais elevado • As velocidades de transmissão são inferiores • Maior susceptibilidade de interferências electromagnéticas • Maior mobilidade Sistemas de Transmissão Direccional - funciona por feixe dirigido em que o receptor e o emissor têm que estar alinhados Omnidireccional - o sinal é enviado em todas as direcções e pode ser recebido por muitas antenas Tipos de Transmissão Transmissão por Rádio Transmissão por Micro Ondas Transmissão por Infravermelhos Redes avançadas - Wireless - 46 - António Pedro Andrade

- 47. Por rádio É a tecnologia mais „robusta‟ para redes sem fios, são omnidireccionais, passam através das paredes e operam nas gama de frequências de alguns Hertz a 300Ghz. Lan‟s Obstáculos emissor – receptor, caro, elevado consumo de energia Existem nas modalidades seguintes: WLAN (Wireless LAN) – 1 a 54 Mbps LAN-to-LAN – 2 a 100 Mbps WWAN (Wireless WAN) – 1 a 32 Kbps WMAN (Wireless MAN) – 10 a 100 Kbps WPAN(Wireless PAN) – 0,1 a 4 Mbps Por microondas Man‟s Não pode haver obstáculos entre emissor e o receptor Situam-se numa faixa espectral mais elevada (na ordem dos10 a 300 GHz), sendo muito utilizadas nas comunicações móveis (telemóveis) e para ligações entre edifícios. As suas vantagens e desvantagens são semelhantes às dos infravermelhos. Baixa capacidade em termos de velocidade de transmissão. Redes avançadas - Wireless - 47 - António Pedro Andrade

- 48. Transmissões wireless por infravermelhos Podem ser utilizados em sistemas de uso doméstico (televisores, vídeos, automóveis) para transmitir sinais digitais entre computadores, tornando-se necessário que estes computadores se encontrem relativamente próximos uns dos outros (Só em Lan!!) . Existem normas para transmissões entre 1,15 Mbps e 4 Mbps com alcances máximos entre 15 m e 60 m e ainda entre 10 e 155 Mbps e com alcance de 30 m. As desvantagens dos infravermelhos estão sobretudo, além das distâncias, na necessidade de linha de vista entre emissor e receptor (impossível interligar através de paredes). Vantagens As frequências a que trabalham não obrigam a pedidos de licença Privacidade – não passam através das paredes Componentes – não são dos mais caros (para taxas baixas) Desvantagens Necessidade de linha de vista entre emissor e receptor Altas taxas obrigam a equipamentos muito caros Mais susceptíveis a erros Redes avançadas - Wireless - 48 - António Pedro Andrade

- 49. Padrão IEEE 802.11b: Características • Permite interoperabilidade entre diferentes fabricantes; • Banda máxima teórica de 11Mbps; • Opera na faixa de 2,4GHz (banda ISM), de uso liberado • Trabalha com sinal bastante intenso, consumindo bastante energia; • Usa a técnica DSSS (mais dados) - Frequências mais altas que FHSS; • Segurança é baseada no protocolo WEP (Wired Equivalent Protocol); Baseia-se numa chave encriptada; Uso do algoritmo RC4, com uma chave k e um IV; Utiliza a mesma chave para encriptar e desencriptar - simétrico; Redes avançadas - Wireless - 49 - António Pedro Andrade

- 50. Segurança Uma rede wireless deve garantir que pessoas mal-intencionadas não leiam, ou até mesmo, não modifiquem secretamente as mensagens enviadas a outros destinatários. Deve, também, garantir que pessoas não autorizadas não tenham acesso a serviços remotos. Deve, ainda, fornecer meios para saber se uma mensagem supostamente verdadeira não passa de um trote. Problema: todos os clientes ligados à rede compartilham o mesmo meio físico. Acesso ao meio físico acesso as mensagens que não lhe diz respeito (logo, não há garantia de privacidade). Uma mensagem posta na rede vai ser lida única e exclusivamente pelo destinatário??? O endereço de origem pode ser facilmente falsificado. Redes avançadas - Wireless - 50 - António Pedro Andrade

- 51. Segurança no padrão 802.11 – basea-se em 3 serviços básicos: a) Autenticação Garantia de que apenas usuários com permissão tenham acesso à rede. Opera em dois modos open authentication e shared-key authentication. b) Privacidade Protocolo WEP c) Integridade CRC-32 WEP – O Protocolo de Segurança Padrão 802.11 Protocolo de segurança que implementa criptografia e autenticação para transmissão de dados numa rede de comunicação sem fio. Algoritmo simétrico, chaves compartilhadas no dispositivo cliente e access point. WEP confidencialidade, integridade dos dados e controle de acesso. Baseado na criptografia RC4, utiliza uma chave secreta com tamanho variando de 40 ou 104 bits. Redes avançadas - Wireless - 51 - António Pedro Andrade

- 52. O Routing é a principal forma utilizada na Internet para o encaminhamento de pacotes de dados entre hosts (equipamentos de rede de uma forma geral, incluindo computadores, routers etc.). Por outras palavras, é o processo de localizar o caminho mais eficiente entre dois dispositivos. O modelo de routing utilizado é o do salto-por-salto (hop-by-hop), onde cada router que recebe um pacote de dados, abre-o, verifica o endereço de destino no cabeçalho IP, calcula o próximo salto que vai deixar o pacote um passo mais próximo do seu destino e entrega o pacote neste próximo salto. Este processo repete-se assim até à entrega do pacote ao seu destinatário. No entanto, para que este funcione, são necessários dois elementos: tabelas de routing e protocolos de routing. Tabelas de routing são registos de endereços de destino associados ao número de saltos até ele, podendo conter várias outras informações. Protocolos de routing permitem que os routers troquem informações entre si periodicamente e que organizem dinamicamente as tabelas de routing, com base nessas informações. Os protocolos de routing dinâmicos, encarregam-se de manter as tabelas de routing sempre actualizadas, alterando quando necessário e excluindo rotas que apresentam problemas, tais como rotas onde o link de comunicação está off-line. Routing - 52 - António Pedro Andrade

- 53. Routing - 53 - António Pedro Andrade O caminho é determinado pelo router a partir da comparação do endereço IP do destinatário e das rotas disponíveis na sua tabela de routing. Rotas estáticas - Rotas configuradas manualmente pelo administrador. Rotas dinâmicas - Rotas aprendidas com o recurso a um protocolo de routing. Se o computador A estivesse a comunicar com F, qual seria o caminho a seguir pelos dados?

- 54. Todo o processo de trânsito da correspondência, dos dados a serem transmitidos, é assegurado por diversos algoritmos de encaminhamento. Existem duas filosofias de algoritmos actualmente em uso pelos protocolos de routing: • O algoritmo baseado em Vector de Distância (Distance-Vector Routing Protocols, RIP, IGRP, ...); O router conhece apenas os vizinhos e o custo para os alcançar. Um processo interactivo de computação com troca de informação com os vizinhos permite construir uma tabela de routing e fazê-la evoluir dinamicamente. • O algoritmo baseado no Estado de Ligação (Link State Routing Protocols, OSPF, IS-IS, ...). Para divulgar o estado de todos os links a todos os routers utiliza-se uma técnica de “flooding” (Cada vez que um nó recebe um pacote, se ele próprio não for o destino da comunicação, repassa o pacote para todos os canais a que está ligado, menos para o canal por onde recebeu o pacote. Deste modo, garante-se que se o pacote puder ser entregue ao destino, ele vai ser entregue primeiramente pelo melhor caminho). Todos os routers conhecem a totalidade da topologia da rede e usam essa informação para construir uma tabela de routing. Routing - 54 - António Pedro Andrade

- 55. Vector distância • As tabelas de routing contêm a distância e a direcção (vector) para as ligações da rede. • A distância pode ser a contagem de saltos até à ligação. • Os routers enviam periodicamente toda ou parte das suas tabelas de routing para os routers adjacentes. As tabelas são enviadas mesmo que não haja alterações na rede. • Este processo também é conhecido como routing por rumor. A imagem que um router tem da rede é obtida a partir da perspectiva dos routers adjacentes. • Exemplos de protocolos vector distance: •Routing Information Protocol (RIP) – O IGP (interior gateway protocol ) mais comum na Internet, o RIP usa a contagem de saltos como única métrica de routing. •Interior Gateway Routing Protocol (IGRP) – Este IGP foi criado pela Cisco para resolver problemas associados ao routing em redes grandes e heterogéneas. •Enhanced IGRP (EIGRP) – Este IGP exclusivo da Cisco inclui muitos dos recursos de um protocolo de routing link state. Por isso, é considerado um protocolo híbrido balanceado mas é, na verdade, um protocolo avançado de routing de vector distance. Routing - 55 - António Pedro Andrade

- 56. Vector distância Uma das principais vantagens deste algoritmo é que é simples e de fácil implementação; no entanto, em ambientes mais dinâmicos, onde novas conexões estão sujeitas a aparecer constantemente, enquanto outras são desactivadas com mesma frequência, as informações de atualização são propagadas de forma bastante lenta e, além disso, durante esse período algumas cópias podem tornar-se inconsistentes com muita facilidade. Por fim, as mensagens de actualização tornam-se enormes, uma vez que são diretamente proporcionais ao número total de redes e gateways presentes na internet. Routing - 56 - António Pedro Andrade

- 57. Link State • Os protocolos de routing link state foram criados para superar as limitações dos protocolos de routing distance vector. • Respondem rapidamente a alterações da rede, enviando actualizações somente quando ocorrem alterações. • São enviadas actualizações periódicas (Link-State Advertisements - LSA) em intervalos maiores, por exemplo a cada 30 minutos. • Quando uma rota ou uma ligação muda, o dispositivo que detectou a alteração cria um LSA relativo a essa ligação. • O LSA é transmitido a todos os routers vizinhos. • Cada router actualiza a sua base de dados de link states e encaminha esse LSA a todos os routers vizinhos. • Esta inundação de LSAs é necessária para garantir que todos os dispositivos de routing tenham bases de dados que sejam o reflexo da topologia da rede antes de actualizarem as suas tabelas de routing. • Exemplos de protocolos de routing link state: Open Shortest Path First (OSPF) Intermediate System-to-Intermediate System (ISIS) Routing - 57 - António Pedro Andrade

- 58. Link State Este algoritmo foi desenvolvido posteriormente ao Vector-Distance. Neste, cada gateway deve saber a topologia completa da internet. Em comparação com o algoritmo Vector-Distance, o SPF possui diversas vantagens. O cálculo das rotas é realizado localmente, não dependendo de máquinas intermediárias. O tamanho das mensagens não depende do número de gateways diretamente conectados ao gateway emissor. Como as mensagens circulam inalteradas a detecção de problemas torna-se mais fácil. From To Enlace Métrica A B 1 1 A D 3 1 B A 1 1 B C 2 1 B E 4 1 C B 2 1 C E 5 1 D A 3 1 D E 6 1 E B 4 1 E C 5 1 E D 6 1 Routing - 58 - António Pedro Andrade

- 59. O protocolo OSPF têm diversas vantagens sobre o protocolo RIP. O RIP de fácil implementação, além de utilizar menos processamentos para os routers, sendo implementado com bons resultados para redes de pequeno porte. Para redes maiores o OSPF leva a vantagem no tempo de convergência e na escolha das rotas, sendo mais vantajoso neste caso. Ainda existe outro problema para a implementação do protocolo OSPF; alguns routers principalmente os de menor poder de processamento e os mais antigos, não estão aptos a utilizar o protocolo OSPF, enquanto o protocolo RIP é implementado pela grande maioria dos routers. Routing - 59 - António Pedro Andrade

- 60. Virtual Private Network(VPN) ou Rede Privada Virtual é uma rede privada (rede com acesso restrito) construída sobre a infra-estrutura de uma rede pública (recurso público, sem controle sobre o acesso aos dados), normalmente a Internet. É normalmente usada por uma Empresa, ou grupo privado, para efectuar ligações entre vários locais, para comunicações de voz ou dados, como se tratassem de linhas dedicadas entre tais locais. O equipamento usado encontra-se nas instalações do operador de telecomunicações e faz parte integrante da rede pública, mas tem o software disposto em partições para permitir uma rede privada genuína. A vantagem destas redes em relação às redes privadas dedicadas é que nas VPN é possível a atribuição dinâmica dos recursos de rede. Como funciona uma VPN De uma forma simples poderemos afirmar que utilizando a tecnologia VPN, teremos uma “Internet” privada. Toda a comunicação trocada entre os utilizadores processa-se através de túneis VPN, o que significa que a informação é enviada de uma forma encriptada, tornando-a imperceptível para quem não pertença à rede. VPNs - 60 - António Pedro Andrade

- 61. VPNs - 61 - António Pedro Andrade Ao observar o esquema apresentando, poderemos ver que os utilizadores 1 e 2 estão ligados em rede e embora estejam em locais de trabalho distintos conseguem perfeitamente trocar ficheiros, partilhar impressoras, prestar assistência remota, etc. O mesmo acontece com o utilizador 3 e 4, a diferença é que o utilizador 3 acede à rede através de uma rede sem fios, vulgarmente denominada de Wireless, o utilizador 4 é o exemplo de uma outra situação que a tecnologia VPN veio responder, ou seja, o utilizador 4 é alguém que pretende em qualquer ponto do globo onde exista uma ligação á Internet, aceder à rede interna para uma qualquer tarefa: impressão de um ficheiro, consulta de um documento, etc.

- 62. VPNs - 62 - António Pedro Andrade Configuração ligação VPN - Cliente Windows XP/2000/2003 O exemplo de configuração representa os passos necessários para a configuração de uma ligação VPN 1. Abrir as ligações de rede:

- 63. VPNs - 63 - António Pedro Andrade 2. 3.

- 64. VPNs - 64 - António Pedro Andrade 4. Identificar a nova ligação, escolhendo um nome 5. Especificar o nome do computador ou o IP

- 65. VPNs - 65 - António Pedro Andrade 6. Partilhar ou não a conexão 7. Terminar

- 66. VPNs - 66 - António Pedro Andrade Configuração ligação VPN - Cliente 1. Proceda à instalação do software cliente para acesso a VPN. A instalação poderá ser efectuada aceitando todas as opções propostas por defeito. 2. Execute o programa cliente. 3. Crie uma nova ligação.

- 67. VPNs - 67 - António Pedro Andrade Connection: Indique um nome para identificar a configuração Description: (opcional) Descreva o objectivo da configuração User Name: deverá indicar o seu username do domínio isec.pt tal como exemplificado na figura Password: é a palavra-passe que habitualmente utiliza para acesso aos computadores do campus do ISEC. Destination: Indique o endereço do servidor VPN a que pretende ligar. Preferencialmente deve utilizar vpn.isec.pt . Opcionalmente poderá usar um endereço IP -- 193.137.78.16 ou 193.137.78.17

- 68. Configurar o grupo de acesso VPNs - 68 - António Pedro Andrade

- 69. VPNs - 69 - António Pedro Andrade a) Seleccionar Group Security Authentication b) Indique as credenciais do grupo de acesso. Para este acesso indique: (palavras em minúsculas) Group ID: isec Group Password : isec c) Seleccionar Group Password Authentication d) Termine o preenchimento deste diálogo premindo o botão OK e) Guarde a configuração

- 70. VPNs - 70 - António Pedro Andrade Ligação à VPN do ISEC com Cliente Windows XP/2000/2003 O exemplo de configuração representa os passos necessários para estabelecer a ligação VPN à rede local do Instituto Superior de Engenharia de Coimbra

- 71. VPNs - 71 - António Pedro Andrade * username : deverá indicar o seu username do domínio isec.pt tal como exemplificado na figura ** password : é a palavra-passe que habitualmente utiliza para acesso aos computadores do campus do ISEC. A opção "Save this user name and password for the following users" permite que o Windows recorde os seus dados pessoais sempre que pretender efectuar a ligação em causa.

- 72. Cabos par entrançado Cablagem de redes - 72 - António Pedro Andrade

- 73. Cabos par entrançado Cablagem de redes - 73 - António Pedro Andrade Cat. 3 Cat. 4 * Cat. 5 * Cat. 5e Cat. 6 Cat. 7 Velocidade 10Mbps 20 Mbps 100 Mbps 1 000 Mbps 1 000 Mbps 10 000 Mbps Largura banda 16Mhz 20Mhz 100Mhz 125Mhz 250Mhz 600Mhz Tipo UTP, STP UTP, S/UTP ou STP UTP, S/UTP ou STP UTP, S/UTP ou STP UTP, S/UTP STP * Não recomendado pela TIA/EIA

- 74. Esquema ligação cabos com terminal RJ-45 Cablagem de redes - 74 - António Pedro Andrade Transmissão de dados Transmissão de dados e voz Crossover

- 75. Sistema Operativo É o conjunto de rotinas que servem para gerir e vigiar a execução dos programas de diversos utilizadores e que promovem a gestão dos recursos de um computador. O S.O. é considerado a primeira camada de Software, sendo ele responsável pela comunicação entre o(s) utilizador(es) e o computador e vice-versa. Configuração de Rede - 75 - António Pedro Andrade

- 76. Quais os objectivos de Sistema Operativo? • Um sistema operativo é um programa ou um conjunto de programas cuja função é gerir os recursos do sistema computacional (definir qual programa recebe atenção do processador, gerir a memória, criar um sistema de arquivos, etc.), além de fornecer uma interface entre o computador e o utilizador. • É o primeiro programa que a máquina executa no momento em que é ligada (num processo chamado de bootstrapping) e, a partir de então, não deixa de funcionar até que o computador seja desligado. O sistema operativo reveza sua execução com a de outros programas, como se estivesse vigiando, controlando e orquestrando todo o processo computacional. Configuração de Rede - 76 - António Pedro Andrade

- 77. Quais eram as principais funções que o S.O. deveria de desempenhar ? • Gestão da concorrência Controlar diversos fluxos de actividade independentes que se executam “em paralelo” sem que os mesmos interfiram não intencionalmente. • Partilha de recursos com protecção Físicos: processador, memória, discos, periféricos diversos. Lógicos: programas de uso geral (editores, compiladores) e bibliotecas partilhadas por diversos programas. • Gestão de informação persistente Armazenamento fiável e seguro da informação não volátil em suportes magnéticos, ópticos, etc. • Controlo dos gastos Contabilização e limitação da utilização dos recursos físicos. Configuração de Rede - 77 - António Pedro Andrade

- 78. Sistemas Operativos Actuais Windows - Mais de 90% dos computadores pessoais utilizam uma versão do Microsoft Windows. A primeira versão foi lançada pela Microsoft em 1985 e funcionava como um programa sobre o MS-DOS. Configuração de Rede - 78 - António Pedro Andrade Mac OS - Linha de sistemas operativos desenvolvidos pela Apple para os seus computadores. Foi lançado em 1984 com o Macintosh original. Desde 2001 é baseado num núcleo UNIX Linux- É um sistema operativo livre e de código aberto. Foi originalmente desenvolvido por Linus Torvalds em 1991, com o principal objectivo de trazer o UNIX para os processadores Intel. Existem várias distribuições que usam este núcleo, exemplos: Fedora, Gentoo ou Ubunto.

- 79. Sistemas Operativos de servidores (Server Operating System) São sistemas operativos destinados aos servidores. Correm em servidores que podem ser máquinas com grandes capacidades, workstations ou mesmo mainframes. Servem múltiplos utilizadores através da rede e permitem a partilha de hardware ou de recursos de software. Podem fornecer serviços de impressão, de ficheiros ou Web. Configuração de Rede - 79 - António Pedro Andrade

- 80. Configuração de Rede - 80 - António Pedro Andrade

- 81. Configuração de Rede - 81 - António Pedro Andrade