::: SEGURIDAD EN REDES INALAMBRICAS :::

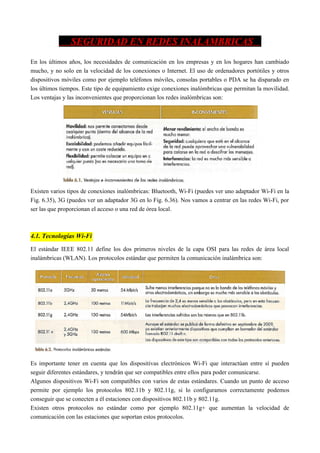

- 1. SEGURIDAD EN REDES INALAMBRICAS En los últimos años, los necesidades de comunicación en los empresas y en los hogares han cambiado mucho, y no solo en la velocidad de los conexiones o Internet. El uso de ordenadores portótiles y otros dispositivos móviles como por ejemplo teléfonos móviles, consolas portables o PDA se ha disparado en los últimos tiempos. Este tipo de equipamiento exige conexiones inalómbricas que permitan la movilidad. Los ventajas y las inconvenientes que proporcionan los redes inalómbricas son: Existen varios tipos de conexiones inalómbricas: Bluetooth, Wi-Fi (puedes ver uno adaptador Wi-Fi en la Fig. 6.35), 3G (puedes ver un adaptador 3G en lo Fig. 6.36). Nos vamos a centrar en las redes Wi-Fi, por ser las que proporcionan el acceso o una red de órea local. 4.1. Tecnologías Wi-Fi El estándar IEEE 802.11 define los dos primeros niveles de la capa OSI para las redes de área local inalámbricas (WLAN). Los protocolos estándar que permiten la comunicación inalámbrica son: Es importante tener en cuenta que los dispositivas electrónicos Wi-Fi que interactúan entre sí pueden seguir diferentes estándares, y tendrán que ser compatibles entre ellos para poder comunicarse. Algunos dispositivos Wi-Fi son compatibles con varios de estas estándares. Cuando un punto de acceso permite por ejemplo los protocolos 802.11b y 802.11g, si lo configuramos correctamente podemos conseguir que se conecten a él estaciones con dispositivos 802.11b y 802.11g. Existen otros protocolos no estándar como por ejemplo 802.11g+ que aumentan la velocidad de comunicación con las estaciones que soportan estos protocolos.

- 2. 4.2. Conceptos de redes Wi-Fi Aunque, como ya estudiaste en el módulo «Redes locales» también existe la topología ad-hoc, lo más habitual es la topología infraestructura (Fig. 6.37) en la que existe un punto de acceso que es el encargado de gestionar el proceso de comunicación entre todas las estaciones Wi-Fi. En primer lugar para que un cliente pueda comunicarse can la red tiene que estar asociado al punto de acceso y para poderse asociar tiene que pasar un proceso de autenticación. Una vez pasada este proceso, la estación quedará asociada al punto de acceso y podrá comunicarse con este y a través de él con otros equipos. 4.3. Seguridad Wi-Fi En el caso práctico anterior hemos configurado un punto de acceso para permitir el acceso sin seguridad a la red. Como has podido comprobar cualquier cliente que tenga una tarjeta de red inalámbrica compatible con el punto de acceso, podrá conectarse a la red. Esta no es la situación deseada. Lo que habitualmente queremos es contra lar quien se conecta a nuestra red. Para ello podemos aplicar varias medidas de seguridad, que se pueden agrupar según el nivel en el que aplican: • Nivel físico: en este nivel podemos intentar controlar la señal producida por los puntos de acceso y las interferencias recibidas. A través de la utilización de diferentes antenas podemos intentar conseguir que la señal salga lo menos posible de los límites deseados. • Nivel de enlace: en el nivel de enlace hay mucha variedad de medidas que podemos tomar para conseguir este objetivo: -Controlar el acceso a través de una contraseña común para todos los clientes. -Controlar el acceso a través de una caracteristica del clien te, como par ejemplo la dirección MAC o un nombre de usuario y contraseña.

- 3. 5. Seguridad WEP WEP (Wired Equivalent Privacy) es el sistema de cifrado estóndar que se utilizó inicialmente para el cifrada del protocola 802.11. Intenta dar a los redes inolómbricos la seguridad que se tiene en los redes cableadas. La principal diferencio entre las redes cableadas e inolómbricos es que en los redes inalámbricos puede intentar entrar en lo red cualquier persono dentro del alcance, aunque seo fuero de lo empresa, mientras que en uno red cableada hoy que tener acceso físico a dicha red, es decir, hoy que estar dentro de la empresa. Cuando se utiliza WEP, el punta de acceso y las estaciones de trabaja tienen que compartir una clave (clave WEP). Esta clave puede ser según el estándar, de longitud 104 bits (13 caracteres) a 40 bits (5 caracteres). WEP utiliza un algoritmo llamada RC4 para a partir de lo clave WEP y de un vector de inicialización de 24 bits (también llamada IV), generar una secuencio aleatorio, llamada semilla, lo cual utilizaró para cifrar lo comunicación can el punta de acceso. Puedes ver un esquema del algoritmo en la figuro 6.42. El resultada es una trama en la que la cabecera y el vector de inicialización van sin cifrar y tonta las datas cama el CRC van cifradas. Existen dos métodos a trovés de los cuales un usuario puede autenticarse con un punto de acceso WEP : • Abierta (open): la estación puede autenticarse sin necesidad de utilizar la clave WEP, simplemente con solicitar la asociación, el punto de acceso dará por asociada a la estación. Después de este proceso de autenticación la estación solo podró comunicarse con el punto de acceso si conoce la clave WEP utilizada para encriptar la comunicación. • Clave compartida (shared key): cuando una estación envía una solicitud de asociación al punto de acceso, este envía un texto sin cifrar a la estación, llamado "desafío". El punto de acceso solo asociará a las estaciones que devuelvan correctamente cifrado con la clave WEP dicho texto. Aunque pueda porecer más seguro shared key, no lo es, porque cualquier estación inalámbrica podría atrapar tanto el paquete de desafío como el mismo paquete cifrado y con esta informacián asociarse correctamente con el punto de acceso e iniciar un ataque a nuestro punto de acceso. Se recomienda el método de autenticación abierto.

- 4. 6. Seguridad WPA Debido a los problemas de seguridad descubiertos en el estóndar WEP, el comité de estandarización 802.11 i comienza a investigar una nueva solución. Después de una publicación no definitiva del trabajo de este comité, y dado que se retrasaba la definitiva, el grupo The Wi-Fi Alliance creó WPA como una solución intermedia entre WEP y el definitivo 802.11 i. Basándose en el 802.11 i definitivo Wi-Fi Alliance publicó WPA2. Los estándares WPA y WPA2 se centran en asegurar el proceso de autenticación y el cifrado de las comunicaciones. En ambos estándares se proponen dos soluciones para la autenticación, una empresarial y otra para pequeñas empresas y hogares. • WPA Empresarial: requiere de la utilización de un servidor RADIUS independiente para gestionar la autenticación de los usuarios a través de un nombre de usuario y contraseña. • WPA Personal: utiliza un método de autenticación que requiere compartir una clave entre todas las estaciones de la red. Es más apropiado para pequeñas empresas y hogares porque no requiere de la utilización de un servidor RADIUS. 6.1. Seguridad WPA personal WPA Personal utiliza PSK (Pre-Shared Key) o clave precompartida para el proceso de autenticación. Con este sistema, el administrador asigna una contraseña de entre 8 y 63 caracteres en el punto de acceso. Esta contraseña también tiene que introducirse en la configuroción de las estaciones inalámbricas que quiero n utilizar la red. Durante el proceso de autenticación se negocia entre las estaciones y el punto de acceso la sucesión de claves que se van a utilizar para cifrar la comunicación posterior. Cada estación negocia su propia clave, por lo que las claves utilizadas por cada estación son diferentes, y además cambian cada cierto tiempo. De esta forma solo durante el proceso de asociación se utiliza la clave compartida. Posteriormente, duronte el intercambio de información, no se utiliza para cifrar la comunicación, sino que se utiliza la clave que han negociado entre el punto de acceso y cada estación, y además la contraseña utilizada para ello cambia cada cierto tiempo de forma automática. Existen dos tipos de encriptación en WPA: • TKIP (Protocolo de integridad de clave temporal): es un protocolo que partiendo de una clave (que no es la pre-compartida) compartida entre el punto de acceso y todas las estaciones, genera nuevas claves diferentes por cada cliente y renovables cada cierto tiempo. Para ello mezcla la clave original con la dirección MAC y con un vector de inicialización. De esta forma cada estación utiliza una clave independiente para encriptar la comunicación. • AES (cifrado avanzada estándar): es un algoritmo más robusto y complejo que TKIP. Es preferible utilizar AES que TKIP, por ser este mas avanzado y seguro. Como inconveniente requiere hardware más potente.

- 5. No todos los dispositivos Wi-Fi son compatibles con todos los estándares. Antes de configurar el punto de acceso para trabajar, por ejemplo, con WPA2-personal, hay que comprobar que las estaciones que se van a conectar son compatibles con dichos estándares. El tipo de ataque que de momento se sabe que se puede llevar a cabo contra un punto de acceso que implemente este tipo de seguridad es el de fuerza bruta, utilizando un diccionario contra los paquetes que se intercambian durante la autenticación. Son especialmente sensibles los puntos de acceso que incluyen contraseñas cortas y contraseñas formadas por palabras o combinaciones de estas. 6.2. Seguridad WPA empresarial El principal inconveniente para todos los sistemas de seguridad inalámbricos anteriores es que es necesario que todas las estaciones de trabajo conozcan la contraseña. Esto es un problema porque cuanta más gente conozca la contraseña más riesgo hay de que esta contraseña acabe llegando a manos no deseadas. Algunos de los riesgos son los siguientes: • Pérdida de equipos: si uno de las estaciones de trabajo que habitualmente se conecta a la red inalámbrica (por ejemplo un portátil o una PDA) se perdiera sería muy sencillo que otra persona pudiera descubrir la contraseña que tiene configurado El sistema operativo con programas como por ejemplo WirelessKeyView. • Ingeniería social: los propios usuarios podrían facilitar esa informacián siendo víctimas de ingeniería social, por ejemplo a través de una llamada telefónica. También es posible que la faciliten a un conocido (conscientes de lo que están haciendo). • Dificultad de cambio de contraseña: puesto que la contraseña es utilizada por muchos equipos, no se puede cambiar con cierta frecuencia ya que habría también que reconfigurar estos equipos. Estos inconvenientes son derivados del hecho de que en las anteriores configuraciones todas las estaciones comparten la contraseña Wi-Fi (ya sea WEP o WPA). La estructura necesaria para poder utilizar la arquitectura WPA empresarial es la que se muestra en la Figura 6.53. El estándar B02.1x es un estándar que se diseñá para proporcionar autentificación en El nivel de enlace. Por tanto no es algo específico de seguridad Wi-Fi, también puede utilizarse en redes cableadas. Según especifica El estándar B02.1x se definen tres Elementos:

- 6. • El peticionario: es la estación de trabajo, que está intentando acceder a la red (en nuestro caso Wi-Fi). • El autenticador: es El elemento encargado de permitir El acceso o no a un peticionario. En nuestro caso es El punto de acceso. • El servidor de autenticación: es El encargado de comprobar la identidad del peticionario y permitir o negar El acceso, informando al autenticador. Utilizando la seguridad WPA empresarial se aumenta la seguridad y la flexibilidad, ya que podemos modificar la contraseña de un usuario o cancelarlo sin que esto afecte al resto. Esto supone una notable mejora con respecto a WPA-PSK en redes con muchos usuarios, como por ejemplo podría ser tu instituto (si compartiera una red inalámbrica para todos) o en una universidad.