Seguridad

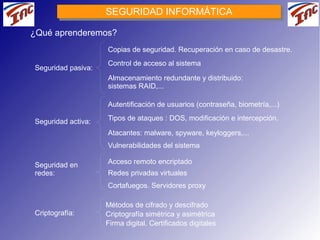

- 1. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA ¿Qué aprenderemos? Copias de seguridad. Recuperación en caso de desastre. Control de acceso al sistema Seguridad pasiva: Almacenamiento redundante y distribuido: sistemas RAID,... Autentificación de usuarios (contraseña, biometría,...) Seguridad activa: Tipos de ataques : DOS, modificación e intercepción. Atacantes: malware, spyware, keyloggers,... Vulnerabilidades del sistema Seguridad en Acceso remoto encriptado redes: Redes privadas virtuales Cortafuegos. Servidores proxy Métodos de cifrado y descifrado Criptografía: Criptografía simétrica y asimétrica Firma digital. Certificados digitales

- 2. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA Seguridad pasiva Copias de seguridad. Recuperación en caso de desastre. Control de acceso al sistema Almacenamiento redundante y distribuido: sistemas RAID,...

- 3. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA Seguridad activa Autentificación de usuarios (contraseña, biometría,...) Tipos de ataques : DOS, modificación e intercepción. Atacantes: malware, spyware, keyloggers,... Vulnerabilidades del sistema

- 4. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA Seguridad en redes Acceso remoto encriptado Redes privadas virtuales Cortafuegos. Servidores proxy

- 5. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA Criptografía Métodos de cifrado y descifrado Criptografía simétrica y asimétrica Firma digital. Certificados digitales

- 6. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA Ejemplos prácticos

- 7. SEGURIDAD INFORMÁTICA SEGURIDAD INFORMÁTICA Ejemplos prácticos