Subida de nota

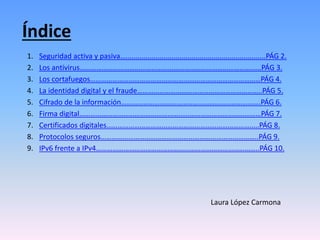

- 1. Índice 1. Seguridad activa y pasiva…......................................................................PÁG 2. 2. Los antivirus………………………………………………………………………………………PÁG 3. 3. Los cortafuegos…………………………………………………………………………………PÁG 4. 4. La identidad digital y el fraude…………………………………………………………..PÁG 5. 5. Cifrado de la información………………………………………………………………….PÁG 6. 6. Firma digital………………………………………………………………………………………PÁG 7. 7. Certificados digitales………………………………………………………………………..PÁG 8. 8. Protocolos seguros…………………………………………………………………………..PÁG 9. 9. IPv6 frente a IPv4……………………………………………………………………………..PÁG 10. Laura López Carmona

- 2. • La seguridad activa será la que utilizamos dia a dia para evitar cualquier tipo de ataque, existen infinidad de recomendaciones dependiendo del sistema que estemos utilizando, evidentemente no se puede tratar de la misma manera un servidor que un equipo cliente, pero podríamos hacer una lista de las más comunes: 1. Utilizar usuarios que no sean administradores. 2. Tener contraseñas fuertes. 3. Antivirus actualizado. 4. S.O. actualizado con parches de seguridad. 5. Copias de seguridad. 6. Tener siempre un usuario auxiliar. 7. No abrir links desconocidos. 8. Firewall cliente. 9. Cuidado con las descargas y programas de prueba de dudosa procedencia. 10. Análisis completos de la máquina periódicamente. 11. Cuidado con los USB y dispositivos extraíbles. 12. Cuidado con los archivos VBS, scripts y ejecutables en general. 13. No esconder las extensiones para tipos de archivos conocidos. • La seguridad pasiva es aquella a la que acudimos si hemos sido infectados. Para resolver el problema tenemos que seguir las siguientes pautas: 1. Asegurarse de que nuestro antivirus funciona adecuadamente y que además está configurado como debería. 2. Hacer un escaneado completo de la maquina . 3. Nuestro objetivo será enviar muestras a los laboratorios para que las analicen y saquen la firma que soluciona el problema. 4. Tener copias de seguridad para poder restaurarlas. 5. Desconectar la máquina de la red hasta que exista una solución. 6. En el momento en que los laboratorios saquen la solución, solo habría que actualizar la maquina

- 3. Los antivirus son programas cuyo objetivo es detectar y eliminar virus informáticos.1 Con el transcurso del tiempo, la aparición de sistemas operativos más avanzados e internet, los antivirus han evolucionado hacia programas más avanzados que además de buscar y detectar virus informáticos consiguen bloquearlos, desinfectar archivos y prevenir una infección de los mismos. Actualmente son capaces de reconocer otros tipos de malware como spyware, gusanos, troyanos, rootkits, pseudovirus, etc. Los antivirus se clasifican en: • Antivirus preventores: estos antivirus se caracterizan por avisar antes de que se presente la infección. Este tipo, por lo general, permanece en la memoria del computador, monitoreando las acciones y funciones del sistema. • Antivirus identificadores: este tipo de antivirus tiene objetivo identificar programas infecciosos que pueden afectar el sistema. Además, rastrean secuencias de códigos específicos vinculados con dichos virus. • Antivirus descontaminadores: tienen características similares a los identificadores. Sin embargo, se diferencian en que estos antivirus se especializan en descontaminar un sistema que fue infectado, a través de la eliminación de programas malignos. El objetivo principal de este tipo de virus es que el sistema vuelva a estar como en un inicio.

- 4. Un cortafuegos es la parte de un sistema informático o una red informática que está diseñada para bloquear el acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas. Se trata de un dispositivo o conjunto de dispositivos configurados para permitir, limitar, cifrar o descifrar el tráfico entre los diferentes ámbitos sobre la base de un conjunto de normas y otros criterios. Los cortafuegos pueden ser implementados en hardware o software, o en una combinación de ambos. Los cortafuegos se utilizan con frecuencia para evitar que los usuarios de Internet no autorizados tengan acceso a redes privadas conectadas a Internet, especialmente intranets. Todos los mensajes que entren o salgan de la intranet pasan a través del cortafuegos, que examina cada mensaje y bloquea aquellos que no cumplen los criterios de seguridad especificados. También es frecuente conectar el cortafuegos a una tercera red, llamada zona desmilitarizada o DMZ, en la que se ubican los servidores de la organización que deben permanecer accesibles desde la red exterior. Un cortafuegos correctamente configurado añade una protección necesaria a la red, pero que en ningún caso debe considerarse suficiente. La seguridad informática abarca más ámbitos y más niveles de trabajo y protección contra virus, malware, entre otras amenazas.

- 5. La identidad digital, es la revolución anticipada de la verificación de la identidad en línea utilizando tecnologías emergentes centradas al usuario. Es todo lo que manifestamos en el ciberespacio e incluye tanto nuestras actuaciones como la forma en la que nos perciben los demás en la red. Todas nuestras actuaciones dentro del espacio digital (imágenes, comentarios, enlaces visitados, lugares donde publicamos nuestros datos, etc.) conforman nuestra identidad o perfil digital. Por tanto es imprescindible tener en cuenta que a través de esto los demás nos verán de un modo u otro en el ciberespacio. Una de las competencias personales necesarias en la sociedad actual para el ciudadano digital es el saber gestionar su propia identidad digital, actuando de una manera ética y legal dentro de una correcta cultura de la participación. Para gestionar la identidad digital se hace necesario gestionar los siguientes elementos: visibilidad, posicionamiento web, reputación y privacidad en Internet. Se pueden crear diferentes identidades de un mismo individuo en Internet y además la identidad digital que una persona se crea no tiene porqué coincidir con la identidad analógica de esa persona, con sus características en el espacio físico. Pero, hay quien no tiene acceso a participar en la cultura digital y por tanto a la gestión de su identidad en el ciberespacio creándose así una brecha digital y una exclusión social de dichas personas. Existen usuarios malintencionados que aprovechan sus conocimientos de tecnologías cognitivas para confundir a los motores de reconocimiento de identificación. Este es un problema que mantiene alerta a los expertos en identidad digital y que los está llevando a crear sistemas más sofisticados de detección del fraude. Para combatir con una caso fraudulento: reúne toda la información que exista en el perfil falso; informa a la red social en la que se ha cometido el delito para que eliminen la cuenta falsa; denúncialo ante las Fuerzas y Cuerpos de Seguridad del Estado e informa a la Oficina de Seguridad del Internauta PULSA AQUÍ PARA MÁS INFOR- MACI- ÓN

- 6. Cifrar o encriptar datos significa alterarlos, generalmente mediante el uso de una clave, de modo que no sean legibles para quienes no posean dicha clave. Luego, a través del proceso de descifrado, aquellos que sí poseen la clave podrán utilizarla para obtener la información original. Esta técnica protege la información sensible de una organización, ya que si los datos cifrados son interceptados, no podrán ser leídos. El cifrado de información tiene varios beneficios: • Proteger la información confidencial de una organización: si la información sensible de una compañía llegara a caer en las manos equivocadas, pueden producirse perjuicios económicos, pérdidas de ventaja competitiva, o incluso significar el cierre de la empresa. En este sentido, la encriptación ayuda a proteger Información delicada. • Proteger la imagen y el prestigio de una organización: existe cierta información que si es robada, puede dañar la imagen corporativa. • Proteger las comunicaciones de una organización: el cifrado es comúnmente asociado con las transmisiones de datos, dado que los mensajes enviados por una empresa suelen viajar por canales o infraestructura externa, como Internet, y son susceptibles a ser interceptados. • Proteger dispositivos móviles e inalámbricos: todos aquellos dispositivos que salen de la empresa, como teléfonos celulares, tablets o computadoras portátiles, pueden ser extraviados y/o robados. Ante estas situaciones, es importante asegurarse de que ningún tercero esté autorizado pueda acceder a la información. MÁS

- 7. Una firma digital es un mecanismo criptográfico que permite al receptor de un mensaje firmado digitalmente identificar a la entidad originadora de dicho mensaje (autenticación de origen y no repudio), y confirmar que el mensaje no ha sido alterado desde que fue firmado por el originador (integridad). Se han establecido una serie de propiedades necesarias que tiene que cumplir un esquema de firma para que pueda ser utilizado.4 La validez de una firma se ampara en la imposibilidad de falsificar cualquier tipo de firma, siempre y cuando se mantenga en secreto la clave del firmante. En el caso de las firmas escritas el secreto está constituido por características de tipo grafológico inherentes al signatario y por ello difíciles de falsificar. Por su parte, en el caso de las firmas digitales, el secreto del firmante es el conocimiento exclusivo de una clave (secreta) utilizada para generar la firma. Para garantizar la seguridad de las firmas digitales es necesario a su vez que estas sean: • Únicas: Las firmas deben poder ser generadas solamente por el firmante y por lo tanto infalsificable. Por tanto la firma debe depender del firmante. • Infalsificables: Para falsificar una firma digital el atacante tiene que resolver problemas matemáticos de una complejidad muy elevada, es decir, las firmas han de ser computacionalmente seguras. Por tanto la firma debe depender del mensaje en sí. • Verificables: Las firmas deben ser fácilmente verificables por los receptores de las mismas y, si ello es necesario, también por los jueces o autoridades competentes. • Innegables: El firmante no debe ser capaz de negar su propia firma. • Viables: Las firmas han de ser fáciles de generar por parte del firmante.

- 8. Un certificado digital o certificado electrónico es un fichero informático firmado electrónicamente por un prestador de servicios de certificación, considerado por otras entidades como una autoridad para este tipo de contenido, que vincula unos datos de verificación de firma a un firmante, de forma que únicamente puede firmar este firmante, y confirma su identidad. Tiene una estructura de datos que contiene información sobre la entidad (por ejemplo una clave pública, una identidad o un conjunto de privilegios). La firma de la estructura de datos agrupa la información que contiene de forma que no puede ser modificada sin que esta modificación sea detectada. Normalmente cuando se habla de certificado digital se está hablando de los certificados de clave pública que son un tipo de certificado digital. La información contenida en un certificado depende del propósito para el cual fue creado el certificado. Podemos clasificar los certificados atendiendo al propósito en: • Certificados de clave pública. Asocian una clave pública a alguna representación de la identidad de una entidad. La clave privada asociada a dicha clave pública es asumida que está en posesión de dicha entidad. Además se pueden incluir otras informaciones relevantes como el período de validez, identificador de los algoritmos para los cuales se puede usar la clave pública o políticas o restricciones de uso de dicho certificado. Son usados principalmente en protocolos relacionados con la autenticación de entidades. • Certificados de atributos. Normalmente no contienen claves públicas, sino que asocian otro tipo de información (ejemplos : roles, derechos de uso o privilegios) a alguna representación de la identidad de una entidad. Son usados principalmente en protocolos relacionados con la autorización de entidades.

- 9. Cuando navegamos a través de internet nuestro navegador está intercambiando datos con las diferentes páginas web que visitamos. En ocasiones son datos que se comparten de forma automática, como nuestra dirección IP o nuestro historial de búsquedas, pero otras veces es información que damos de forma consciente como la tarjeta de crédito en una tienda online. En cualquier caso, Internet es una red al alcance de todos y por tanto la información podría ser vista por otros de no estar protegida. La forma en la que se protege esta información es a través de protocolos de seguridad. Los protocolos seguros, también llamados protocolos de preservación de la privacidad o protocolos de preservación de la confidencialidad, son protocolos que usan técnicas criptográficas y cuyo objetivo es obtener conseguir que entidades colaboren con su información preservando su privacidad y confidencialidad. Por tanto el objetivo es realizar cómputos que necesitan de la información de las distintas entidades, revelando solo el resultado de dicho computo (no la información privada de cada entidad). Al problema de computar cualquier función de una forma segura se le llama computación segura multipartita o SMC. Cuando hay exactamente dos entidades se dice que se trata de Computación segura bipartita o 2PC.

- 10. La principal ventaja de IPv6 es que teóricamente ofrece un direccionamiento para 340.282.366.920.938.463.463.374.607.431.768.211.456 (2^128) dispositivos / equipos. Pero esa no es la única ventaja: • Asignación de IPs desde el cliente. No es necesario un dispositivo DCHP que esté asignando IPs por lo que podrás conectar tu equipo en tu red local y reconocerá el prefijo de tu red y generará una IP para trabajar en esa red basándose en la MAC. Con ello se conseguirá que los routers tendrán menos trabajo para gestionar las IPs. • Varias direcciones de red asignadas al mismo dispositivo. De esta manera podrás estar conectado a varias redes a la misma vez lo que ofrece una gran flexibilidad todo ello desde el mismo dispositivo de red. • Cifrado e IPsec integrados. IPv6 es un protocolo más seguro ya que de serie trabaja de manera cifrada, si se intercepta una comunicación, la información no podrá ser leída sin antes descrifrarla. • Mejor rendimiento, fin de los checksum. Dentro del sector técnico tenemos que hacer hincapié en que IPv6 elimina las sumas de verificación ya que se dispone de un mecanismo de control de errores propio y no hay necesidad de realizar los tradicionales checksums. Esto implica que la conexión será más rápida y el tiempo de respuesta mucho menor. -El protocolo IPv4 se desarrolló en 1983 y todavía es la versión más utilizada en todo el mundo. Consiste en un número binario de 32 bits que normalmente se representa en notación decimal, con cuatro cifras separadas por puntos (255.192.0.1) que toman valores de entre 0 y 255. Este sistema limita el protocolo IPv4 a 4.000 millones de direcciones diferentes, cifra que en la década de los ochenta parecía suficiente pero que en la práctica ha resultado escasa a raíz de la revolución de los dispositivos móviles y del inminente desarrollo del Internet de las Cosas (IoT) que disparará el número de dispositivos conectados a la red. -¿Qué es IPv6? Ante la previsión de que las direcciones bajo el protocolo IPv4 se terminarían agotando a finales de los años noventa se propuso un nuevo protocolo IPv6 con capacidad para repartir nada menos que 340 sextillones de direcciones diferentes. Pulsa aquí para más info.