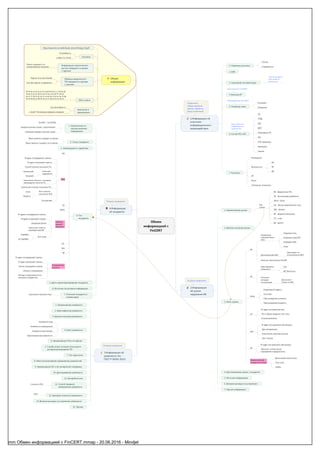

Mm обмен информацией с FinCERT

- 1. Обмен информацией с FinCERT 1.Информация об участнике информационного взаимодействия 1. Название участника Полное Сокращенное 2. БИК 3. Групповой почтовый ящик публичные адреса (mail, gmail) не допускаются 4. Внешние IP Для контроля в ГосСОПКА 5. Оператор связи Основной Резервный Взаимодействуют при DDoS 6. Состав ПО и АО ОС СУБД АБС ДБО Прикладное ПО МЭ POS терминалы Банкоматы Прочее Будут присылать информацию по уязвимостям 7. Контакты Руководство Безопасность ИБ ЭБ ФБ ИТ Риски Платежные технологии Первичное предоставление данных. Далее по факту изменений 2.Информация об угрозе нарушения ИБ 1. Наименование угрозы Код угрозы ВК - Вредоносное ПО ЭУ - Эксплуатация уязвимости DDoS - DDoS ЦУ - Центр управления бот-сети ФШ - фишинг ВР - вредоносный ресурс СП - спам ДР - другое 2. Краткое описание угрозы 3. Класс угрозы ВК Индикаторы компрометации (IOC) В формате Yara В формате Open IOC В формате XML иные Детектирующее АВЗ Детектирует ли установленное АВЗ? Наличие в бюллетенях FinCERT ЭУ Идентификатор уязвимости CVE ФСТЭК России Описание методики эксплуатации Допускается ссылка на POC DDoS Атакующие IP-адреса Тип атаки Прогнозируемое усиление Прогнозируемая мощность ЦУ IP-адрес или доменное имя Тип и общие сведения о бот-сети Способ выявления ФШ IP-адрес или доменное имя ресурса Дата обнаружения Технические заголовки письма Текст письма ВР IP-адрес или доменное имя ресурса Причины, почему ресурс подозревается вредоносным Мошеннический телефонный номер Дата и время звонка (смс) Текст (смс) Номер 4. Дата выявления угрозы / инцидента 5. Источник информации 6. Возможные меры по устранению 7. Прочая информация По факту выявления 3.Информация об уязвимости (по ГОСТ Р 56545-2015) 1. Наименование уязвимости 2. Идентификатор уязвимости 3. Краткое описание уязвимости 4. Класс уязвимости Уязвимости кода Уязвимости конфигурации Уязвимости архитектуры Организационные уязвимости 5. Наименование ПО и его версия 6. Служба (порт), которая используется для функционирования ПО 7. Тип недостатка 8. Место возникновения (проявления) уязвимостей 9. Наименование ОС и тип аппаратной платформы 10. Дата выявления уязвимости 11. Автор/Источник 12. Способ (правило) обнаружения уязвимости Ссылка на POS 13. Критерии опасности уязвимости CVSS 14. Возможные меры по устранению уязвимости 15. Прочее По факту выявления 4.Информация об инциденте 1. Ограничение на распространение информации FinCERT + ГосСОПКА передача третьим лицам с ограничением Свободная передача третьим лицам 2. Статус инцидента Меры приняты, инцидент исчерпан Меры приняты, инцидент не исчерпан 3. Необходимость содействия 4. Тип инцидента ВП НСД IP адрес пострадавшей стороны IP адрес атакующей стороны Способ попытки получения YCL Категория нарушителя Внутренний Внешний Назначение объекта, к которому производится попытка YCL Количество попыток получения YCL Итог попыток получения НСД Успех Неудача Последствия ЭУ DDoS Перебор паролей (брутфорс) IP адреса пострадавшей стороны IP адреса атакующей стороны атакуемый объект Оценочная скорость перебора паролей Итог атаки подобран не подобран ЦУ ФШ ВР Сканирование ресурсов IP адрес пострадавшей стороны IP адрес атакующей стороны Список сканируемых портов Объекты сканирования Методы сканирования (если возможно определить) 5. Дата и время фиксирования инцидента 6. Источник поступления информации 7. Описание инцидента и комментарии +хронология принятых мер По факту выявления Общая информация http://www.cbr.ru/credit/Gubzi_docs/inforegl_10.pdf Контакты fincert@cbr.ru +7(495) 772-70-90 Информация ограниченного доступа передается в архиве с паролем Пароль передается по альтернативным каналами Образцы вредоносного ПО передаются в архивах с паролем Пароль: virus или infected Если без пароля, то удаляются SHA-1 ключа 04 40 9e af 6f 1b d1 f3 cb b9 9b 03 fc c2 76 0b bb 38 de fc 65 e9 d0 b7 bd 76 5e c4 bf df 47 58 3d a4 1c 77 f8 52 a3 2d 7c 1e 65 b3 1f 52 bc 5a 75 d8 93 cb 00 d1 ac 89 fd 7d cd 17 db e2 01 cb f6 21 Замечания и предложения info_fincert@cbr.ru с темой "Оптимизация формата передачи" mm Обмен информацией с FinCERT.mmap - 20.06.2016 - Mindjet