Direttiva NIS2 Principali Novità (7).pdf

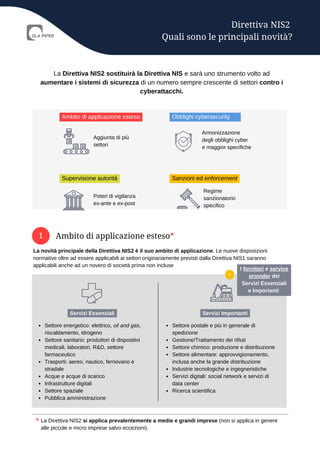

- 1. 1 + Ambito di applicazione esteso* La Direttiva NIS2 sostituirà la Direttiva NIS e sarà uno strumento volto ad aumentare i sistemi di sicurezza di un numero sempre crescente di settori contro i cyberattacchi. Ambito di applicazione esteso Obblighi cybersecurity Supervisione autorità Sanzioni ed enforcement Aggiunta di più settori Armonizzazione degli obblighi cyber e maggior specifiche Poteri di vigilanza ex-ante e ex-post Regime sanzionatorio specifico Servizi Essenziali Servizi Importanti Settore energetico: elettrico, oil and gas, riscaldamento, idrogeno Settore sanitario: produttori di dispositivi medicali, laboratori, R&D, settore farmaceutico Trasporti: aereo, nautico, ferriovario e stradale Acque e acque di scarico Infrastrutture digitali Settore spaziale Pubblica amministrazione Settore postale e più in generale di spedizione Gestione/Trattamento dei rifiuti Settore chimico: produzione e distribuzione Settore alimentare: approvvigionamento, inclusa anche la grande distribuzione Industrie tecnologiche e ingegneristiche Servizi digitali: social network e servizi di data center Ricerca scientifica La novità principale della Direttiva NIS2 è il suo ambito di applicazione. Le nuove disposizioni normative oltre ad essere applicabili ai settori originariamente previsti dalla Direttiva NIS1 saranno applicabili anche ad un novero di società prima non incluse La Direttiva NIS2 si applica prevalentemente a medie e grandi imprese (non si applica in genere alle piccole e micro imprese salvo eccezioni). * I fornitori e service provider dei Servizi Essenziali e Importanti Direttiva NIS2 Quali sono le principali novità?

- 2. 2 3 Sanzione da €7,000,000 fino all'1,4% del fatturato annuo globale Timeline 10 Novembre 2022: Approvazione testo Direttiva NIS2 17 ottobre 2024 gli Stati Membri adottano le misure necessarie per conformarsi alla Direttiva 21 mesi Obblighi cybersecurity La Direttiva NIS2 mira a rimuovere le differenze in tema di cybersicurezza tra i vari Stati Membri implementando una serie di obblighi per gli operatori dei Servizi Essenziali e Importanti. In particolare tali operatori devono adottare una serie di misure di sicurezza tecniche e organizzative, tra cui: Supervisione autorità e sanzioni Le autorità competenti dovranno vigilare sui soggetti che rientrano nell'ambito di applicazione della direttiva NIS2: Policy: adozione di una serie di policy tra cui policy su analisi di rischio e information system Gestione incidente cyber: maggiori obblighi di segnalazione di incidenti cyber Gli obblighi di cybersecurity devono coinvolgere interamente tutta la supply chain (i.e. i fornitori) Adozione di misure di business continuity, disaster recovery, e crise management Adozione di maggior misure di sicurezza tecniche come crittografia a più fattori Effettuazione di audit e test di cybersecurity Servizi Essenziali Servizi Importanti Gli obblighi di vigilanza sono principalmente ex-ante: le autorità possono effettuare ispezioni, audit, richieste d'accesso ai dati, ecc. Gli obblighi di vigilanza sono ex-post: le autorità possono esercitare i loro poteri solo quando hanno un motivo per pensare (es. una prova, indicazione) che ci siano inadempimenti Sanzione da €10,000,000 fino al 2% del fatturato annuo globale E' necessario incorporare le misure di cybersecurity risk-management nei rapporti contrattuali coi fornitori e i service provider. 27 Dicembre 2022: Pubblicazione della Direttiva in Gazzetta Ufficiale