RANSOMWARE: ¿Qué es y qué debemos hacer si nos afecta? [Infografía]

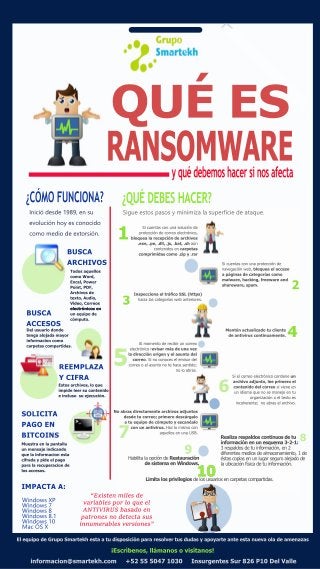

Es importante aclarar que estas recomendaciones minimizarán la superficie de ataque, ya que no es posible evitar RANSOMWARE al 100%. Y la recomendación más importante es contar con un respaldo de la información crítica, a partir de este es posible minimizar el impacto ocasionado por este tipo de malware. Si no recuerdas qué es RANSOMWARE, cómo funciona y la forma en que está atacando, no olvides revisar estas infografías Ransomware sigue atacando y México es el principal afectado y su historia completa. >>Comparte este aviso con todo tu equipo de TI y usuarios de tu organización para evitar cualquier tipo de afectación. En Grupo Smartekh queremos ayudarte a determinar el riesgo en tu organización en cualquier momento que lo solicites a fin de evitar cualquier afectación a tu negocio. Si quieres hablar con uno de nuestros Consultores Expertos agenda tu asesoría. Estamos a tu disposición para resolver tus dudas y apoyarte ante esta nueva ola de amenazas, escríbenos a informacion@smartekh.com o llámanos al +52 55 5047 1030 o visítanos Insurgentes Sur 826 P10 Del Valle ¡Contáctanos! Si te gusto lo que leíste, ¡Compártelo!

Recomendados

Recomendados

Más contenido relacionado

Destacado

Destacado (16)

Más de Grupo Smartekh

Más de Grupo Smartekh (16)

Último

Último (11)

RANSOMWARE: ¿Qué es y qué debemos hacer si nos afecta? [Infografía]

- 1. QUÉES ¿CÓMOFUNCIONA? Iniciódesde1989,ensu evoluciónhoyesconocido comomediodeextorsión. WindowsXP Windows7 Windows8 Windows8.1 Windows10 MacOSX Sigueestospasosyminimizalasuperficiedeataque. yquédebemoshacersinosafecta ¿QUÉDEBESHACER? RANSOMWARE BUSCA ARCHIVOS REEMPLAZA YCIFRA SOLICITA PAGOEN BITCOINS IMPACTAA: “Existenmilesde variablesporloqueel ANTIVIRUSbasadoen patronesnodetectasus innumerablesversiones” BUSCA ACCESOS Todosaquellos comoWord, Excel,Power Point,PDF, Archivosde texto,Audio, Video,Correos electrónicosenelectrónicosen unequipode cómputo. Delusuariodonde tengaalojadamayor informacioncomo carpetascompartidas. Estosarchivos,loque impideleersucontenido eincluso suejecución. Muestraenlapantalla unmensajeindicando quelainformacionesta cifradaypideelpago paralarecuperacionde losaccesos. ElequipodeGrupoSmartekhestaatudisposiciónpararesolvertusdudasyapoyarteanteestanuevaoladeamenazas ¡Escríbenos,llámanosovisítanos! informacion@smartekh.com +525550471030 InsurgentesSur826P10DelValle Sicuentasconunasoluciónde proteccióndecorreoelectrónico, bloquealarecepcióndearchivos .exe,.pe,.dll,.js,.bat,.shaún contenidosencarpetas comprimidascomo.zipy.rar Sicuentasconunaprotecciónde navegaciónweb,bloqueaelacceso apáginasdecategoríascomo malware,hacking,freewareand shareware,spam. InspeccionaeltráficoSSL(https) hacialascategoríaswebanteriores. Manténactualizadotucliente deantiviruscontinuamente. Almomentoderecibiruncorreo electrónicorevisarmásdeunavez ladirecciónorigenyelasuntodel correo.Sinoconoceselemisordel correooelasuntonotehacesentido; noloabras. Sielcorreoelectrónicocontieneun archivoadjunto,leeprimeroel contenidodelcorreosivieneen unidiomaquenosemanejeentu organizaciónoeltextoes incoherente;noabraselarchivo. Noabrasdirectamentearchivosadjuntos desdetucorreo;primerodescárgalo atuequipodecómputoyescanéalo conunantivirus.Hazlomismocon aquellosenunaUSB. Realizarespaldoscontinuosdetu informaciónenunesquema3-2-1: 3respaldosdetuinformación,en2 diferentesmediosdealmacenamiento,1de éstascopiasenunlugarseguroalejadode laubicaciónfísicadetuinformación. HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 1 2 3 4 6 Sielcorreoelectrónicocontieneun archivoadjunto,leeprimeroel contenidodelcorreosivieneen unidiomaquenosemanejeentu organizaciónoeltextoes incoherente;noabraselarchivo. 5 Almomentoderecibiruncorreo electrónicorevisarmásdeunavez ladirecciónorigenyelasuntodel correo.Sinoconoceselemisordel correooelasuntonotehacesentido; noloabras. 7 Noabrasdirectamentearchivosadjuntos desdetucorreo;primerodescárgalo atuequipodecómputoyescanéalo conunantivirus.Hazlomismocon aquellosenunaUSB. 8Realizarespaldoscontinuosdetu informaciónenunesquema3-2-1: 3respaldosdetuinformación,en2 diferentesmediosdealmacenamiento,1de éstascopiasenunlugarseguroalejadode laubicaciónfísicadetuinformación. 9 HabilitalaopcióndeRestauración desistemaenWindows. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas. 10 HabilitalaopcióndeRestauración desistemaenWindows. Limitalosprivilegiosdelosusuariosencarpetascompartidas.