Week7. sso and oauth

•

0 recomendaciones•36 vistas

sso, oauth, access token, refresh token, oauth 2.0

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

Similar a Week7. sso and oauth

Similar a Week7. sso and oauth (20)

Amazon Cognito를 활용한 모바일 인증 및 보안, 자원 접근 제어 기법 - AWS Summit Seoul 2017

Amazon Cognito를 활용한 모바일 인증 및 보안, 자원 접근 제어 기법 - AWS Summit Seoul 2017

GDG Incheon Devfest 2016 - Google API로 만드는 더욱 더 풍부한 백오피스

GDG Incheon Devfest 2016 - Google API로 만드는 더욱 더 풍부한 백오피스

KTH_Detail day_화성에서 온 개발자 금성에서 온 기획자 시리즈_7차(2)_Oauth_박민우_20120718

KTH_Detail day_화성에서 온 개발자 금성에서 온 기획자 시리즈_7차(2)_Oauth_박민우_20120718

[SSIMeetup Korea] Trustful Model on the Trustless System![[SSIMeetup Korea] Trustful Model on the Trustless System](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[SSIMeetup Korea] Trustful Model on the Trustless System](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[SSIMeetup Korea] Trustful Model on the Trustless System

Más de HansolJang5

Más de HansolJang5 (14)

Week7. sso and oauth

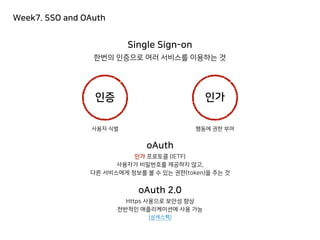

- 1. Week7. SSO and OAuth Single Sign-on 한번의 인증으로 여러 서비스를 이용하는 것 인증 인가 사용자 식별 행동에 권한 부여 oAuth 인가 프로토콜 (IETF) 사용자가 비밀번호를 제공하지 않고, 다른 서비스에게 정보를 볼 수 있는 권한(token)을 주는 것 oAuth 2.0 Https 사용으로 보안성 향상 전반적인 애플리케이션에 사용 가능 (상세스펙)

- 2. Week7. OAuth 2.0 접근 권한을 가진 개체 자원을 갖고 있는 서버 토큰을 가진 요청에만 응답 권한을 얻어 자원을 요청하는 애플리케이션 웹/앱/서버 등 Client를 인증하고 토큰을 부여하는 서버 Authorization Server 구글서버 Resource Owner 사용자 Resource Server 구글드라이브서버 Client 피플펀드 가이드 앱 1. 권한 요청 2. 인가 (권한 응답) 3. 인가 (토큰 요청) 4. 토큰 응답 5. 자원 요청 6. 자원 응답

- 3. Week7. Authorization Grant Types Client와 Resource Owner 사이의 중개자 Resource Owner가 직접 권한 요청 응답받은 Authorization-code를 전달 (Client는 사용자 정보를 알 수 없음) Authorization Code를 받는 과정이 없이 Client가 token를 바로 받는 방식 보안성이 상대적으로 낮다 Authorization Code Implicit Resource Owner의 ID/PW를 통해 바로 token을 받는 방식 사용자가 Client를 신뢰해야 함 Client는 비밀번호를 저장하면 안됨 Resource Owner Password Credentials Client = Resource Owner 일 경우 사용 Client가 권한 서버에 토큰을 직접 요청 Client Credentials