Resumen de paper 5

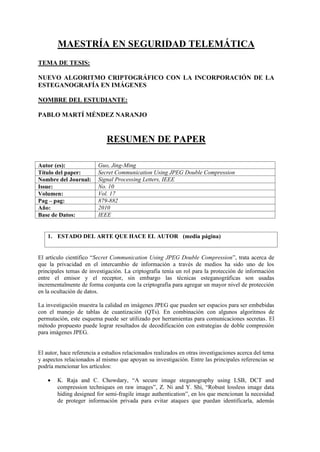

- 1. MAESTRÍA EN SEGURIDAD TELEMÁTICA TEMA DE TESIS: NUEVO ALGORITMO CRIPTOGRÁFICO CON LA INCORPORACIÓN DE LA ESTEGANOGRAFÍA EN IMÁGENES NOMBRE DEL ESTUDIANTE: PABLO MARTÍ MÉNDEZ NARANJO RESUMEN DE PAPER Autor (es): Guo, Jing-Ming Título del paper: Secret Communication Using JPEG Double Compression Nombre del Journal: Signal Processing Letters, IEEE Issue: No. 10 Volumen: Vol. 17 Pag – pag: 879-882 Año: 2010 Base de Datos: IEEE 1. ESTADO DEL ARTE QUE HACE EL AUTOR (media página) El artículo científico “Secret Communication Using JPEG Double Compression”, trata acerca de que la privacidad en el intercambio de información a través de medios ha sido uno de los principales temas de investigación. La criptografía tenía un rol para la protección de información entre el emisor y el receptor, sin embargo las técnicas esteganográficas son usadas incrementalmente de forma conjunta con la criptografía para agregar un mayor nivel de protección en la ocultación de datos. La investigación muestra la calidad en imágenes JPEG que pueden ser espacios para ser embebidas con el manejo de tablas de cuantización (QTs). En combinación con algunos algoritmos de permutación, este esquema puede ser utilizado por herramientas para comunicaciones secretas. El método propuesto puede lograr resultados de decodificación con estrategias de doble compresión para imágenes JPEG. El autor, hace referencia a estudios relacionados realizados en otras investigaciones acerca del tema y aspectos relacionados al mismo que apoyan su investigación. Entre las principales referencias se podría mencionar los artículos: K. Raja and C. Chowdary, “A secure image steganography using LSB, DCT and compression techniques on raw images”, Z. Ni and Y. Shi, “Robust lossless image data hiding designed for semi-fragile image authentication”, en los que mencionan la necesidad de proteger información privada para evitar ataques que puedan identificarla, además

- 2. mencionan que la criptografía y la esteganografía han sido utilizadas en los últimos tiempos para comunicaciones seguras. G. Gul and F. Kurugollu, “A novel universal steganalyser design: “LogSv”, en el que menciona las ventajas de los algoritmos esteganográficos para ocultar información dentro de imágenes como dominios espaciales o dominios DCT, G. Voyatzis and I. Pitas, “Applications of toral auto-morphisms in image watermarking”, H. K. Tso et al., “A lossless secret image sharing method”, en los que se menciona la forma en las que se aplican algoritmos de automorfismo para permutar los pixeles en el mensaje oculto. 2. DESCRIPCIÓN DEL PROBLEMA Y OBJETIVOS (HIPÓTESIS DE SER EL CASO) ABORDADOS EN EL ARTÍCULO media página Debido a la demanda de velocidad e integridad en el intercambio de información sobre internet es necesario mantenerla de forma secreta. El objetivo principal de la esteganografía es ocultar la información detrás de archivos multimedia sin que exista sospecha de que dentro contiene información oculta, para lo que los algoritmos existentes mantienen la apariencia del archivo multimedia. Para esconder la información dentro de una imagen, existen varios dominios en los que los algoritmos esteganográficos pueden utilizar dominios DCT. De los tipos de imágenes existentes, el formato JPEG es el estándar más utilizado, este formato de imágenes puede tener un radio de compresión de 30:1 con mínima pérdida de calidad. Otra de las ventajas del estándar JPEG es que la compresión puede ser ajustada, siendo directamente proporcional el tamaño con la calidad de la imagen. La propuesta del trabajo de investigación es una doble compresión de la criptografía y la ocultación de información que mejore la seguridad. El mensaje es embebido y posteriormente se aplican técnicas de encriptación. El algoritmo de permutación requiere un par de números como clave para permutar el mensaje original. Luego de la etapa de encriptación el mensaje es embebido en la imagen JPEG. El receptor realizará el proceso inverso para poder obtener el mensaje original. 3. PROCESO SEGUIDO POR EL AUTOR PARA REALIZAR LA INVESTIGACIÓN media página A. Proceso de compresión de la imagen JPEG El estándar JPEG es uno de los más empleados para manejar imágenes en el formato RGB. El primer paso es convertir la imagen de RGB en luminancia/cromancia Y, Cb y Cr. Los canales cromatizados (Cb y Cr) son submuestrados con el rango igual a la mitad del rango del canal Y. Cada canal es dividido en bloques de 8x8. Los pixeles en los canales son cambiados en los rangos (0, 255) a (-128,127). Trunca los coeficientes de frecuencia, aplicando tablas de cuantización específicas (QTs). Los coeficientes más largos son colocados en la tabla de cuantización para un rango mayor de compresión, pero se reduce la calidad de la imagen. Existe software (como Matlab o photoshop) y diferentes modelos de cámaras que utilizan QTs con la misma calidad.

- 3. B. El principio del esquema para ocultar el mensaje Considerando los casos cuando los coeficientes c1 son cuantizados por una cantidad q1. Cada coeficiente de DCT es cuantizado por la correspondiente cantidad en QT y son redondeados al número más cercano. Estado de encriptación La siguiente imagen muestra el escenario propuesto. La imagen es embebida pasa a la etapa de encriptación en el que se aplica el algoritmo de automorfismo para permutar los pixeles y ocultar en mensaje. Luego de aplicar la operación modular ingresa a un patrón aleatorio. Estado para embeber al JPEG la imagen Cada pixel de la imagen oculta es embebida a una región específica de la imagen JPEG administrando los factores de calidad. Luego del proceso de embeber se guarda a imagen con la calidad más alta posible. Se escalan diferentes imágenes en la práctica para comprobar la diferencia entre a imagen original con la generada. 4. MÉTRICAS, INDICADORES O PARÁMETROS QUE EL AUTOR USA Y RESULTADO QUE OBTIENE. Una página o dos páginas Para la investigación realizada se utilizan los indicadores PSNR y CDR. PSNR(DB) se compara con diferentes valores de Q1 y Q2.

- 4. CDR(%) se compara con diferentes valores de Q1 y Q2. Se comparan los promedios de PSNR y CDR(%) con las diferencias entre Q1 y Q2. Luego de las pruebas realizadas con el esquema propuesto, se obtuvieron los siguientes resultados: Los resultados con imágenes usando el esquema propuesto de la (a) a la (d) se asocian con la imagen original de tamaño 1024x1024, la imagen secreta de tamaño 128x128, el mensaje secreto luego de la permutación y la imagen embebida luego del proceso de CDR (Correct Decoding Rate). Además la diferencia de la imagen, la diferencia de la imagen luego de un escalamiento de 25 veces, el patrón de embebido y el mensaje secreto luego de la decodificación. El esquema planteado ha demostrado una gran ventaja en claridad y alta practicidad, además que es una alternativa ya que no utiliza métodos tradicionales como LSB o dominios DCT. El esquema propuesto trabaja con el intercambio entre dos diferentes factores de calidad, combinándolo con procesos de encriptación para incrementar la seguridad. La fortaleza del esquema propuesto se basa en la fortaleza de la clave de encriptación y la técnica de embebido usando diferentes QTs agregando una capa protectora adicional para el mensaje

- 5. encriptado que es oculto en una imagen JPEG, y la simplicidad del proceso propuesto puede ser una alternativa para comunicaciones secretas. 5. OBSERVACIONES Y/O CRÍTICAS SUYAS AL ARTÍCULO (media página) Lo positivo: Este artículo científico me permite observar el proceso para realizar la investigación de mi tema de tesis, ya que abarca los temas generales del mismo. Permite comprender de mejor manera la aplicación de la teoría relacionada a la criptografía y esteganografía. Puedo utilizar la referencias del estado del arte que hace el autor ya que tiene estrecha relación al mi tema planteado. Al tomar como base este tipo de artículos científicos de calidad me permite orientar de mejor manera el tema de tesis, en función de las investigaciones previas realizadas y los resultados obtenidos. Permite valorar el aporte que hacen los autores al mejorar el conocimiento que existe en el mundo con fines de calidad. Lo negativo: La investigación planteada en este artículo científico tiene un alto nivel matemático y de conocimiento multimedia en la definición de los algoritmos utilizados para criptografía y esteganografía, lo cual es complejo de entender sin una mayor preparación en el área. El artículo científico incluye el aporte de los autores para posibles investigaciones futuras, lo que podría ser utilizado como referente.