Guía de supervivencia contra ataques web

•

0 recomendaciones•218 vistas

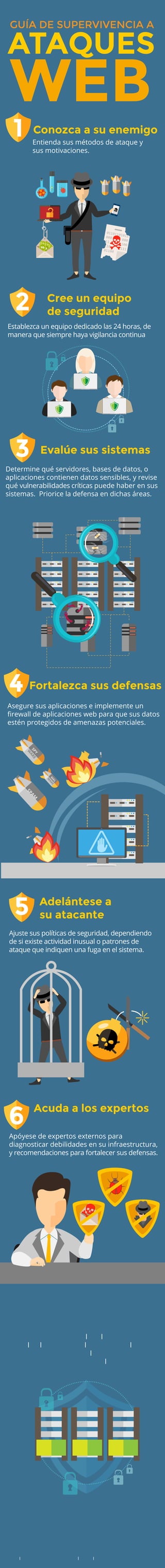

El documento proporciona una guía de 7 pasos para la supervivencia a ataques web: 1) Conozca a su enemigo entendiendo sus métodos de ataque y motivaciones, 2) Cree un equipo de seguridad las 24 horas, 3) Evalúe sus sistemas para identificar vulnerabilidades críticas, 4) Fortalezca sus defensas implementando un firewall y asegurando aplicaciones, 5) Adelántese a su atacante ajustando políticas de seguridad ante actividad inusual, 6) Acuda a expertos para diagnosticar debilidades y for

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

10 consejos de seguridad informática que debes saber

10 consejos de seguridad informática que debes saber

Similar a Guía de supervivencia contra ataques web

Similar a Guía de supervivencia contra ataques web (20)

Más de TEUNO

Más de TEUNO (20)

Principales amenazas en la seguridad de las empresas

Principales amenazas en la seguridad de las empresas

Tendencias claves en la revolución del Espacio de trabajo.

Tendencias claves en la revolución del Espacio de trabajo.

7 aspectos que mejoran la calidad de la Telepresencia y la Videoconferencia

7 aspectos que mejoran la calidad de la Telepresencia y la Videoconferencia

Último

Último (10)

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

Guía de supervivencia contra ataques web

- 1. Fuente: Imperva. “Web Attack Survival Guide Infographic”. imperva.com GUÍA DE SUPERVIVENCIA A ATAQUES WEB 1 2 Conozca a su enemigo Cree un equipo de seguridad 3 Evalúe sus sistemas 4 Fortalezca sus defensas 5 6 7 Adelántese a su atacante Acuda a los expertos Prepárese para una futura incidencia M AL W ARE SPAMSPY W ARE Entienda sus métodos de ataque y sus motivaciones. Establezca un equipo dedicado las 24 horas, de manera que siempre haya vigilancia continua Determine qué servidores, bases de datos, o aplicaciones contienen datos sensibles, y revise qué vulnerabilidades críticas puede haber en sus sistemas. Priorice la defensa en dichas áreas. Asegure sus aplicaciones e implemente un firewall de aplicaciones web para que sus datos estén protegidos de amenazas potenciales. Ajuste sus políticas de seguridad, dependiendo de si existe actividad inusual o patrones de ataque que indiquen una fuga en el sistema. Apóyese de expertos externos para diagnosticar debilidades en su infraestructura, y recomendaciones para fortalecer sus defensas. Tras un ciberataque, evalúe el daño a datos sensibles, latencia de aplicaciones y velocidad de red, así como también la efectividad de sus defensas y adapte sus protocolos de seguridad con esta nueva información.