Arbol Tarea Final

•Descargar como ODT, PDF•

0 recomendaciones•167 vistas

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

Destacado

Destacado (19)

Traction Software Showcases New Collaboration Capabilities

Traction Software Showcases New Collaboration Capabilities

#Slearnd - 11 principles startup businesses should know

#Slearnd - 11 principles startup businesses should know

Enterprise 2.0 and the Context of Work | Carmen Medina, TUG 2009 Keynote

Enterprise 2.0 and the Context of Work | Carmen Medina, TUG 2009 Keynote

The Future of Education is Flexible learning redesigned edredesign

The Future of Education is Flexible learning redesigned edredesign

Similar a Arbol Tarea Final

Similar a Arbol Tarea Final (20)

Último

Último (20)

Comparativo DS 024-2016-EM vs DS 023-2017-EM - 21.08.17 (1).pdf

Comparativo DS 024-2016-EM vs DS 023-2017-EM - 21.08.17 (1).pdf

Presentacion encuentra tu creatividad papel azul.pdf

Presentacion encuentra tu creatividad papel azul.pdf

Las sociedades anónimas en el Perú , de acuerdo a la Ley general de sociedades

Las sociedades anónimas en el Perú , de acuerdo a la Ley general de sociedades

INTERESES Y MULTAS DEL IMPUESTO A LA RENTA POWER POINT.pptx

INTERESES Y MULTAS DEL IMPUESTO A LA RENTA POWER POINT.pptx

Sostenibilidad y continuidad huamcoli robin-cristian.pptx

Sostenibilidad y continuidad huamcoli robin-cristian.pptx

Maria_diaz.pptx mapa conceptual gerencia industral

Maria_diaz.pptx mapa conceptual gerencia industral

S05_s2+Prueba+d.pdfsfeaefadwwwwwwwwwwwwwwwwwwwwwwwwww

S05_s2+Prueba+d.pdfsfeaefadwwwwwwwwwwwwwwwwwwwwwwwwww

Arbol Tarea Final

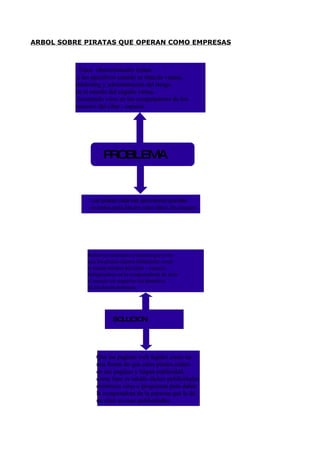

- 1. ARBOL SOBRE PIRATAS QUE OPERAN COMO EMPRESAS Estos cibercriminales imitan a los ejecutivos cuando se trata de ventas, márketing y administración del riesgo en el mundo del engaño virtua, incertando virus en las computadores de los usuarios del ciber - espacio PROBLEMA Los piratas cada vez aprovechan grandes eventos para lanzar estos tipos de ataques Podría ser creando un sistema que evite que los piratas operen libremente como si fuesen dueños del ciber – espacio. Infrigiendose en la computadoras de todo el mundo sin respectar los derechos de las demás personas. SOLUCION Que las paginas web legales creen un una forma de que estos piratas entren en sus paginas y hagan publicidad, como bien es sabido dichas publicidades contienen virus o programas para dañar la computadora de la parsona que le dé un click en esas publicidades