Ceh egitim

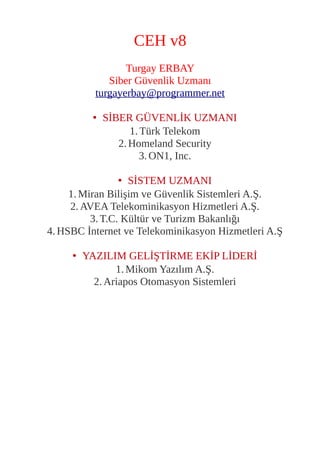

- 1. CEH v8 Turgay ERBAY Siber Güvenlik Uzmanı turgayerbay@programmer.net • SİBER GÜVENLİK UZMANI 1.Türk Telekom 2.Homeland Security 3.ON1, Inc. • SİSTEM UZMANI 1.Miran Bilişim ve Güvenlik Sistemleri A.Ş. 2.AVEA Telekominikasyon Hizmetleri A.Ş. 3.T.C. Kültür ve Turizm Bakanlığı 4.HSBC İnternet ve Telekominikasyon Hizmetleri A.Ş • YAZILIM GELİŞTİRME EKİP LİDERİ 1.Mikom Yazılım A.Ş. 2.Ariapos Otomasyon Sistemleri

- 2. EĞİTİMLERİMİZ ➢ Ağ ve Güvenlik Yöneticileri için Linux Eğitimi Ağ/güvenlik departmanı çalışanlarının Linux/UNIX sistemleri gerçek hayatta pratik olarak kullanmalarına yardımcı olma amaçlı uygulamalı eğitimdir. ➢ Uygulamalı Ağ Güvenliği Eğitimi Günümüz iletişim/internet dünyasının temellerini oluşturan TCP/IP protokol ailesinde bulunan tasarımsal güvenlik zaafiyetlerinin uygulamalı olarak işlendiği workshop tarzı bir eğitimdir. ➢ İleri Seviye Ağ Güvenliği Eğitimi Bilişim güvenliğinin en önemli bileşeni olan ağ güvenliği konusunda ürün bağımsız saldırı yöntemleri, savunma sistemleri ve bunların yetersizliği konularını uygulamalı olarak işlendiği workshop tadında bir eğitimdir. ➢ Snort IPS(Intrusion Prevention System) Eğitimi Açık kaynak kodlu Saldırı Tespit ve Engelleme Sistemi Snort’un kurumsal iş ortamlarında etkin kullanılabilmesi için gerekli bileşenlerin uygulamalı olarak işlendiği eğitimdir. ➢ DNS Güvenliği Eğitimi Internetin en önemli protokollerinden olan DNS(Domain Name Service) çalışma mantığı ve güvenlik zaafiyetlerini inceleyen, daha güvenli bir DNS hizmeti için yapılmasıı gerekenlerin uygulamalı olarak işlendiği eğitimdir. ➢ PfSense Güvenlik Duvarı Eğitimi Açık kod UTM(bütünleşik güvenlik sistemi) pfSense’in kurumsal iş ortamları için etkin kullanımını amaçlayan uygulamalı eğitimdir. ➢ Sertifikalı/Lisanslı Pentest Uzmanlığı Eğitimi Güncel penetration test (sızma testleri) araç ve yöntemlerinin %100 uygulamalı olarak işlendiği eğitimdir. Eğitim, ECSA/LPT ve CPT ile paralel işlenmektedir.

- 3. ➢ Beyaz Şapkalı Hacker(C.E.H) Eğitimi Beyaz Şapkalı Hacker(Certified Ethical Hacker) yetiştirme amaçlı bir eğitimdir. Diğer CEH tarzı eğitimlerden en önemli farkı Türkçe içerikli ve uygulamalı olmasıdır. ➢ Mobil Uygulama Güvenlik Denetimi Eğitimi Mobil uygulamalara yönelik güncel saldırı yöntemlerinin ve güvenlik zafiyetlerinin denetimini içeren eğitim. ➢ Network Güvenlik Testleri Eğitimi Ağ güvenliğine yönelik güncel saldırı yöntem ve çeşitlerinin uygulamalı olarak işlendiği eğitimdir. ➢ Kablosuz Ağ Güvenlik Testleri Eğitimi Kablosuz ağlara yönelik güncel saldırı çeşit ve yöntemlerinin uygulamalı olarak işlendiği eğitimdir. ➢ Metasploit Framework Güvenlik Testi Eğitimi Exploit Geliştirme Çatıları arasında popüler olan ve başarılı sızma deneyimleri sonrası sistemlerde ek işlemler yapmak için bir çok araç barındıran metasploit exploit frameworkünün pentest çalışmalarında ve kurumsal ortamlarda etkin kullanımı amaçlı uygulamalı eğitimdir . ➢ Sızma Test Uzmanları için Scripting(Pratik Programlama) Eğitimi Scripting For Pentester (Sızma Test Uzmanları için Pratik Programlama Eğitimi) sızma testleri konusunda uzmanlaşmak isteyen güvenlik uzmanlarına yönelik standart yazılımlara bağımlı kalmadan ihtiyaca yönelik betiklerin, yazılımların geliştirilebilmesini amaçlayan bir eğitimdir. ➢ Siber Güvenlik Uzmanı Eğitimi Bu eğitimle katılımcılar siber dünyanın sınırlarını tanıyarak gerçekleştirilebilecek saldırı tiplerini ve korunma yöntemlerini teorik ve pratik yönleriyle öğreneceklerdir. Eğitim sonunda her bir katılımcı siber dünyadaki suç türlerini, siber savaş, siber suç, siber istihbarat toplama yöntemlerini, siber terorizm ve siber casusluk konularında uzmanlaşacaktır. ➢ Kurumsal Ağlarda Malware(Zararlı Yazılım) Analizi Eğitimi Malware Analiz eğitimin temel amacı kurumsal ağ ortamlarında sık rastlanılan ve klasik güvenlik yazılımları(Antivirüs, HIPS vb) tarafından farkedilemeyen zararlı yazılımların analiz edilmesi, etki ve aktivitelerinin belirlenmesi ve sistemden kaldırılması için gerekli çalışmaların yapılmasını

- 4. amaçlamaktadır. ➢ Exploit Geliştirme Eğitimi Sistemlere sızmak için geliştirilen exploitlerin temel mantığını anlatan ve uygulamalı olarak exploit yazılımını gösteren eğitimdir. ➢ DDOS Saldırıları ve Korunma Yolları Eğitimi Web uygulamalarına yönelik güncel saldırı çeşit ve yöntemlerinin uygulamalı olarak işlendiği eğitimdir. ➢ Açık Kod Güvenlik Sistemleri Eğitimi Açık kod güvenlik yazılımları kullanarak orta ve büyük ölçekli ağların güvenliğini sağlamayı öğreten eğitim. ➢ İleri Seviye Network Pentest Eğitimi Beyaz Şapkalı Hacker ve Network pentest eğitimlerinde işlenen konuların hazırlanmış gerçek ortamlarda “Capture The Flag” tarzı senaryolarla işlendiği eğitimdir. Bootcamp tarzında bir eğitim olup %100 uygulamalıdır. ➢ Firewall/IPS Güvenlik Testleri Eğitimi OpenBSD işletim sistemi ve işletim sistemi ile birlikte gelen Packet Filter(PF) Güvenlik duvarı yazılımının etkin şekilde kullanımının öğretildiği eğitimdir. ➢ Network Forensics Eğitimi Günümüz teknoloji dünyasının en önemli bileşeni sayılabilecek bilgisayar ve iletişim ağlarının suç odakları tarafından siber suçlarda kullanımı ve güvenlik uzmanlarının bu tip ortamlarda nasıl delil toplayacağının uygulamalı olarak işlendiği eğitimdir. ➢ Advanced Citrix Netscaler Web Application Firewall & DDOS Eğitimi Web Application Firewall ve DDoS engelleme konusunda Pazar lideri olan Citrix Netscaler Web Application Firewall ürününün güncel web güvenlik açıklıkları ve DDoS saldırılarına karşı etkin şekilde kullanımı ve gelişmiş ayarlarını anlatan eğitimdir. ➢ Güvenlik Sistemleri Test ve Atlatma Teknikleri Eğitimi Siber güvenliğin sağlanmasında en güvenli yol katmanlı güvenlik mimarisinin uygulanması ve bu mimariye göre her katmanda ilgili çözümlerin tercih edilmesidir. Günümüz internet dünyasında genellikle güvenlik kelimesi çözüm odaklı değil ürün odaklı olarak algılanmaktadır. ➢ LASG(Linux Ağ Ve Sistem Güvenliği Eğitimi) Kurumsal iş ortamlarında kullanılan Linux sistemlerin güvenliğine hem sistem yönetimi hem de hacker bakış açısıyla yaklaşarak olası güvenlik risklerinin ortadan kaldırmayı amaçlayan ve öğreten eğitimdir.

- 5. ➢ Oracle Veritabanı Güvenliği Eğitimi Kurumsal şirketlerin en kritik bileşenlerinden biri olan Oracle veritabanı sistemine denetçi ve hacker bakış açısıyla yaklaşarak olası güvenlik zaafiyetlerinin ortaya çıkarılması ve güvenlik zaafiyetlerinin nasıl giderileceğini anlatan eğitimdir. ➢ Log Yönetimi ve Analizi Eğitimi Şirketlerin bilgi güvenliğinde önemli bir yeri olan log yonetimi ve analizi konularının ürün bağımsız , uygulamalı olarak anlatıldığı eğitimdir. ➢ Siber Suçlar ve Analiz Yöntemleri Eğitimi Gerçek hayattan alınmış örneklerle siber suçların motivasyonu, siber saldırı tekniklerini göstermek ve bunlara karşı gerçekleştirilen klasik adli bilişim analiz tekniklerinin yetersizliğinin uygulamalı olarak anlatıldığı eğitimdir. ➢ Bankalara Özel BDDK Kapsamlı Sızma Testi Eğitimi Bankacılık Düzenleme ve Denetleme Kurulu tarafından bilgi sistemlerine yönelik olarak siber ortamda gerçekleştirilebilecek saldırı türlerinin de hızlı bir değişim ve gelişim göstermesi nedeniyle 27.01.2011 tarih ve 4022 sayılı BDDK Kararı ile Tebliğ’in söz konusu 7 nci maddesinin üçüncü fıkrasının (ç) bendinde yer alan hüküm ile sızma testlerinin düzenli aralıklarla yapılması zorunlu kılınmıştır. Genelgede yer alan sızma testi çalışmalarının sonuçlarının kontrolü teftiş ekiplerine yüklenmiştir. ➔ CISSP Sertifikası Hazırlık Eğitimi Bilgi güvenliği sektörünün en önemli sertifikalarından biri olan CISSP sertifikasyonu için gerekli konuların Türkçe anlatıldığı eğitimdir. ➔ ISO 27001 Bilgi Güvenliği Yönetimi Eğitimi BGA-ISO27001 , bilgi güvenliği yönetimi sistemi gereksinimlerini tanımlayan ve uluslararası bir standart olan ISO/IEC 27001 standartının firmalarda nasıl kurulacağı, işletileceği ve iyileştirileceği ilgili bilgi veren eğitimdir. ➔ Computer Hacking Forensic Investigator (CHFI) Eğitimi İşletim sistemlerinde ve bilgisayar ağlarında adli bilişim çalışmalarını içeren sertifika eğitimidir.Hacking sonrası delil toplama, veri bütünlüğünü denetleme ve sızma girişimlerini aydınlatma tekniklerini uygulamalı olarak içerir. Adli bilişim uzmanı yetiştirmeyi hedefleyen bu eğitim ile bilgisayar olaylarına müdahale ve delil toplama çalışmaları uygulamalı olarak yapılır. ➔ Ec-Council Certified Secure Programmer (ECSP) Eğitimi Ec-Council tarafından geliştirilmiş Güvenli Kod Geliştirme uzmanı eğitim programı. ➔ Certified Wireless Security Professional (CWSP) Eğitimi Sertifikalı Kablosuz Ağ Güvenlik Uzmanı yetiştirme amaçlı sertifika programıdır.

- 6. ✔ *Advanced Penetration Testing (CAST 611) Advanced Penetration Testing training provides penetration testers the training needed to perform advanced pen testing against known or unknown applications, services, and network systems which are patched and hardened with both Network and Host-based Intrusion Detection/Preventions systems (IDS/IPS) in place. ✔ *Advanced Application Security (CAST 613) This three-day extremely specialized course delves into efficient and effective defensive code writing focused on thwarting-off attackers by applying carefully selected techniques essential to case hardening your application from within. ✔ *Advanced Network Defense (CAST 614) With this course you can be among the few who transcend the old idea of the hacker having all the fun, take pride being the defender, form an offensive mindset to skillfully orchestrate robust and solid defenses and reinvent popular belief by beating the hacker at his own game. ✔ *Hacking “Secure” Encryption and Countermeasures (CAST 615) This in-depth analysis delves into how Cryptography has become key to modern security especially in areas using SSL for securing bank transactions, encryption for e-commerce purchases or hard drive encryption just to mention a few. ✔ *Advanced Metasploit Decoded (CAST 617) Do you find CEH relatively simple and are looking to master the hands on aspects of penetration testing? NOT: *simgesi içeren eğitimler ingilizcedir. Sertifikasyon eğitimlerinde uygulama yoktur. Eğitimler kişiye özel verilmektedir. İLETİŞİM: turgayerbay@programmer.net 0543 946 99 87