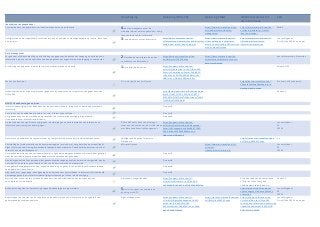

Nen7510 mapping

- 1. Omschrijving Oplossing Office 365 Oplossing EM&S Additioneel product of extra informatie SKU Identiteit en toegangsbeheer Centraal beheer van gebruikers, verificatiemechanismen en autorisatie 4 Identity management om de medewerkers of externe gebruikers veilig toegang te geven tot informatie https://www.microsoft.com/en- us/cloud-platform/identity- management https://www.microsoft.com/en- us/cloud-platform/microsoft- identity-manager EM&S Configureren en de mogelijkheid tot afschermen van het delen van data gebaseerd op locatie, data type en domains. 3 Conditional access tot informatie https://docs.microsoft.com/nl- nl/azure/active-directory/active-directory- conditional-access-device-policies https://docs.microsoft.com/nl- nl/intune/deploy-use/restrict- access-to-email-and-o365-services- with-microsoft-intune https://www.microsoft.com/nl- nl/cloud-platform/azure- information-protection Los verkrijgbaar Zit in Office 365 E3 en hoger Data management Zorgen voor efficiënte indeling en etikettering van gegevens, beperken van toegang en het delen van informatie op basis van de specifieke soorten gegevens om ongeautoriseerde toegang te voorkomen 2 Classificatie van informatie en het voorkomen van datalekken https://msdn.microsoft.com/en- us/library/mt718319.aspx https://docs.microsoft.com/en- us/azure/security/azure-security- data-classification Azure Information Protection Archivering van gegevens die meerdere jaren moeten worden bewaard 1 Data retention policies https://support.office.com/en- us/article/Retention-in-the-Office-365- Security-Compliance-Center-2a0fc432- f18c-45aa-a539-30ab035c608c?ui=en- US&rs=en-US&ad=US&fromAR=1 Minimaal E3 Maken van Back-ups Dit is niet gelijk aan archiveren https://docs.microsoft.com/nl- nl/azure/backup/backup-azure- backup-cloud-as-tape Via Azure of derde partij Integriteitscontroles uitvoeren wanneer gegevens bij exporteren en importeren van gegevens naar Office 365 http://download.microsoft.com/downloa d/A/0/7/A07FF75D-1FDC-4642-897F- 9F390978E759/Data%20Resiliency%20in %20Office%20365.pdf Vanaf E1 NEN 7510 aanbevelingen en eisen Informatiebeveiliging is het behouden van de vertrouwelijkheid, integriteit en beschikbaarheid van informatie. Zie punt 3 Te zorgen voor de middelen die nodig zijn voor informatiebeveiliging; Zie punt 4 Het goedkeuren van de methoden en processen voor informatiebeveiliging, bijvoorbeeld risicobeoordeling, informatieclassificatie; Zie punt 2 De identificatie van significante wijzigingen in bedreigingen en het blootstellen van informatie en informatievoorziening aan bedreigingen; Office 365 heeft basis voorzieningen maar aan te bevelen om dit uit te breiden met Advanced Security Management https://support.office.com/en- us/article/Get-started-with-Advanced- Security-Management-d9ee4d67-f2b3- 42b4-9c9e-c4529904990a?ui=en- US&rs=en-US&ad=US Los verkrijbaar E5 SPE E5 Controle van hardware en programmatuur op compatibiliteit met andere systeemcomponenten; Configure and deploy Telemetry Dashboard https://technet.microsoft.com/en- us/library/jj853312.aspx n.a. Vaststelling en implementatie van beheersmaatregelen in relatie met het gebruik van persoonlijke of eigen informatievoorziening, bijvoorbeeld laptops, huiscomputers of ‘handheld’-apparatuur, voor het verwerken van bedrijfsgegevens. Microsoft Intune https://www.microsoft.com/nl- nl/server- cloud/products/microsoft- Los verkrijbaar E5 SPE E5 Verwachte looptijd van een vertrouwelijkheids- of geheimhoudingsovereenkomst, waaronder gevallen waar de vertrouwelijkheid mogelijk onbeperkt moet worden aangehouden; Zie punt 1 Hoe de organisatie of het personeel dat geautoriseerde toegang heeft kan worden vastgesteld, hoe de autorisatie kan worden geverifieerd en hoe vaak dit moet worden herbevestigd Zie punt 4 Goedgekeurde toegangsmethoden, evenals beheersing en gebruik van unieke identificatiemethoden zoals gebruikersidentificatie Zie punt 4 Afspraken over rapportage, kennisgeving en onderzoek naar onjuistheden in informatie (bijvoorbeeld persoonsgegevens), van informatiebeveiligingsincidenten en lekken in de beveiliging Zie punt 2 Het recht om elke activiteit verband houdend met de bedrijfsmiddelen van de organisatie te controleren of te blokkeren e-discovery mogelijkheden https://support.office.com/nl- nl/article/eDiscovery-in-Office-365- 143b3ab8-8cb0-4036-a5fc-6536d837bfce Dit is een taak van de compliance officier en moet zeer goed vastgelegd worden in een z.g. Vanaf E3 Beheersmaatregelen ter bescherming tegen kwaadaardige programmatuur 5 Anti virus, spam, ransomware en phishing met ATP https://products.office.com/nl- nl/exchange/online-email-threat- protection Los verkrijgbaar E5 SPE E5 Beperkingen ten aanzien van het kopiëren en openbaar maken van informatie en het gebruik van geheimhoudingsovereenkomsten Right management https://support.office.com/nl- nl/article/Rights-Management-RMS- activeren-in-het-Office-365- beheercentrum-5b6d3ac7-b1ac-428e- b03e-50e882f85a6e https://technet.microsoft.com/en- us/library/dn569291.aspx https://support.office.com/en- us/article/Plan-for-Office-365- security-and-information-protection- capabilities-3d4ac4a1-3920-4ff9- 918f-011f3ce60408 Los verkrijgbaar Zit in Office 365 E3 en hoger

- 2. Informatie behoort te worden geclassificeerd met betrekking tot de waarde, wettelijke eisen, gevoeligheid en onmisbaarheid voor de organisatie. Zie punt 2 De toegangsrechten van alle werknemers, ingehuurd personeel en externe gebruikers tot informatie en IT-voorzieningen behoren te worden ingetrokken bij beëindiging van het dienstverband, het contract of de overeenkomst, of behoort na wijziging te worden aangepast. Zie punt 4 Controle en logging behoren tot de belangrijkste maatregelen ter beveiliging van patiëntgegevens. Deze waarborgen voor de patiënten, die hun gegevens toevertrouwen aan elektronische informatiesystemen voor het verwerken van patiëntgegevens, dat daarover verantwoording kan worden afgelegd en stimuleren de gebruikers van die systemen zich te houden aan de regels voor het juiste gebruik. Effectieve controle en logging kunnen misbruik van zorginformatiesystemen of patiëntinformatie helpen ontdekken en maken het mogelijk op te treden tegen gebruikers die misbruik maken van hun bevoegdheden. e-Discovery mogelijkheden https://support.office.com/nl- nl/article/Office-365-gebruiken-om-te- voldoen-aan-juridische-vereisten- toepasselijke-regelgeving-en- nalevingsvereisten-van-de-organisatie- ce773cec-2151-4d06-9a4e- 2818613bd7e0?ui=nl-NL&rs=nl- Vanaf E3 Advanced e-Discovery E5 Er behoren maatregelen te worden getroffen voor detectie, preventie en herstel om te beschermen tegen virussen en andere kwaadaardige programmatuur en er behoren geschikte maatregelen te worden getroffen om het risicobewustzijn van de gebruikers te vergroten. Zie punt 5 Netwerken behoren adequaat te worden beheerd en beheerst om ze te beschermen tegen bedreigingen en om beveiliging te handhaven voor de systemen en toepassingen die gebruikmaken van het netwerk, waaronder informatie die wordt getransporteerd Office 365 heeft basis voorzieningen maar aan te bevelen om dit uit te breiden met Advanced Security Management https://support.office.com/en- us/article/Get-started-with-Advanced- Security-Management-d9ee4d67-f2b3- 42b4-9c9e-c4529904990a?ui=en- US&rs=en-US&ad=US Los verkrijbaar E5 SPE E5 Personeel erop attenderen zorgvuldig om te gaan met demografische gegevens, zoals e-mailadressen of andere persoonlijke informatie en deze nergens achter te laten om het verzamelen voor ongeoorloofd gebruik te vermijden Dit is "af te dwingen" met Data loss prevention Zie punt 1 Vanaf E3 Eventueel vereiste bijzondere beheersmaatregelen om gevoelige gegevens te beschermen, zoals cryptografische sleutels Opslaan van encryptionkey's https://docs.microsoft.com/nl- nl/information-protection/plan- design/byok-price-restrictions Binnen Azure kan je zelf je encryptionkeys opslaan Media die informatie bevatten, behoren te worden beschermd tegen onbevoegde toegang, misbruik of corrumperen tijdens transport buiten de fysieke begrenzing van de organisatie. Zie punt 3 Informatie die een rol speelt bij elektronische berichtuitwisseling behoort op geschikte wijze te worden beschermd Beveiligen van email verkeer en chat https://products.office.com/nl- nl/exchange/office-365-message- Vanaf E1 Beschermen van berichten tegen toegang door onbevoegden, wijziging of weigeren van dienst Zie punt 4 Waarborgen van correcte adressering en transport van het bericht via dmarc en s/mime https://blogs.office.com/2015/01/20/enh anced-email-protection-dkim-dmarc- office-365/ Vanaf E1 Wettelijke overwegingen, bijvoorbeeld eisen te stellen aan elektronische handtekeningen via een derde partij zoals Docusign of iWriter https://support.office.com/en- us/article/Add-or-remove-a-digital- signature-in-Office-files-70d26dc9- be10-46f1-8efa-719c8b3f1a2d Extra software/services van derden Zwaardere authenticatieniveaus voor het beheren van de toegang vanuit openbare netwerken Dit is het beste in te regelen met Office 365 en Azure Multi Factor authentication https://support.office.com/nl- nl/article/Meervoudige-verificatie-voor- Office-365-gebruikers-instellen-8f0454b2- f51a-4d9c-bcde-2c48e41621c6 https://azure.microsoft.com/nl- nl/services/multi-factor- authentication/ Basic MFA voorziening in Office 365 Los verkrijgbaar EM&S E5 SPE E5 Verzend e-mail met patiëntinformatie tussen zorgverleners altijd met encryptie via dmarc en s/mime https://blogs.office.com/2015/01/20/enh anced-email-protection-dkim-dmarc- office-365/ Vanaf E1 Er behoren audit-logbestanden te worden aangemaakt waarin activiteiten van gebruikers, uitzonderingen en informatiebeveiligingsgebeurtenissen worden vastgelegd. Deze logbestanden behoren gedurende een overeengekomen periode te worden bewaard, ten behoeve van toekomstig onderzoek en toegangscontrole Moet aangezet worden https://support.office.com/en- us/article/Search-the-audit-log-in-the- Office-365-Security-Compliance-Center- 0d4d0f35-390b-4518-800e-0c7ec95e946c Dit is een taak van de compliance officier en moet zeer goed vastgelegd worden in een z.g. governancemodel Vanaf E3 Logfaciliteiten en informatie in logbestanden behoren te worden beschermd tegen inbreuk en onbevoegde toegang Is op diverse admin nivo's in te regelen https://support.office.com/en- us/article/Configure-supervisory-review- policies-for-your-organization-d14ae7c3- fcb0-4a03-967b-cbed861bb086 Onmiddellijk intrekken of blokkeren van toegangsrechten van gebruikers die van functie of rol zijn veranderd of de organisatie hebben verlaten; Zie punt 4 Er behoren geschikte authenticatiemethoden te worden gebruikt om toegang van gebruikers op afstand te beheersen Zie punt 4

- 3. Wachtwoordwijzigingen af te dwingen Een verloopbeleid instellen voor uw wachtwoord https://support.office.com/nl- nl/article/Een-verloopbeleid-instellen- voor-uw-wachtwoord-0f54736f-eb22- 414c-8273-498a0918678f?ui=nl-NL&rs=nl- NL&ad=NL&fromAR=1 https://docs.microsoft.com/nl- nl/azure/active-directory/active- directory-passwords-policy Azure AD De keuze van wachtwoorden van hoge kwaliteit af te dwingen Via de Azure AD icm Office 365 https://docs.microsoft.com/nl- nl/azure/active-directory/active- directory-passwords-policy Azure AD Er behoort formeel beleid te zijn vastgesteld en er behoren geschikte beveiligingsmaatregelen te zijn getroffen ter bescherming tegen risico's van het gebruik van draagbare computers en communicatiefaciliteiten Security in Office 365 https://www.microsoft.com/en- us/download/details.aspx?id=26552 Toegang tot apparatuur in particulier eigendom (om de beveiliging van de machine te controleren of tijdens een onderzoek), die op grond van wetgeving kan worden verhinderd Intune https://docs.microsoft.com/nl- nl/intune/deploy-use/protect-app-data- using-mobile-app-management-policies- Intune EM&S Er behoort te worden voorkomen dat informatielekken ontstaan DLP preventie Zie punt 2 Beveilig je Laptops met Bitlocker en Windows 10 Waar een vervolgprocedure tegen een persoon of organisatie na een informatiebeveiligingsincident juridische maatregelen omvat (civiel of strafrechtelijk), behoort bewijsmateriaal te worden verzameld, bewaard en gepresenteerd overeenkomstig de voorschriften voor bewijs die voor het relevante rechtsgebied zijn vastgelegd e-discovery mogelijkheden https://support.office.com/nl- nl/article/eDiscovery-in-Office-365- 143b3ab8-8cb0-4036-a5fc-6536d837bfce Belangrijke registraties behoren te worden beschermd tegen verlies, vernietiging en vervalsing, overeenkomstig wettelijke en regelgevende eisen, contractuele verplichtingen en bedrijfsmatige eisen Legal Hold en Archiveren Zie Legal hold en e-Discovery De bescherming van gegevens en privacy behoort te worden bewerkstelligd overeenkomstig relevante wetgeving, voorschriften en indien van toepassing contractuele bepalingen Zie punt 2 Cryptografische beheersmaatregelen behoren overeenkomstig alle relevante overeenkomsten, wetten en voorschriften te worden gebruikt. Right management https://support.office.com/nl- nl/article/Rights-Management-RMS- activeren-in-het-Office-365- beheercentrum-5b6d3ac7-b1ac-428e- b03e-50e882f85a6e https://technet.microsoft.com/en- us/library/dn569291.aspx https://support.office.com/en- us/article/Plan-for-Office-365- security-and-information-protection- capabilities-3d4ac4a1-3920-4ff9- 918f-011f3ce60408 Los verkrijgbaar Zit in Office 365 E3 en hoger Toegang tot hulpmiddelen voor audits van informatiesystemen behoort te worden beschermd om mogelijk misbuik of compromittering te voorkomen. Verschillende nivo's voor toegang tot auditreports https://support.office.com/en- us/article/Assign-eDiscovery-permissions- in-the-Office-365-Security-Compliance- Center-5b9a067b-9d2e-4aa5-bb33- 99d8c0d0b5d7