Delitos informaticos (1)

•Descargar como DOCX, PDF•

0 recomendaciones•66 vistas

En este presente trabajo quiero mostrar los delitos informáticos

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Destacado

Destacado (20)

M&L webinar: Defining the market: trends for products and interactivity

M&L webinar: Defining the market: trends for products and interactivity

PREDICTION OF VIBRATIONS, CUTTING FORCE OF SINGLE POINT CUTTING TOOL BY USIN...

PREDICTION OF VIBRATIONS, CUTTING FORCE OF SINGLE POINT CUTTING TOOL BY USIN...

DESIGN AND EXECUTION OF A 3D PRINTER USING A PLA FILAMENT AS A NEW APPLICATIO...

DESIGN AND EXECUTION OF A 3D PRINTER USING A PLA FILAMENT AS A NEW APPLICATIO...

Similar a Delitos informaticos (1)

Similar a Delitos informaticos (1) (20)

Institución-educativa-josé cayetano-vásquez-daniel

Institución-educativa-josé cayetano-vásquez-daniel

Institución educativa josé_cayetano_vásquez daniel

Institución educativa josé_cayetano_vásquez daniel

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

Keibis Vargas - Aplicación de la ley contra delitos informáticos en el Sector...

LOS DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE...

LOS DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE...

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

Delitos informáticos-contemplados-en-la-ley-ecuatoriana

Delitos informáticos-contemplados-en-la-ley-ecuatoriana

Más de laurabolivar2502

Más de laurabolivar2502 (10)

Último

Último (11)

Avances tecnológicos del siglo XXI y ejemplos de estos

Avances tecnológicos del siglo XXI y ejemplos de estos

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

Resistencia extrema al cobre por un consorcio bacteriano conformado por Sulfo...

How to use Redis with MuleSoft. A quick start presentation.

How to use Redis with MuleSoft. A quick start presentation.

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

EL CICLO PRÁCTICO DE UN MOTOR DE CUATRO TIEMPOS.pptx

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

Refrigerador_Inverter_Samsung_Curso_y_Manual_de_Servicio_Español.pdf

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

PROYECTO FINAL. Tutorial para publicar en SlideShare.pptx

Delitos informaticos (1)

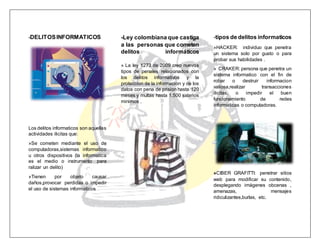

- 1. -DELITOSINFORMATICOS Los delitos informaticos son aquellas actividades ilicitas que: »Se cometen mediante el uso de computadoras,sistemas informatico u otros dispositivos (la informatica es el medio o instrumento para ralizar un delito) »Tienen por objeto causar daños,provocar perdidas o impedir el uso de sistemas informaticos -Ley colombiana que castiga a las personas que cometen delitos informáticos » La ley 1273 de 2009 creo nuevos tipos de penales relacionados con los delitos informativos y la proteccion de la informacion y de los datos con pena de prision hasta 120 meses y multas hasta 1.500 salarios minimos . -tipos de delitos informaticos »HACKER: individuo que penetra un sistema solo por gusto o para probar sus habilidades . » CRAKER: persona que penetra un sistema informatico con el fin de robar o destruir informacion valiosa,realizar transacciones ilicitas, o impedir el buen funcionamiento de redes informaticas o computadoras. »CIBER GRAFITTI: penetrar sitios web para modificar su contenido, desplegando imágenes obcenas , amenazas, mensajes ridiculizantes,burlas, etc.

- 2. » PHREAKING : penetrar ilicitamente sistemas telefonicos o de telecomunicaciones con el fin de obtener beneficios o causar perjuicios a terceros . »WAREZ: grupo de personas amantes de la pirateria de software. Su meta es violar codigos de seguridad o generar, obtener o compartir numeros de registro de programas de computador. »CIBER TERRORISMO: ®Aprovechamiento de las redes informaticas para obtener informacion, fomentar o cometer actos de terrorismo -Recomendaciones No compartir con otras personas la clave de seguridad para acceder a páginas webs para evitar que pueda ser suplantado por otra persona. No aceptar ni divulgar los sitios virtuales que promueven la autodestrucción, la xenofobia, la exclusión, la pornografía de menores, la trata de personas, la intolerancia o cualquier actividad al margen de la ley. Denunciar las páginas que cometan delitos informáticos. Tener cuidado con las personas que se conozcan por el ambiente tecnológico y no dar información personal. -.Aprender a reconocer las páginas seguras, para no caer en trampas. - No guardar contraseñas en computadores públicos para evitar las estafas y el robo de la identificación. -Cibergrafia http://es.slideshare.net/joelg omezmx/delitos-informticos- en-mxico-y-el- mundo?qid=7e57be0a-691a- 455e-aa64- a5bef58f422a&v=&b=&from_ search=1 http://paula- adelaida.blogspot.com.co/20 11/07/10-recomentaciones- para-prevenir-los.html https://es.wikipedia.org/wiki/ Delito_inform%C3%A1tico http://www.deltaasesores.co m/articulos/autores- invitados/otros/3576-ley-de- delitos-informaticos-en- colombia