Seguridad Informática

•Descargar como PPTX, PDF•

0 recomendaciones•271 vistas

Denunciar

Compartir

Denunciar

Compartir

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

Fundamentos de seguridad y tecnologías de seguridad

Fundamentos de seguridad y tecnologías de seguridad

Problemas de seguridad y posible solucion a los mismos

Problemas de seguridad y posible solucion a los mismos

Actividad 6. PROBLEMAS DE SEGURIDAD Y SUS SOLUCIONES

Actividad 6. PROBLEMAS DE SEGURIDAD Y SUS SOLUCIONES

Similar a Seguridad Informática

Similar a Seguridad Informática (20)

Seguridad informática software (Informacion sobre posibles fallas)

Seguridad informática software (Informacion sobre posibles fallas)

Último

Último (15)

trabajotecologiaisabella-240424003133-8f126965.pdf

trabajotecologiaisabella-240424003133-8f126965.pdf

Proyecto integrador. Las TIC en la sociedad S4.pptx

Proyecto integrador. Las TIC en la sociedad S4.pptx

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

POWER POINT YUCRAElabore una PRESENTACIÓN CORTA sobre el video película: La C...

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

Global Azure Lima 2024 - Integración de Datos con Microsoft Fabric

KELA Presentacion Costa Rica 2024 - evento Protégeles

KELA Presentacion Costa Rica 2024 - evento Protégeles

Presentación guía sencilla en Microsoft Excel.pptx

Presentación guía sencilla en Microsoft Excel.pptx

Seguridad Informática

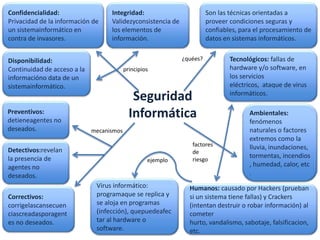

- 1. Son las técnicas orientadas a proveer condiciones seguras y confiables, para el procesamiento de datos en sistemas informáticos. Integridad: Validezyconsistencia de los elementos de información. Confidencialidad: Privacidad de la información de un sistemainformático en contra de invasores. Tecnológicos: fallas de hardware y/o software, en los servicios eléctricos, ataque de virus informáticos. Disponibilidad: Continuidad de acceso a la informacióno data de un sistemainformático. ¿quées? principios SeguridadInformática Preventivos: detieneagentes no deseados. Ambientales: fenómenos naturales o factores extremos como la lluvia, inundaciones, tormentas, incendios, humedad, calor, etc. mecanismos factores de riesgo Detectivos:revelan la presencia de agentes no deseados. ejemplo Virus informático: programaque se replica y se aloja en programas (infección), quepuedeafectar al hardware o software. Humanos: causado por Hackers (prueban si un sistema tiene fallas) y Crackers (intentan destruir o robar información) al cometer hurto, vandalismo, sabotaje, falsificacion, etc. Correctivos: corrigelascansecuenciascreadasporagentes no deseados.