내부자에 의한 정보유출 차단

•

1 recomendación•2,128 vistas

내부자에 의한 정보유출 위험에 대응하는 관리적 보안 기술로서의 서비스가상화 활용 사례

Denunciar

Compartir

Denunciar

Compartir

Descargar para leer sin conexión

Más contenido relacionado

La actualidad más candente

La actualidad más candente (20)

[법무법인 민후 | 김경환 변호사] 정보보호 관련 법령과 대응방안 (정보보호법,개인정보보호법) ![[법무법인 민후 | 김경환 변호사] 정보보호 관련 법령과 대응방안 (정보보호법,개인정보보호법)](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[법무법인 민후 | 김경환 변호사] 정보보호 관련 법령과 대응방안 (정보보호법,개인정보보호법)](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[법무법인 민후 | 김경환 변호사] 정보보호 관련 법령과 대응방안 (정보보호법,개인정보보호법)

[이찬우 강사] Study on isms-p integration issues and major defects(20181017)![[이찬우 강사] Study on isms-p integration issues and major defects(20181017)](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

![[이찬우 강사] Study on isms-p integration issues and major defects(20181017)](data:image/gif;base64,R0lGODlhAQABAIAAAAAAAP///yH5BAEAAAAALAAAAAABAAEAAAIBRAA7)

[이찬우 강사] Study on isms-p integration issues and major defects(20181017)

Similar a 내부자에 의한 정보유출 차단

Similar a 내부자에 의한 정보유출 차단 (20)

230922_개인정보의_안정성_확보조치_기준_신구대비표.pdf

230922_개인정보의_안정성_확보조치_기준_신구대비표.pdf

(121202) #fitalk trends in d forensics (nov, 2012)

(121202) #fitalk trends in d forensics (nov, 2012)

(121202) #fitalk trends in d forensics (nov, 2012)

(121202) #fitalk trends in d forensics (nov, 2012)

(130622) #fitalk trend of personal information protection

(130622) #fitalk trend of personal information protection

Más de Eugene Chung

Más de Eugene Chung (8)

Último

Último (6)

Continual Active Learning for Efficient Adaptation of Machine LearningModels ...

Continual Active Learning for Efficient Adaptation of Machine LearningModels ...

MOODv2 : Masked Image Modeling for Out-of-Distribution Detection

MOODv2 : Masked Image Modeling for Out-of-Distribution Detection

A future that integrates LLMs and LAMs (Symposium)

A future that integrates LLMs and LAMs (Symposium)

내부자에 의한 정보유출 차단

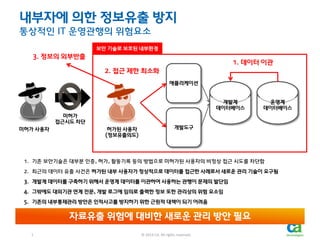

- 1. 내부자에 의한 정보유출 방지 통상적인 IT 운영관행의 위험요소 보안 기술로 보호된 내부환경 3. 정보의 외부반출 1. 데이터 이관 2. 접근 제한 최소화 애플리케이션 개발계 데이터베이스 운영계 데이터베이스 미허가 접근시도 차단 미허가 사용자 허가된 사용자 (정보유출의도) 개발도구 1. 기존 보안기술은 대부분 인증, 허가, 활동기록 등의 방법으로 미허가된 사용자의 비정상 접근 시도를 차단함 2. 최근의 데이터 유출 사건은 허가된 내부 사용자가 정상적으로 데이터를 접근한 사례로서 새로운 관리 기술이 요구됨 3. 개발계 데이터를 구축하기 위해서 운영계 데이터를 이관하여 사용하는 관행이 문제의 발단임 4. 그밖에도 대외기관 연계 젂문, 개발 로그에 임의로 출력한 정보 또한 관리상의 위험 요소임 5. 기존의 내부통제관리 방안은 인적사고를 방지하기 위한 근원적 대책이 되기 어려움 자료유출 위험에 대비한 새로운 관리 방안 필요 1 © 2013 CA. All rights reserved. 1 © 2013 CA. All rights reserved.

- 2. 내부자에 의한 정보유출 방지 서비스가상화 기술을 활용한 유출 방지 서비스가상화란 ? 원격 서비스, 실행 중인 객체, 데이터베이스 연결 등을 가상화하여 대체 하므로서, 개발-테스트 중의 가용성 문제를 해결하여 업무생산성을 증진하고, 잠재된 결함을 조기 발견하여 프로젝트/서비스 위험을 경감하며, 인프라 투자 젃감에 기여함 1. 민감한 정보를 변환하여 제공함 – 단순변환, 스크램블, 암호화, 마스킹 애플리케이션 2. 테스트 데이터를 임시 저장 (휘발성 데이터) 3. 입력 정보, 송-수신 젂문, 로그 데이터 개발-운영 활동 4. 서비스 접근 이력 통계 및 감사 개발도구 허가된 사용자 (정보유출의도) 가상화서비스 개발계 데이터베이스 다양한 아키텍쳐에 적용하기 위해서는 서비스 단위의 가상화를 포함, JDBC드라이버 가상화, Java 가상화 등 다양한 기술 요소를 활용하여 구조적인 접근 필요 기존 보안/관리 방안을 보완하여 서비스 가상화환경 도입 필요 2 © 2013 CA. All rights reserved. 2 © 2013 CA. All rights reserved.

- 3. 내부자에 의한 정보유출 방지 테스트 데이터관리 제품과 상호보완적 작용 데이터베이스, 메인프레임, ERP 등에 산재된 민감한 정보를 변환하여 제공함 데이터 백엔드 개발/테스트중인 애플리케이션 가상화서비스의 데이터 백엔드로 개발자 활용됨 테스트데이터 웨어하우스 보안상 민감한 정보는 특정 데이터베이스 뿐 아니라 메인프레임, ERP 등 연계된 여러 시스템 등에 산재되어 있음. 서비스 가상화와 테스트 데이터 관리 제품을 함께 적용하는 것이 최적의 솔루션임 3 © 2013 CA. All rights reserved. 3 © 2013 CA. All rights reserved.