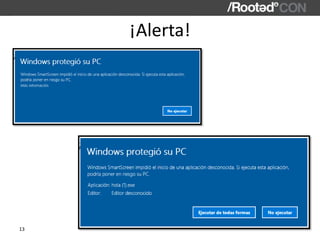

La charla de Ramón Pinuaga aborda el mecanismo de firma de código Authenticode de Microsoft, su propósito de verificar la autenticidad de software y sus vulnerabilidades. Se discuten técnicas que los atacantes pueden usar para manipular archivos ejecutables firmados y burlarse de las protecciones, así como el uso de certificaciones maliciosas. Aunque Authenticode ofrece beneficios en seguridad, sus debilidades lo convierten en un objetivo para exploitadores.