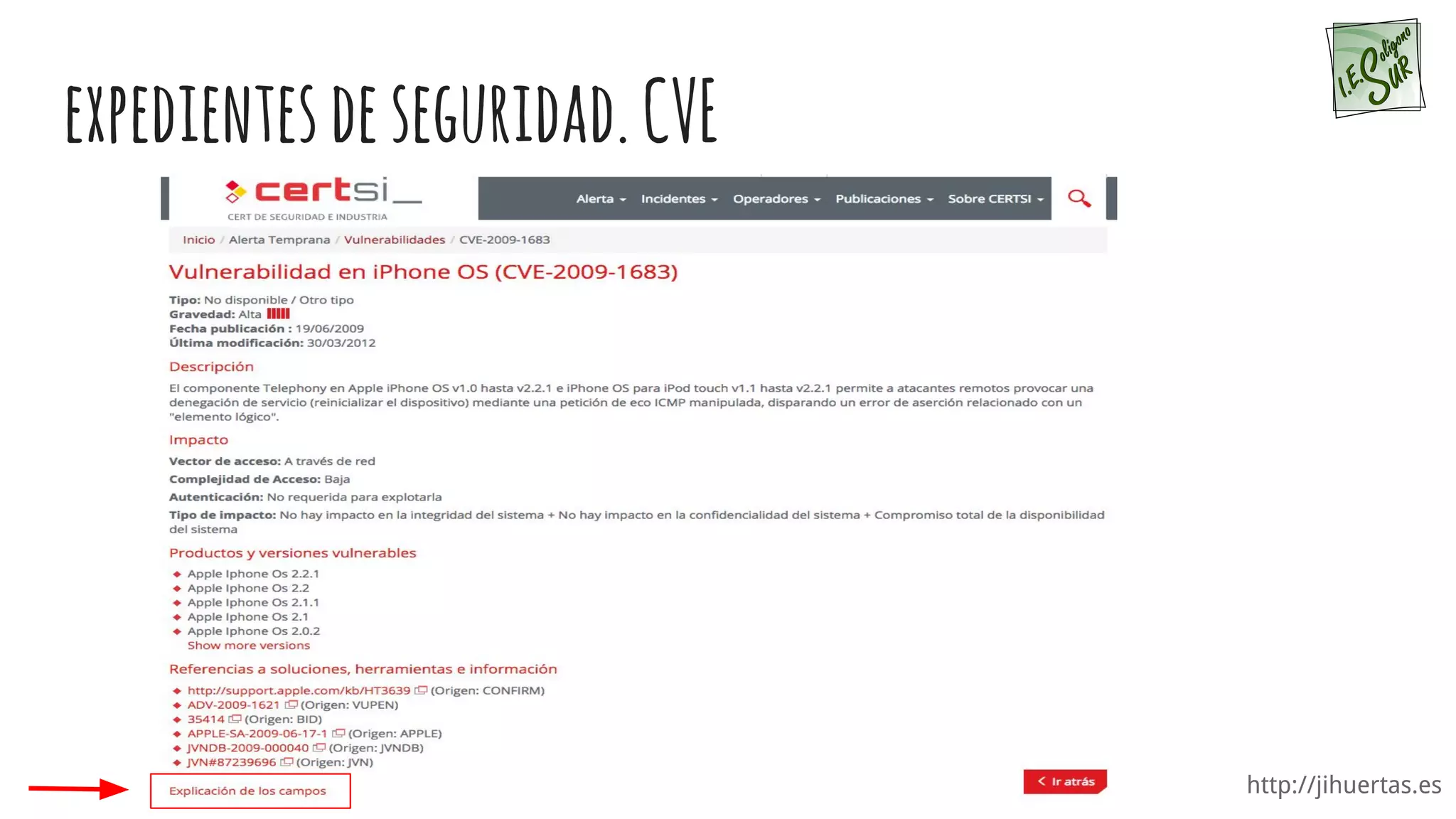

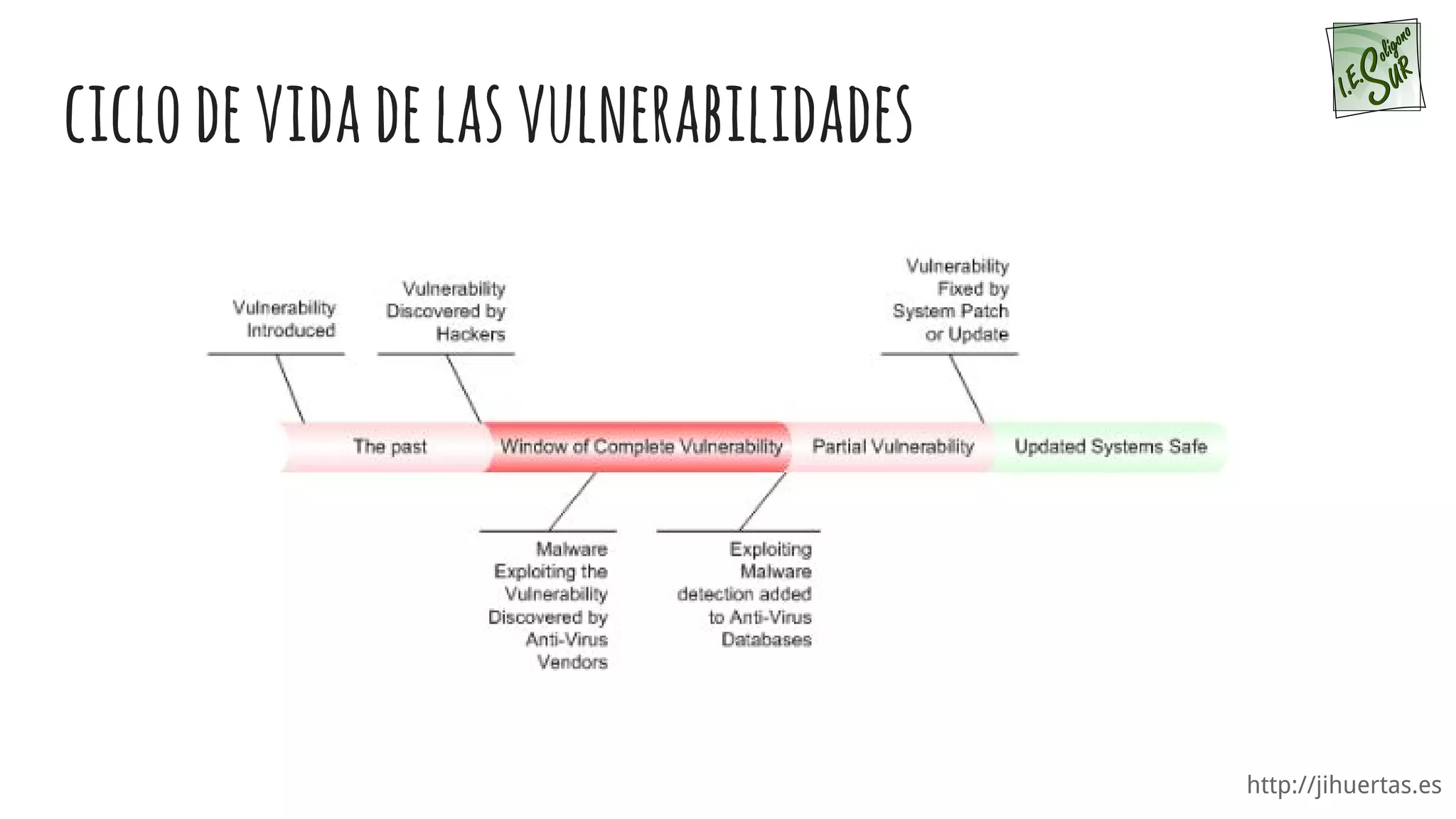

El documento aborda las vulnerabilidades en sistemas informáticos, definiéndolas como fallos o debilidades que comprometen la seguridad. Se clasifica su origen en diseño, implementación y uso, y se menciona el proceso de documentación a través del sistema CVE. También se presentan ejercicios prácticos para investigar vulnerabilidades y utilizar escáneres para detectarlas.