Reporte integradora

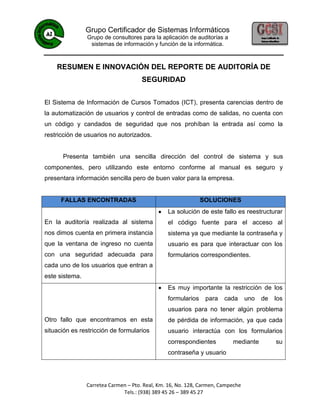

- 1. RESUMEN E INNOVACIÓN DEL REPORTE DE AUDITORÍA DE SEGURIDAD<br />El Sistema de Información de Cursos Tomados (ICT), presenta carencias dentro de la automatización de usuarios y control de entradas como de salidas, no cuenta con un código y candados de seguridad que nos prohíban la entrada así como la restricción de usuarios no autorizados. <br />Presenta también una sencilla dirección del control de sistema y sus componentes, pero utilizando este entorno conforme al manual es seguro y presentara información sencilla pero de buen valor para la empresa.<br />FALLAS ENCONTRADASSOLUCIONESEn la auditoría realizada al sistema nos dimos cuenta en primera instancia que la ventana de ingreso no cuenta con una seguridad adecuada para cada uno de los usuarios que entran a este sistema.La solución de este fallo es reestructurar el código fuente para el acceso al sistema ya que mediante la contraseña y usuario es para que interactuar con los formularios correspondientes.Otro fallo que encontramos en esta situación es restricción de formulariosEs muy importante la restricción de los formularios para cada uno de los usuarios para no tener algún problema de pérdida de información, ya que cada usuario interactúa con los formularios correspondientes mediante su contraseña y usuario<br />Seguridad de los Sistema Informáticos<br />Para realizar o evaluar la seguridad en los sistemas, es importante conocer como: desarrollar, ejecutar e implantar un sistema de seguridad. Desarrollar un sistema de seguridad significa planear, organizar, coordinar, dirigir y controlar actividades relacionadas para garantizar la integridad física de los recursos implicados en el departamento informático, así como el resguardo de los activos de la empresa.<br />Un sistema integral de seguridad debe contemplar los siguientes aspectos:<br />Definir elementos administrativos<br />Definir políticos de seguridad<br />Definir elementos a nivel departamental<br />Definir elementos a nivel institucional<br />Organizar y dividir las responsabilidades<br />Prever desastres naturales y causas de descuido del personal de mantenimiento equipo cableado, etc.<br />RESUMEN E INNOVACIÓN DEL REPORTE DE AUDITORÍA DE DESARROLLO<br />El Sistema de Información de Cursos Tomados (ICT), presenta carencias dentro de la programación, no contempla una planeación uniforme, así como la presentación e interacción con el usuario, es de muy difícil comprensión a simple vista.<br />Presenta también una sencilla dirección del control de sistema y sus componentes, pero utilizando este entorno conforme al manual es seguro y presentara información sencilla pero de buen valor para la empresa.<br />FALLAS ENCONTRADASSOLUCIONESFunciones de erroresOn Error: Habilita una rutina de control de errores y especifica la ubicación de la rutina dentro de un procedimiento; también se puede utilizar para deshabilitar la rutina de control de errores. GoTo line: Habilita la rutina de control de errores que empieza en la línea especificada en el argumento line requerido. El argumento line es cualquier etiqueta de línea o número de línea. Si se produce un error en tiempo de ejecución, el control se transfiere a la línea especificada, con lo que se activa el controlador de errores.El uso de la instrucción Try…Catch…Finally permite proteger bloques de código con posibilidades de generar errores. Los controladores de excepciones pueden anidarse, y las variables que se declaren en cada bloque tendrán un ámbito local.Funciones hacer hastaCiclo FOR en Visual Basic, Instrucciones para ciclos resuelven el problema de repetir todo el programa o cierta parte del programa más de una vez. En Visual Basic net este ciclo es uno de los más usados para repetir una secuencia de instrucciones sobre todo cuando se conoce la cantidad exacta de veces que se quiere que se ejecute una instrucción simple o compuesta. Creación de procesos almacenadosLos procedimientos almacenados son líneas de código preparadas para generar funciones esperadas o para provocarlas en tiempo de ejecución, si se utilizan conexiones con SQL Server, es posible que ADO te permite resolver el problema de manera sencilla, para eso se tiene que utilizar el objeto Command para la manipulación de procedimientos almacenados.Buen uso de los formatos y registros de errores y correcciones realizadas.Los nombres de variables y procedimientos definidos por el usuario deberán ser significativos. Estos nombres deben ser autoexplicativos con respecto a su propósito. Para ayudar al usuario en la asignación de nombres se puede manejar un estándar de nombres convencionales. Cada tipo de control tiene su propio Prefijo el cual es seguido de un parte definida por el usuario la cual deberá ser una identificación única para especificar el tipo de control.Crear un manual de procedimientos, que es el documento que contiene la descripción de actividades que deben seguirse en la realización de las funciones de una unidad administrativa. Esto ayudara a conocer los procesos, control de las funciones labores, auxiliar a nuevos integrantes, así como facilitar la auditoria, evaluación del control interno y su evaluación.Aumenta la eficiencia de los empleados, indicándoles lo que deben hacer y cómo deben hacerlo.<br />RESUMEN E INNOVACIÓN DEL REPORTE DE AUDITORÍA DE MANTENIMIENTO<br />En la auditoría realizada al sistema de Información de Cursos Tomados (ICT) se detectaron algunas fallas en el área de mantenimiento del software entre estas encontramos los siguientes:<br />FALLAS ENCONTRADASSOLUCIONESAl momento de realizar dicho software se detecto que en la cotización se maneja un mantenimiento de sistema el cual solicitamos a los involucrados de dicho sistema y no contaban con algún documento que les abale dicho servicio ya que el sistema es recién instalado al cliente.Es recomendable que al hacer un servicio de mantenimiento se lleve un control de este por medio de un documento el cual se integre a la documentación del sistema.Otra falla que se encontró es que el mismo departamento de desarrollo de sistemas no cuenta con un proceso de mantenimiento de sus equipos de computó el cual puede generar alguna falla de funcionamiento de las mismas y causar la perdida de la información como una pérdida de la costes para la misma empresa desarrolladora.Para esta situación es recomendable realizar por medio de un plan ya sea cada mes o dos meses hacer un mantenimiento preventivo a las maquinas las cual generan los software <br /> <br />RESUMEN E INNOCACIÓN DEL REPORTE DE AUDITORIA DE BASE DE DATOS<br />En la auditoría realizada al sistema de Información de Cursos Tomados (ICT) se detectaron algunas fallas en la base de datos que se maneja en dicho sistema el cual puede generar alguna perdida de información, para esto tenemos las siguiente información encontrada y posible solución para estas fallas.<br />FALLAS ENCONTRADASSOLUCIONESLa BD del Sistema Información de Cursos Tomados (ICT) no cuentan con documentos de administración Elaborar toda la documentación lógica correspondiente a los sistemas de administración de la BD.EL Sistema Información de Cursos Tomados (ICT) presenta deficiencias, porque no cuenta con respaldo automático de los datos.Evaluar e implementar un software que permita mantener el resguardo de acceso de los archivos de programas y aún de los programadores.La base de datos no cuenta con medidas de seguridad física en caso de desastre natural.Implementar medidas de seguridad física (en caso de desastre). Programar respaldos físicos periódicamente. La base de datos no tiene programado ninguna clase de mantenimiento.Elaborar un calendario de mantenimiento de rutina periódico al SGBD.El personal que utiliza la base de datos no tiene el conocimiento técnico de su uso.Capacitar al personal que maneja la BD.La base de datos del Sistema Información de Cursos Tomados contiene mucha información duplicada la cual hace grande la base de datosAplicar las reglas de la normalización paras las bases de datos.<br />RESUMEN E INNOCACIÓN DEL REPORTE DE AUDITORIA DE CALIDAD<br />El Sistema de Información de Cursos Tomados (ICT), presenta fallos en cuanto a la calidad, ya que cuando se llevó a cabo una verificación de los procesos aplicables del programa de la calidad en el que se desarrolló y documento, se encontraron los siguientes fallos:<br />Presenta carencias sobre todo en el debido cumplimiento de Normas de seguridad de datos y administración de la Base de Datos con respecto a calidad, ya que no cuenta con una autentificación de usuarios, lo cual hace que en este sistema haya perdidas y / o robos de información, así como también vulnerabilidad en la BD.<br />Otros falta de calidad que se encontró en el Sistema de Información de Cursos Tomados (ICT), es que no cuenta con los manuales suficientes para las especificaciones del usuario y ni cuenta con un manual del sistema. <br />FALLAS ENCONTRADASSOLUCIONESNo cuenta con normas de seguridad (Autentificación de usuarios)Asignar a una persona que sea el encargado del sistema, es decir, un administrador, el cual será el encargado de llevar el control de las personas que accedan al sistema, para saber quien manipula al sistema y así; evitar pérdidas o robos de información.Otra recomendación seria que se le haga una reingeniería al sistema, y se programe una autentificación de usuarios, ya que de esta forma se podrán asignar privilegios de usuarios y de esta forma habrán usuarios que no podrán ni ver y mucho menos acceder a información confidencial.No cuenta con los manuales suficientes para su ManipulaciónElaborar un manual de funcionamiento del sistema, con el propósito de lograr que el sistema sea manipulado de forma correcta, además de elaborar el manual de sistema para que los usuarios puedan conocer más del sistema.Otra recomendación que se da para esta deficiencia en el sistema es que la empresa debe asignar a una persona que imparta un curso de adiestramiento o manejo del sistema.<br />RESUMEN E INNOCACIÓN DEL REPORTE DE AUDITORIA DE OPERACIÓN O EXPLOTACIÓN<br />El motivo de esta auditoría era de llevar a cabo una evaluación del personal y coherencia de cargos de la empresa, así como determinar la forma en que se manipula este sistema, durante la evaluación se encontró la siguiente deficiencia:<br />En el sistema ICT, se puede detectar que se presenta deficiencias sobre todo en el debido cumplimiento de sus funciones por la falta de manuales, de igual forma no se da capacitaciones a la persona que tendrá contacto o que interactuará con el sistema.<br />FALLAS ENCONTRADASSOLUCIONESIncumplimiento de sus funciones debido a que no cuenta con manualesDeberán realizarse muestreos selectivos de la Documentación del sistema manipulado.Crear y hacer uso de manuales de operación.Realizar funciones de operación, programación y diseño de sistemas, ya que deben estar claramente delimitadas.No cuenta con personal capacitado para su ManipulaciónElaborar un manual de funcionamiento del sistema, con el propósito de lograr que el sistema sea manipulado de forma correcta.Otra recomendación que se da para esta deficiencia en el sistema es que la empresa debe capacitar a todos los usuarios que tendrán interacción con el sistema.<br />ANÁLISIS DE TECNOLOGÍAS<br />Microsoft SQL Server es un sistema para la gestión de bases de datos producido por Microsoft basado en el modelo relacional. Sus lenguajes para consultas son T-SQL y ANSI SQL.<br />Microsoft Visual Studio es un entorno de desarrollo integrado (IDE, por sus siglas en inglés) para sistemas operativos Windows. Soporta varios lenguajes de programación tales como Visual C++, Visual C#, Visual J#, ASP.NET y Visual Basic .NET, aunque actualmente se han desarrollado las extensiones necesarias para muchos otros. Visual Studio permite a los desarrolladores crear aplicaciones, sitios y aplicaciones web, así como servicios web en cualquier entorno que soporte la plataforma .NET (a partir de la versión net 2002). Así se pueden crear aplicaciones que se intercomuniquen entre estaciones de trabajo, páginas web y dispositivos móviles.<br />