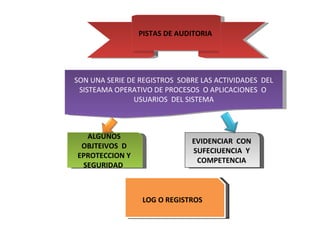

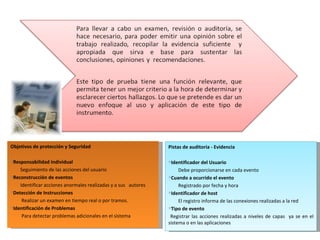

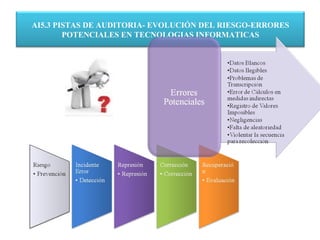

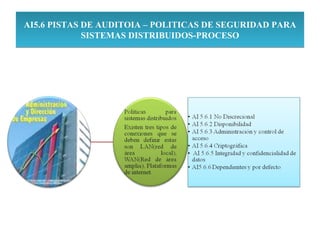

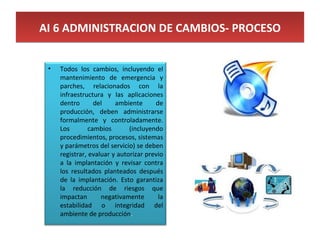

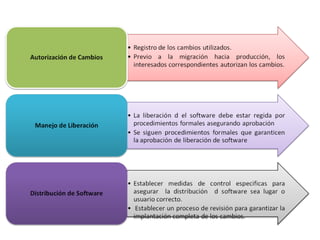

El documento habla sobre la adquisición e implementación de dominios. Explica procesos como la identificación de soluciones automatizadas, la adquisición y mantenimiento de software y la infraestructura tecnológica, el desarrollo y mantenimiento de procesos, la instalación y aceptación de sistemas, y la administración de cambios. También discute conceptos como pistas de auditoría y técnicas de seguridad para sistemas distribuidos.