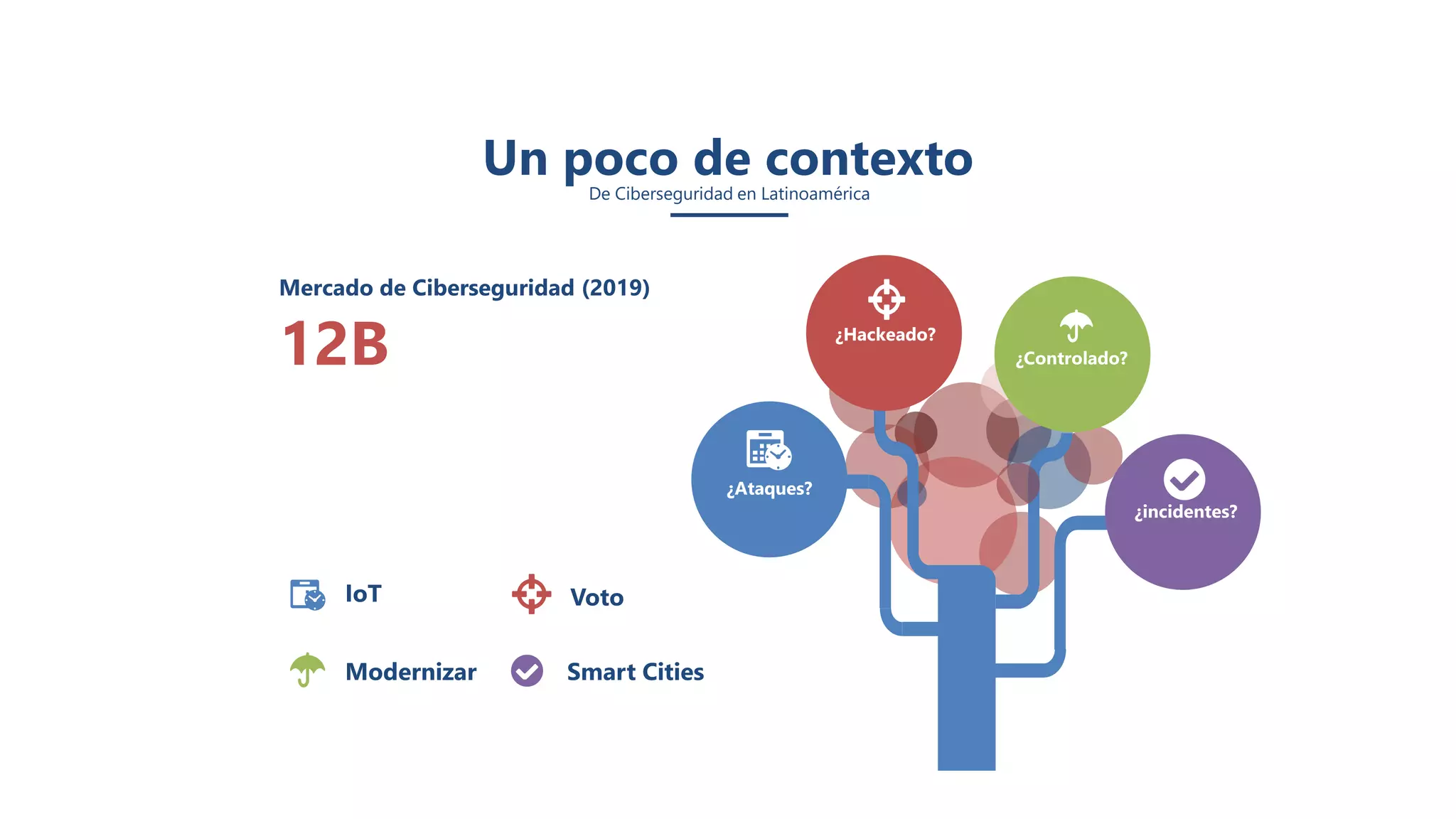

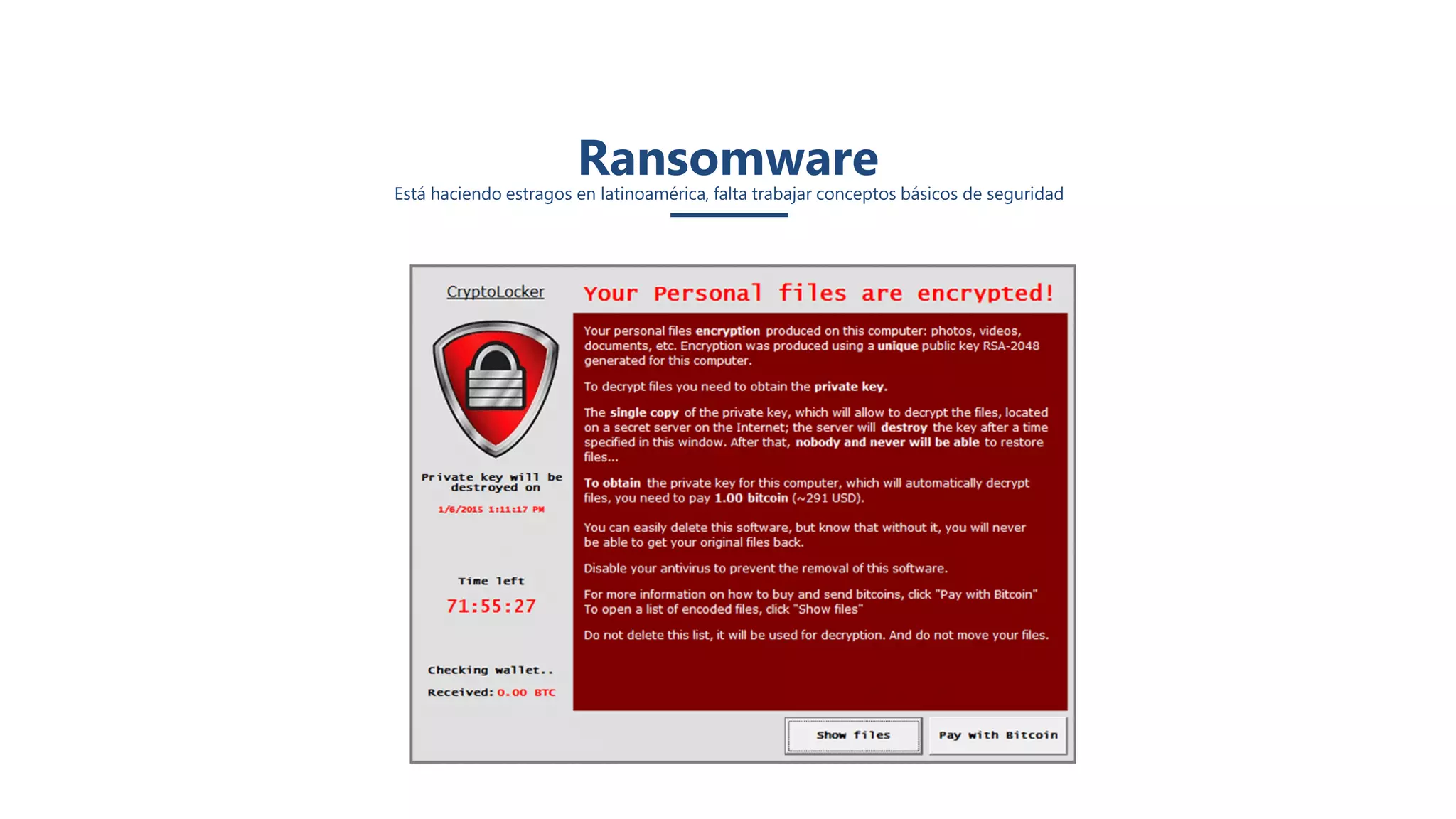

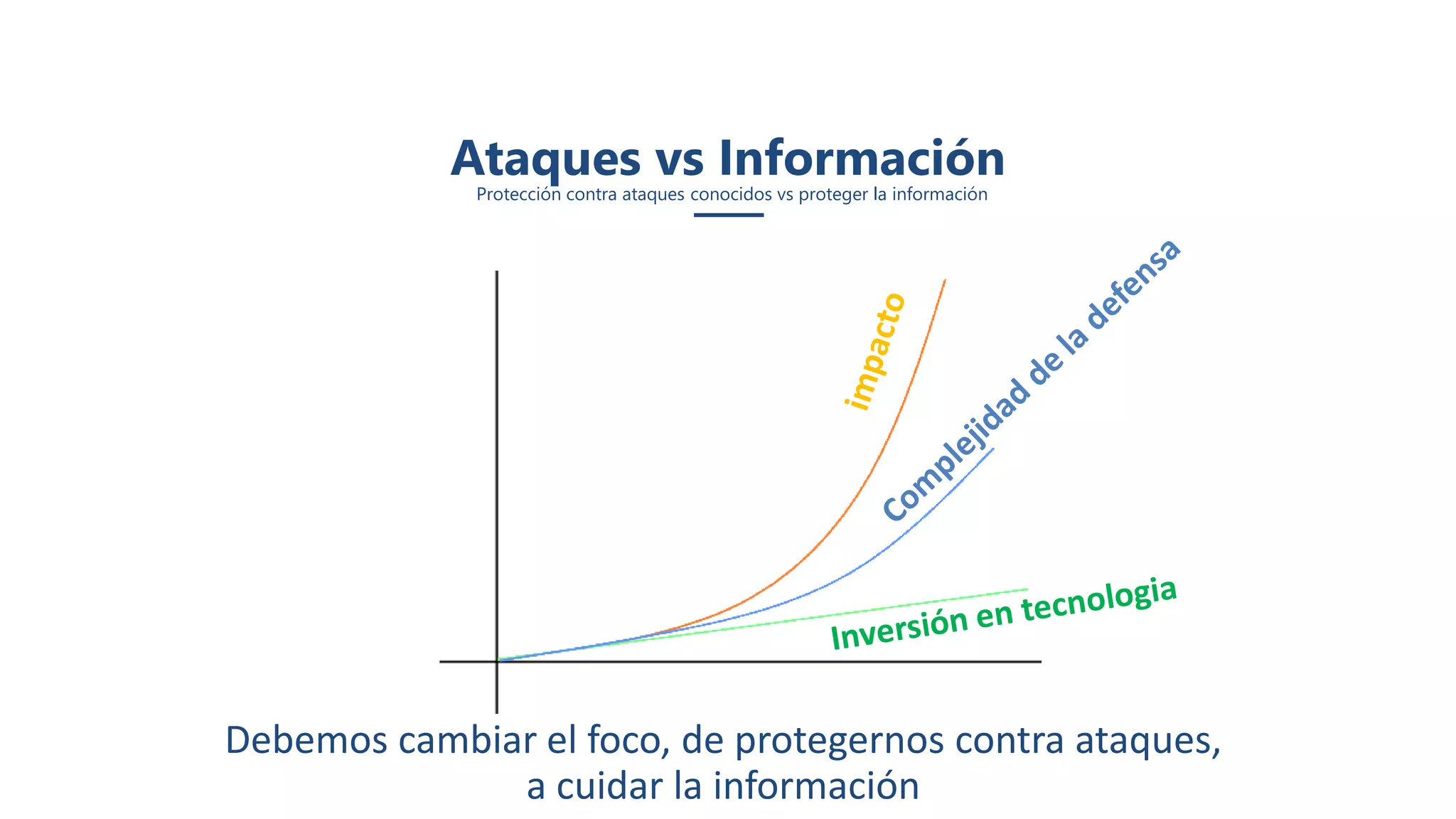

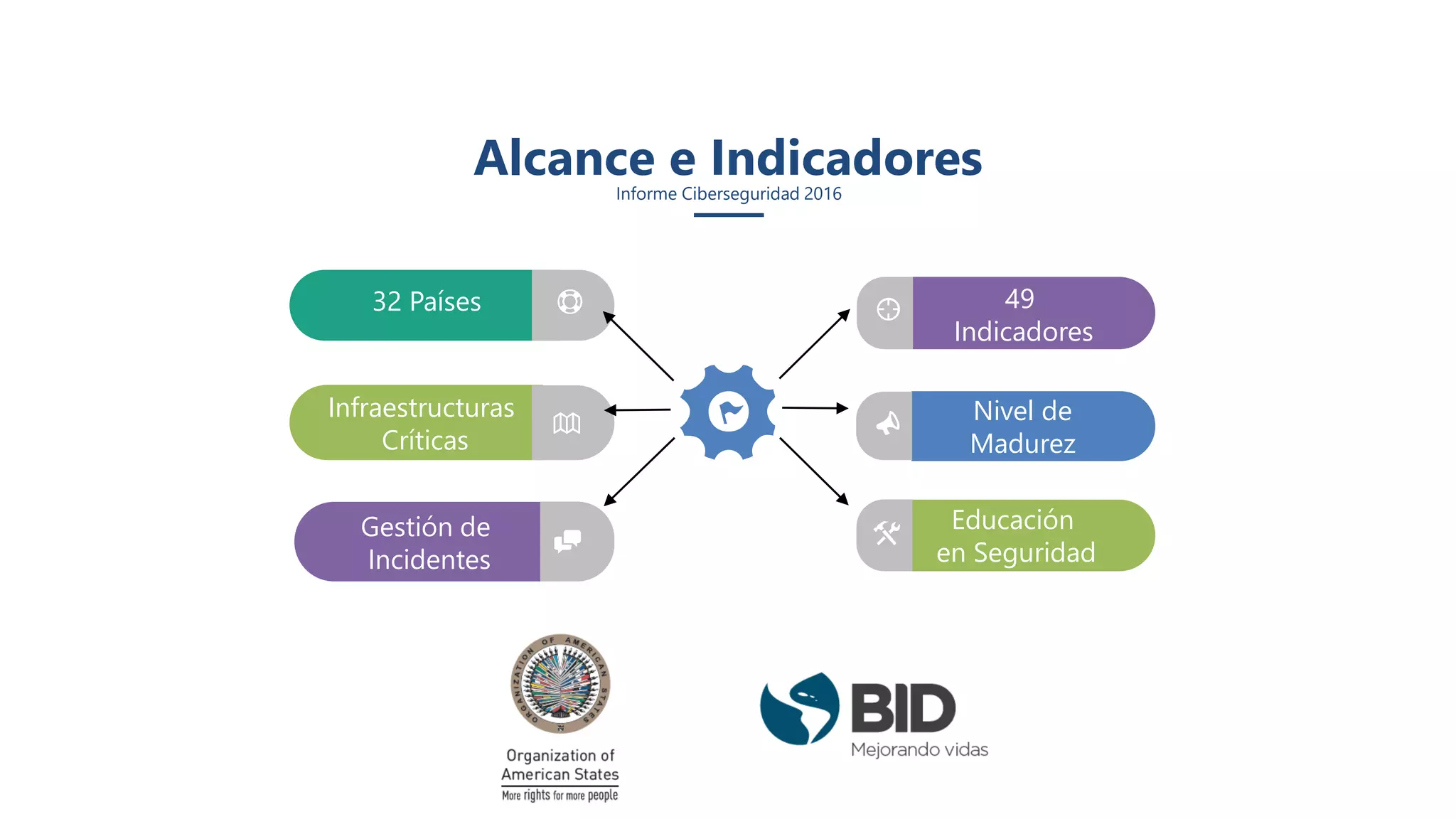

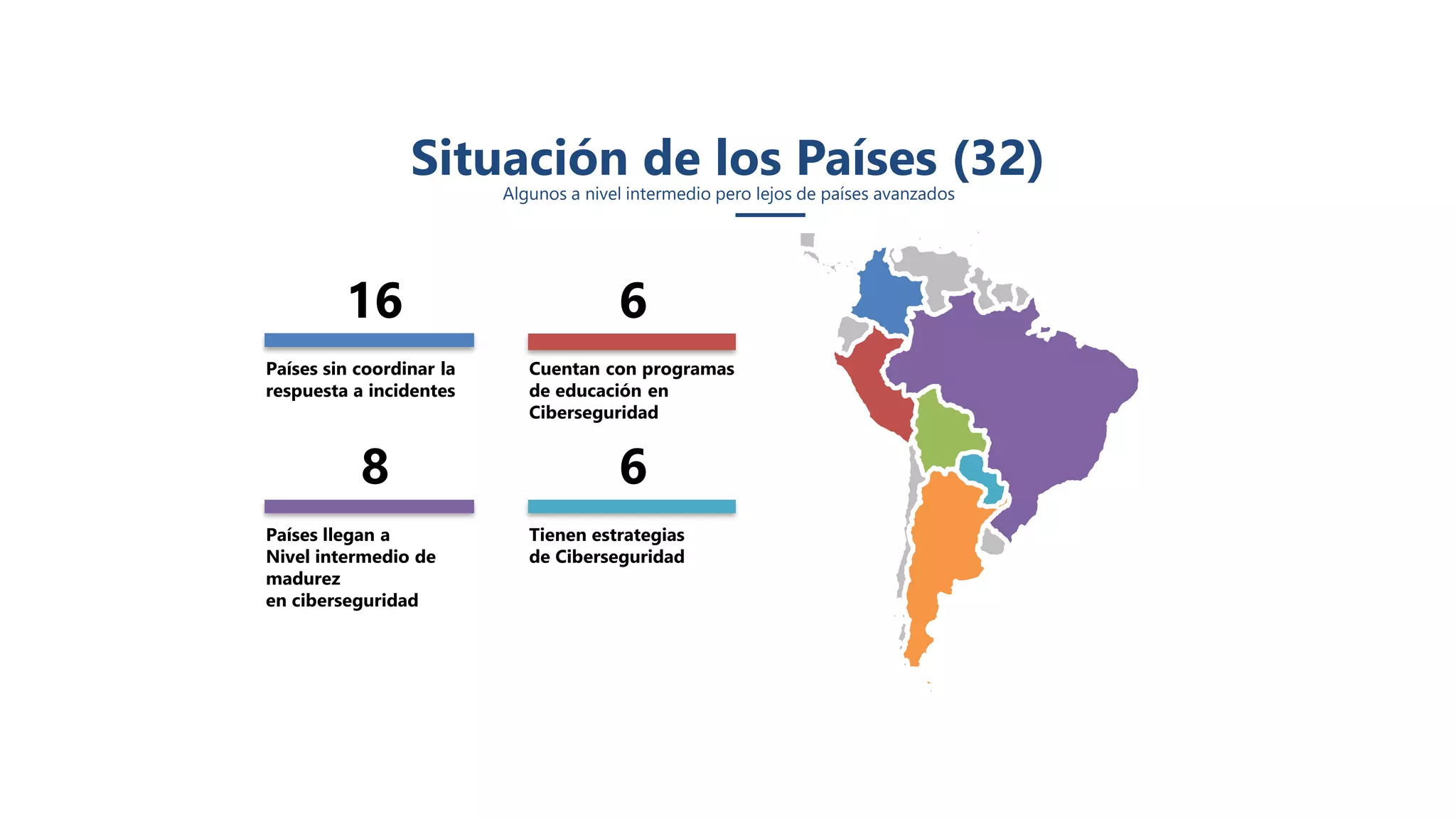

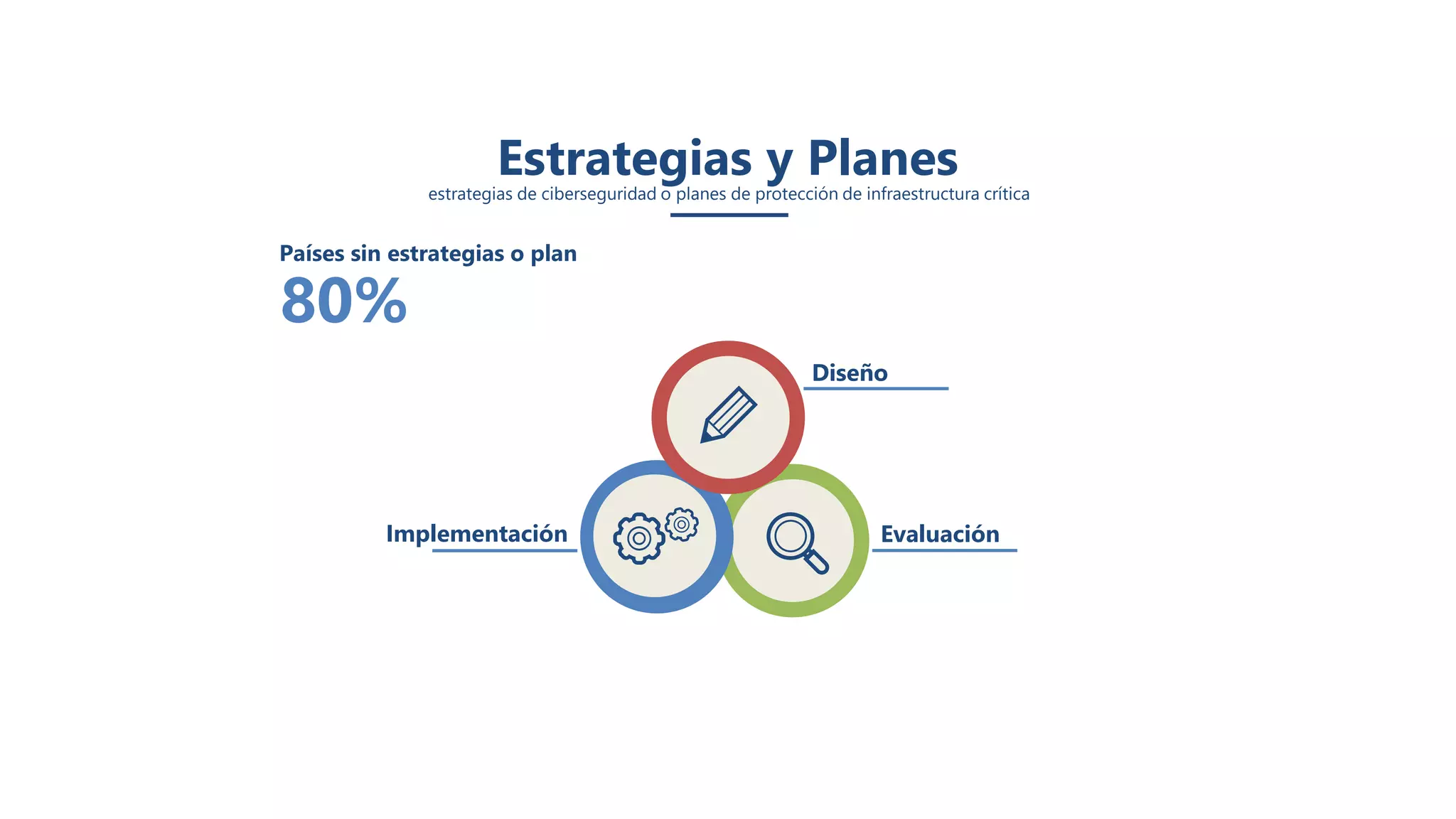

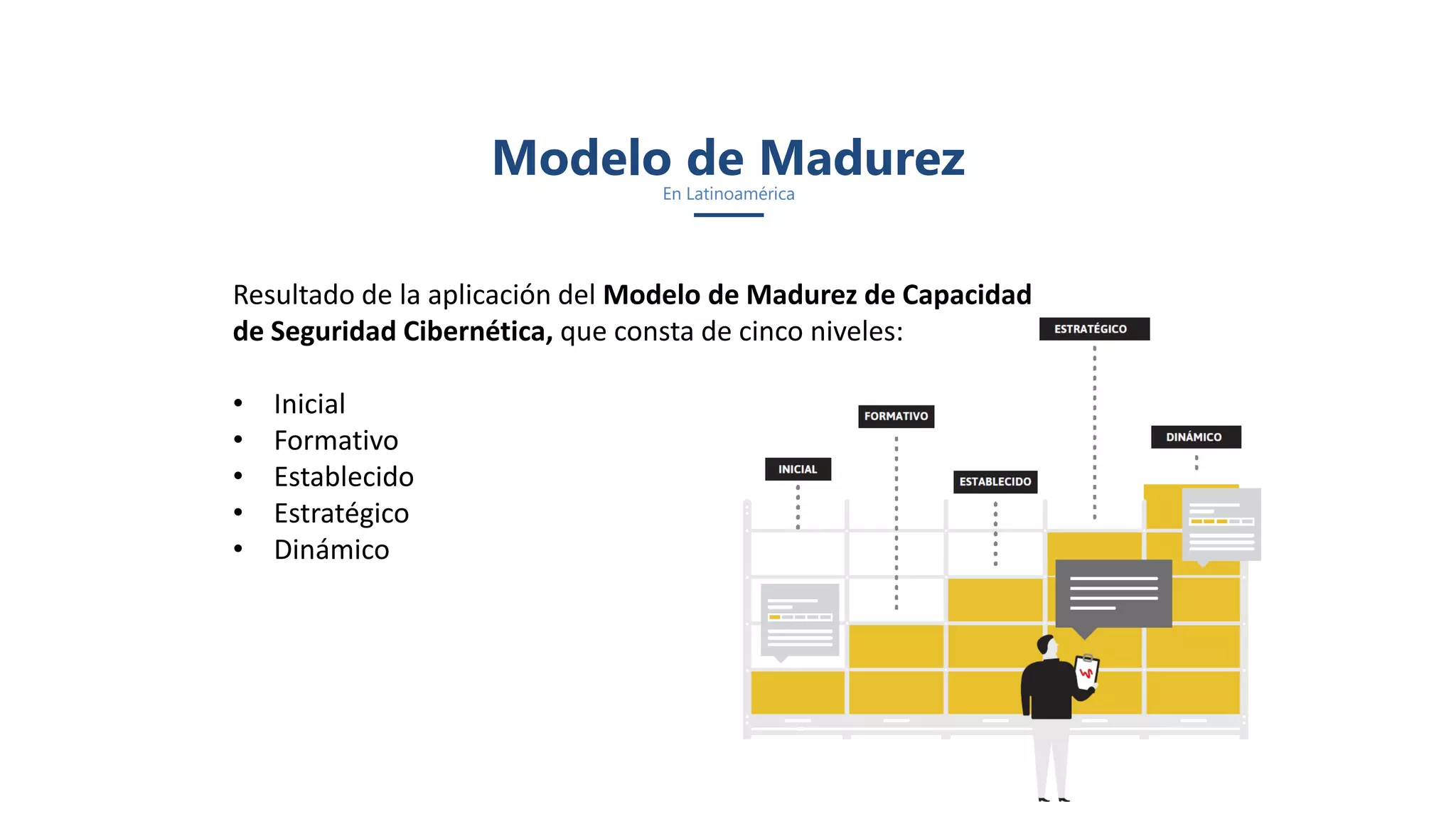

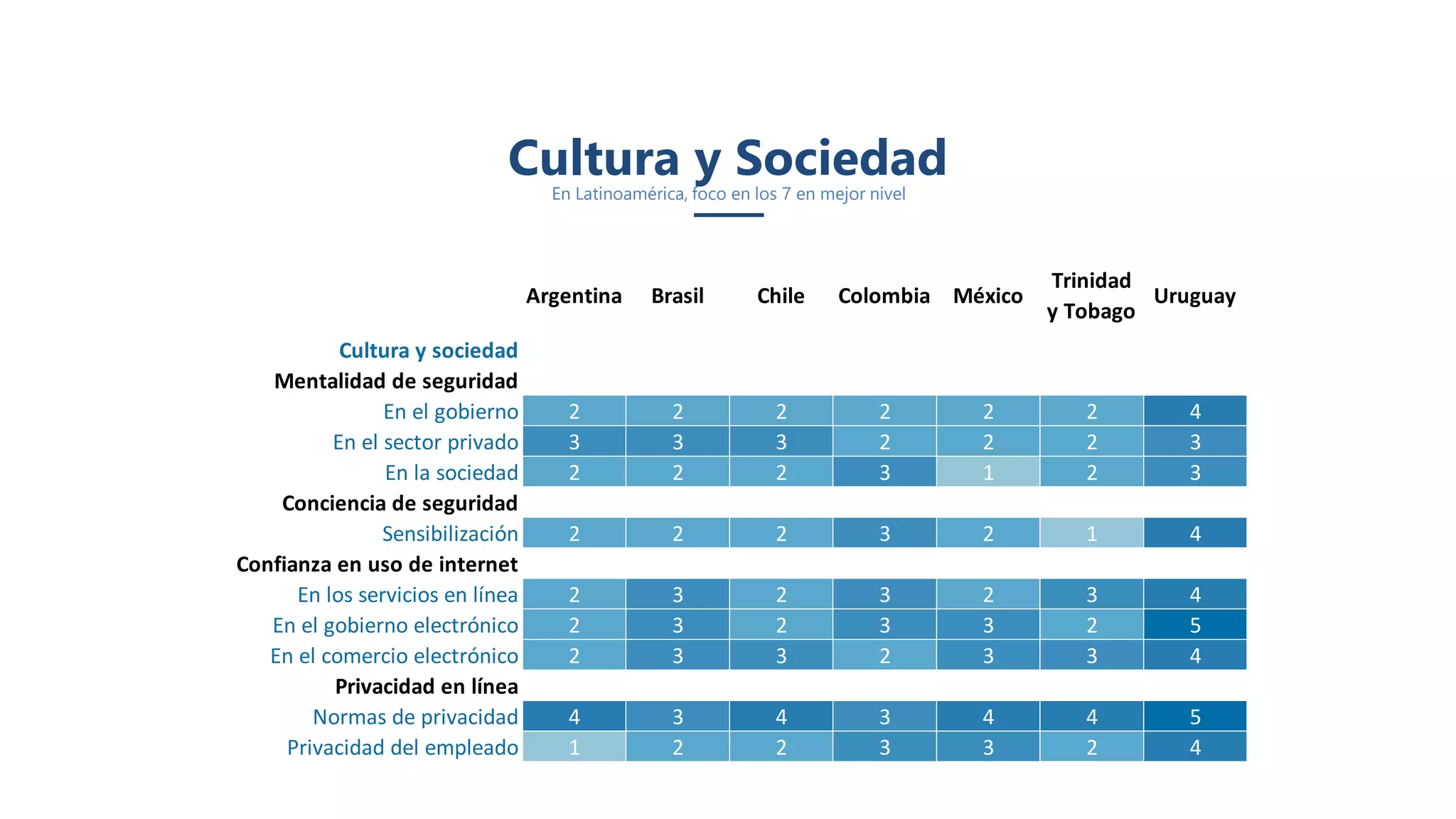

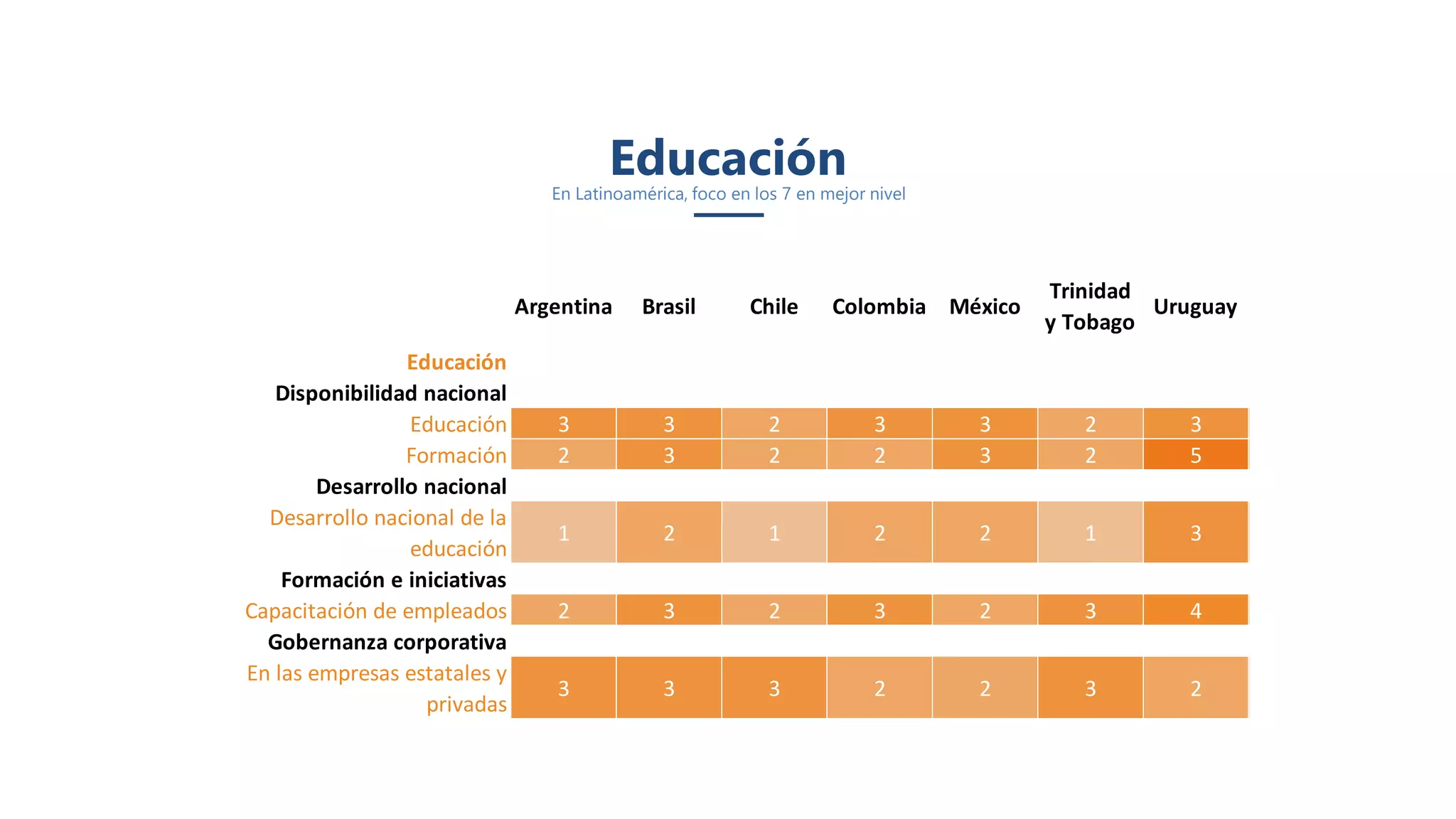

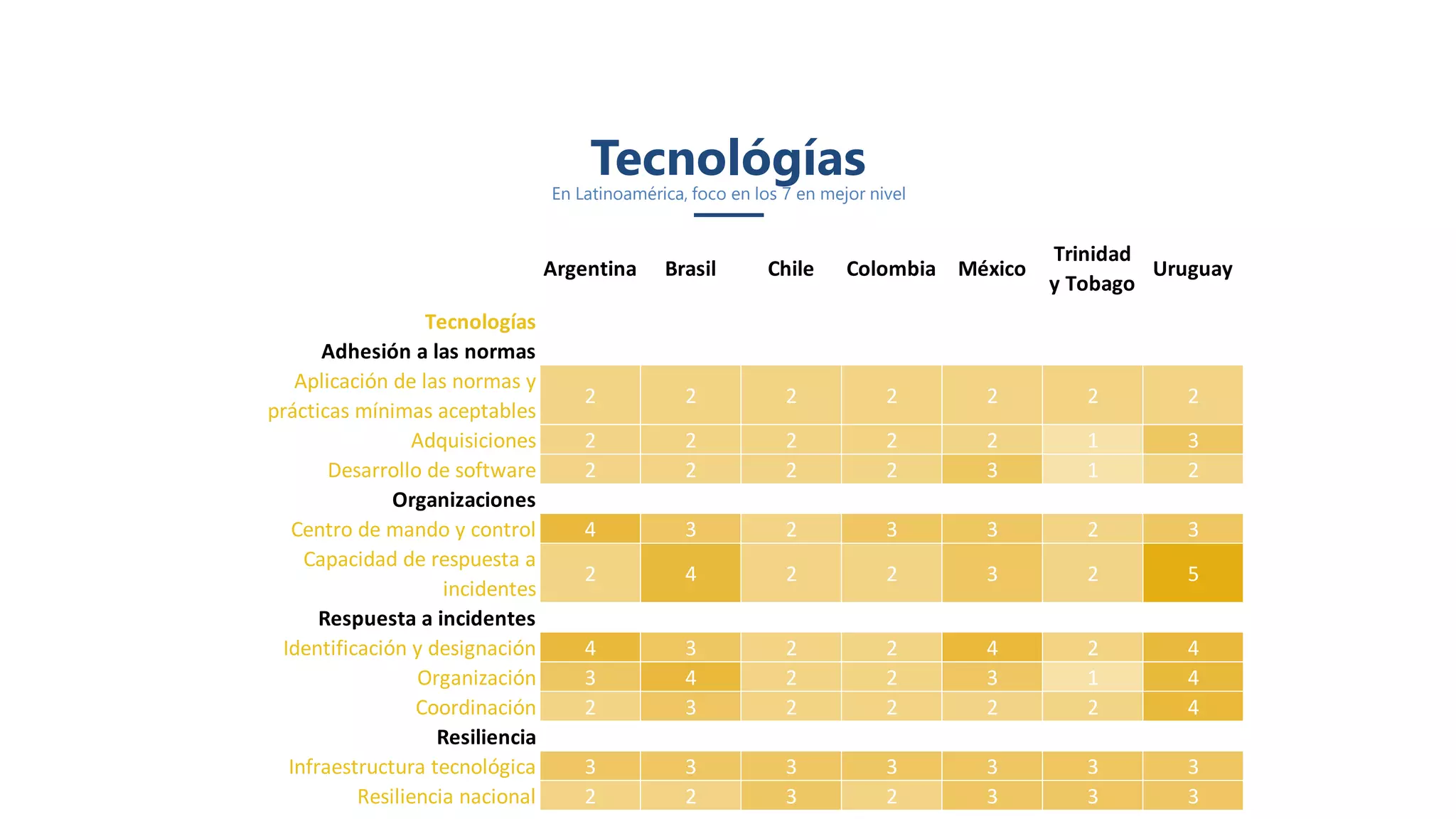

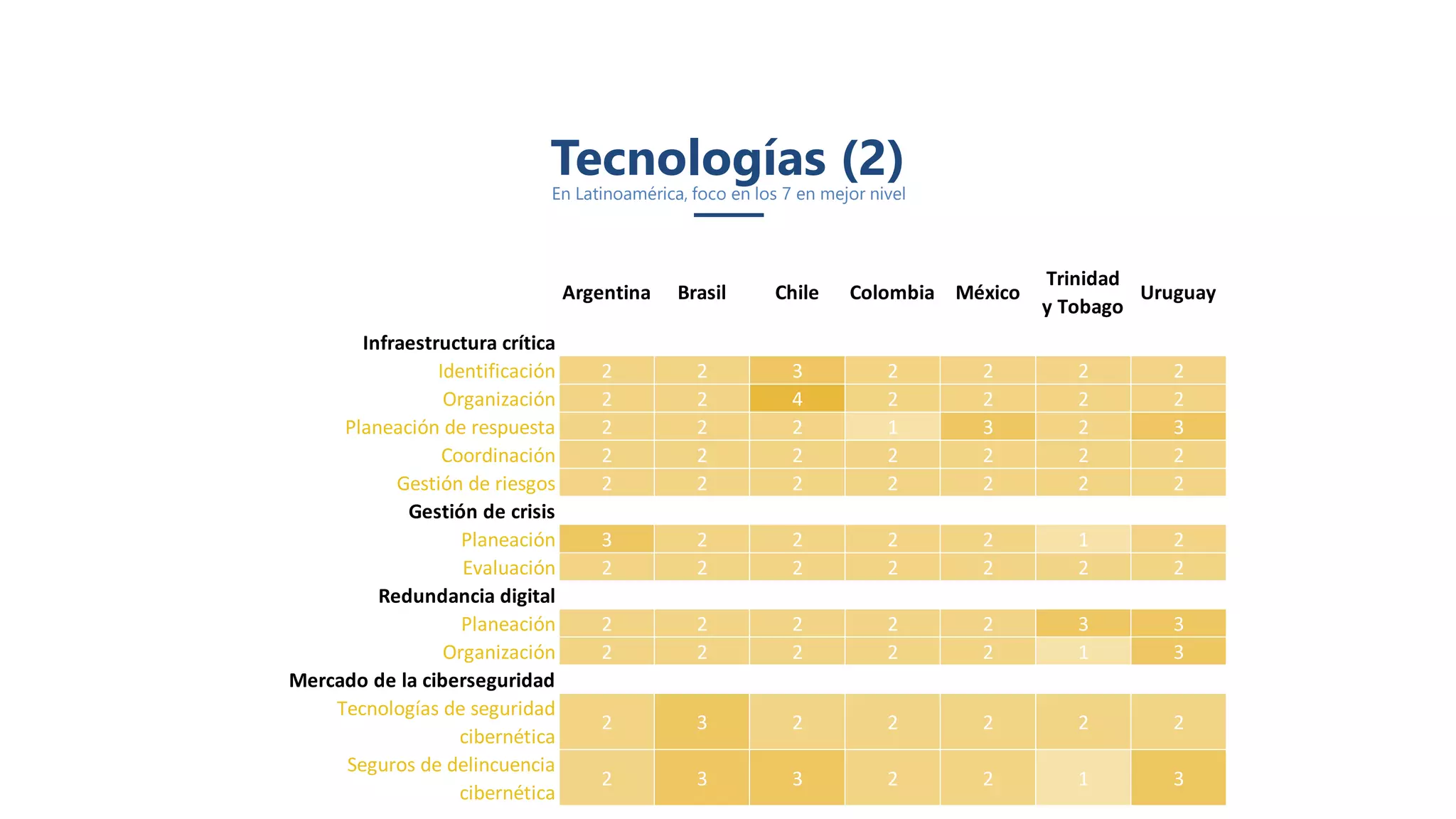

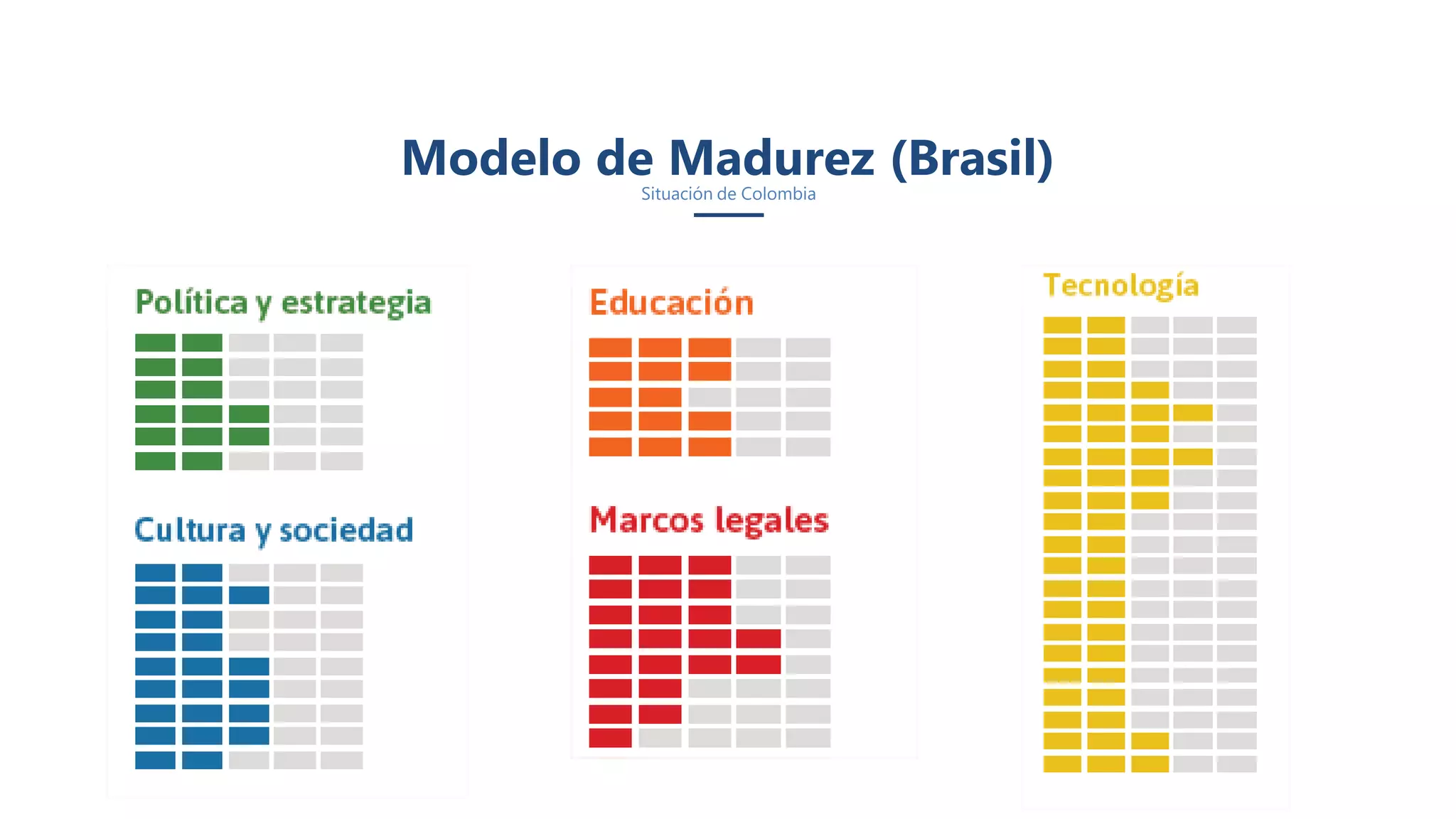

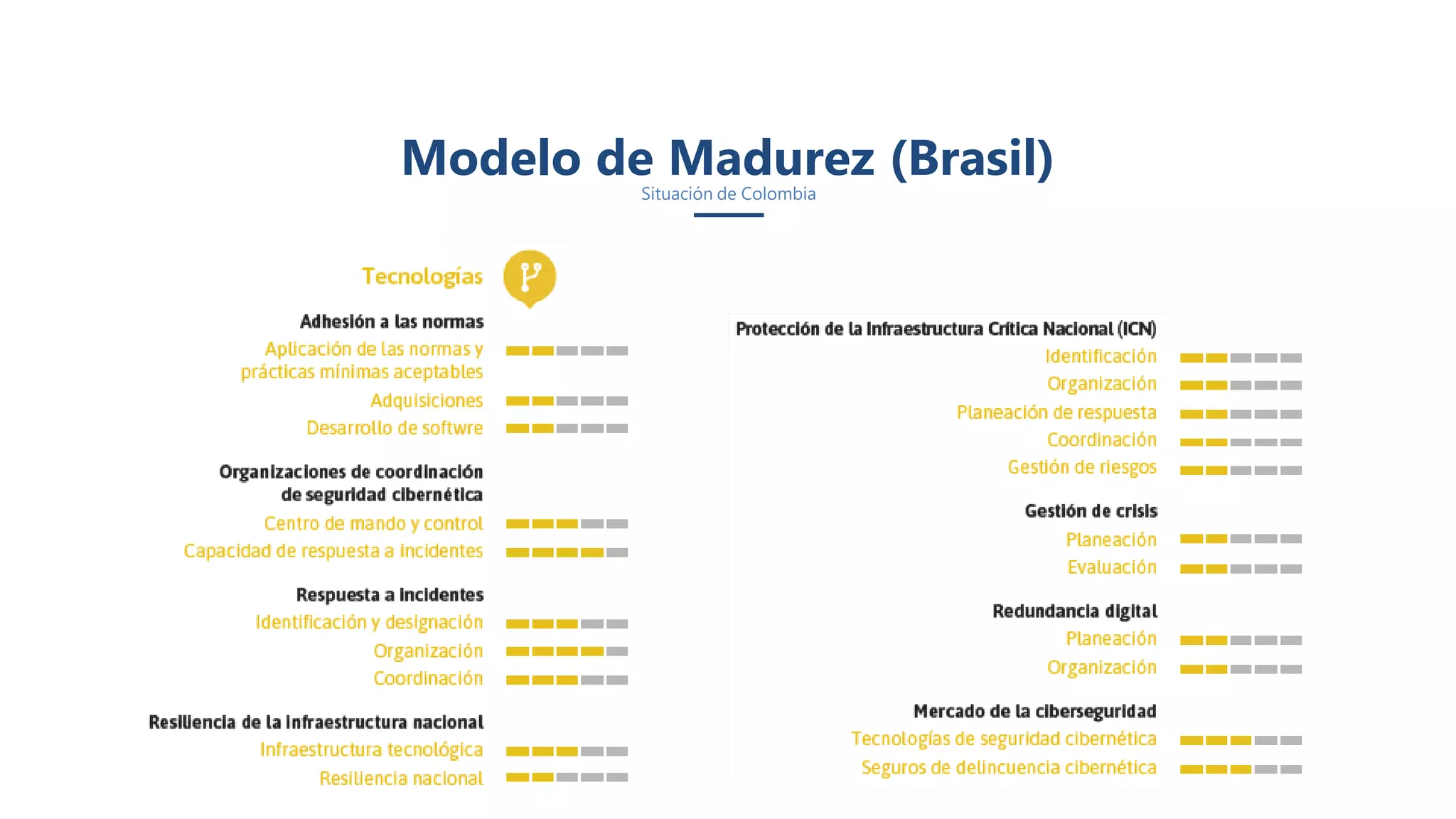

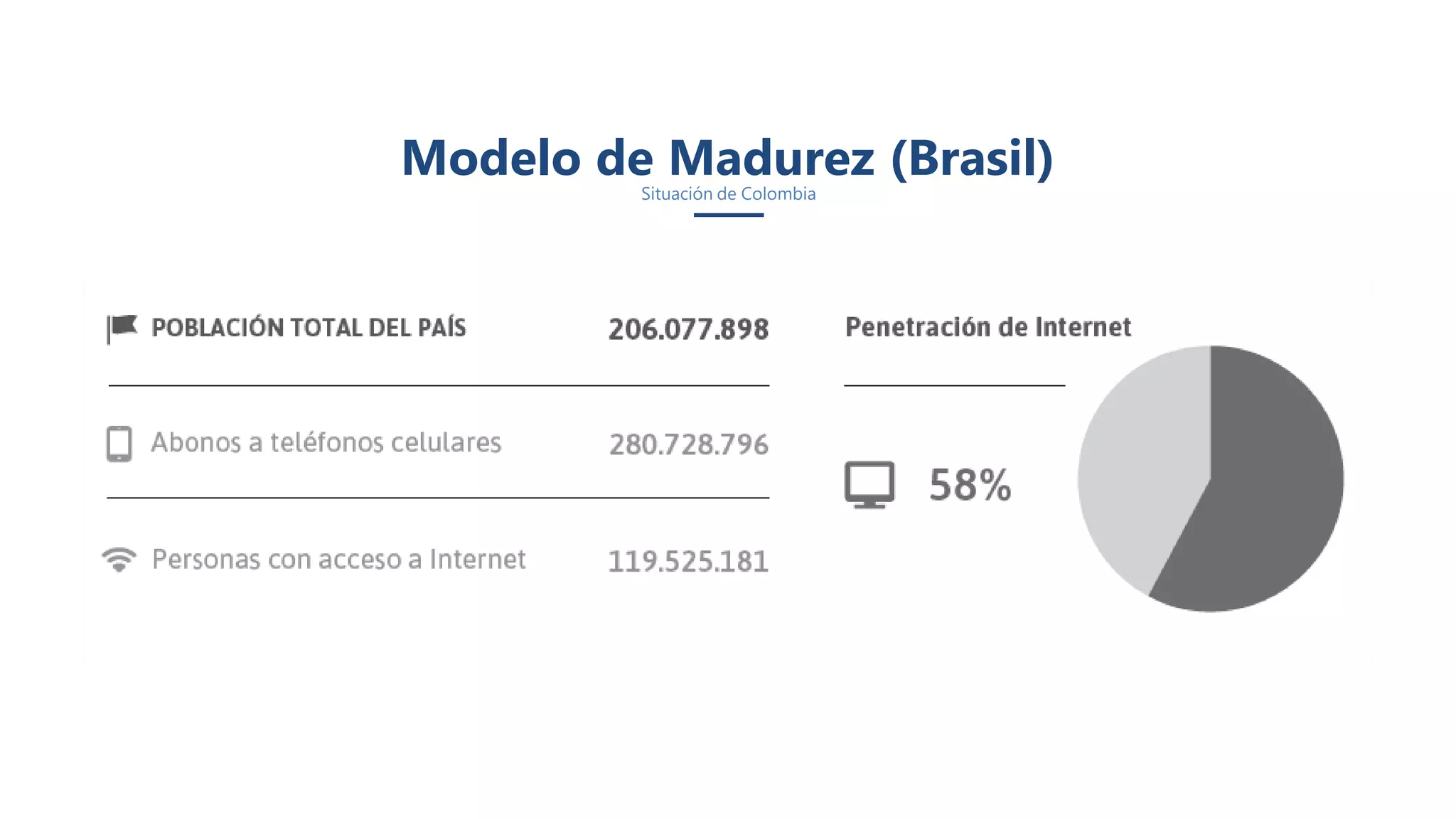

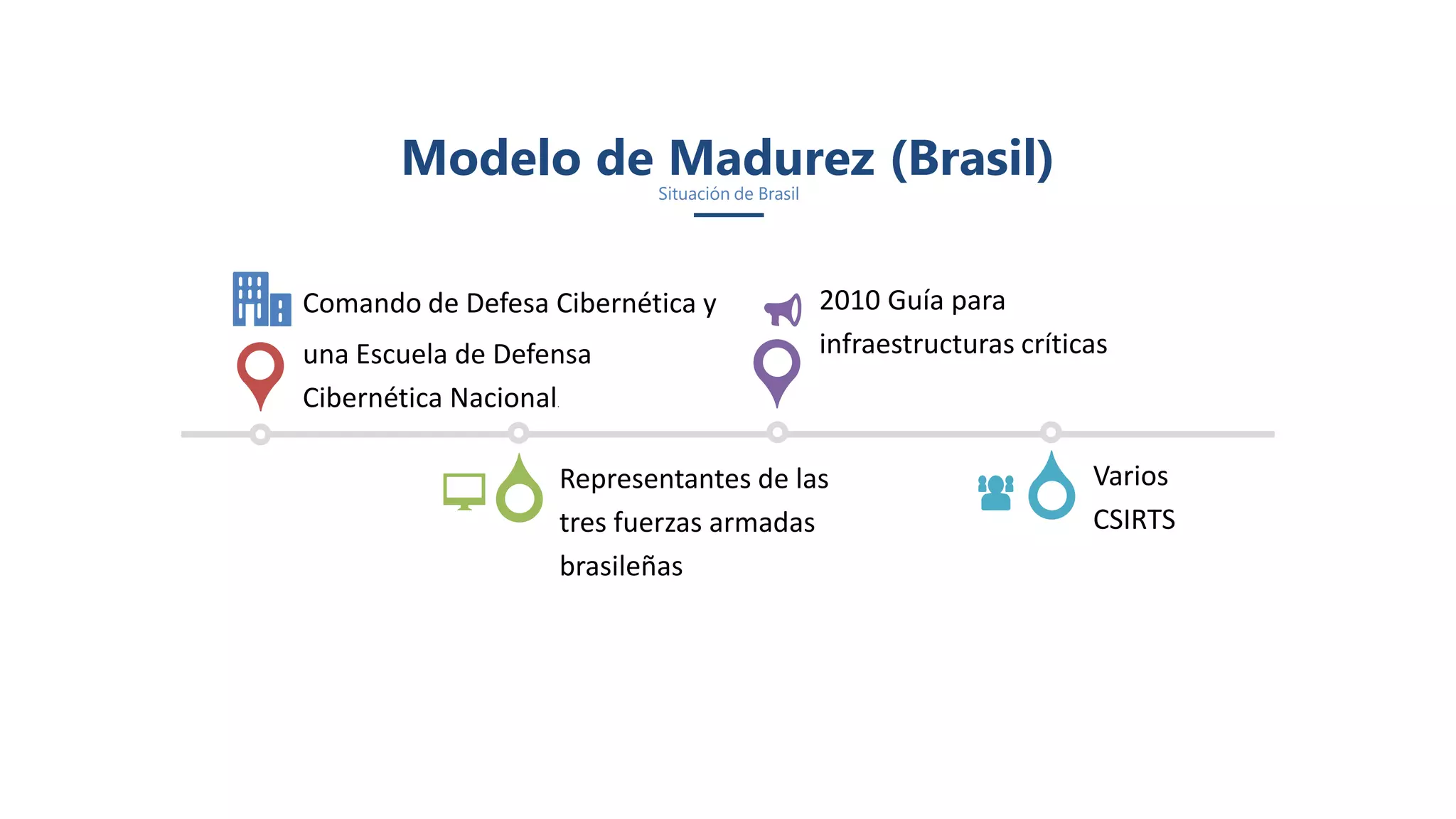

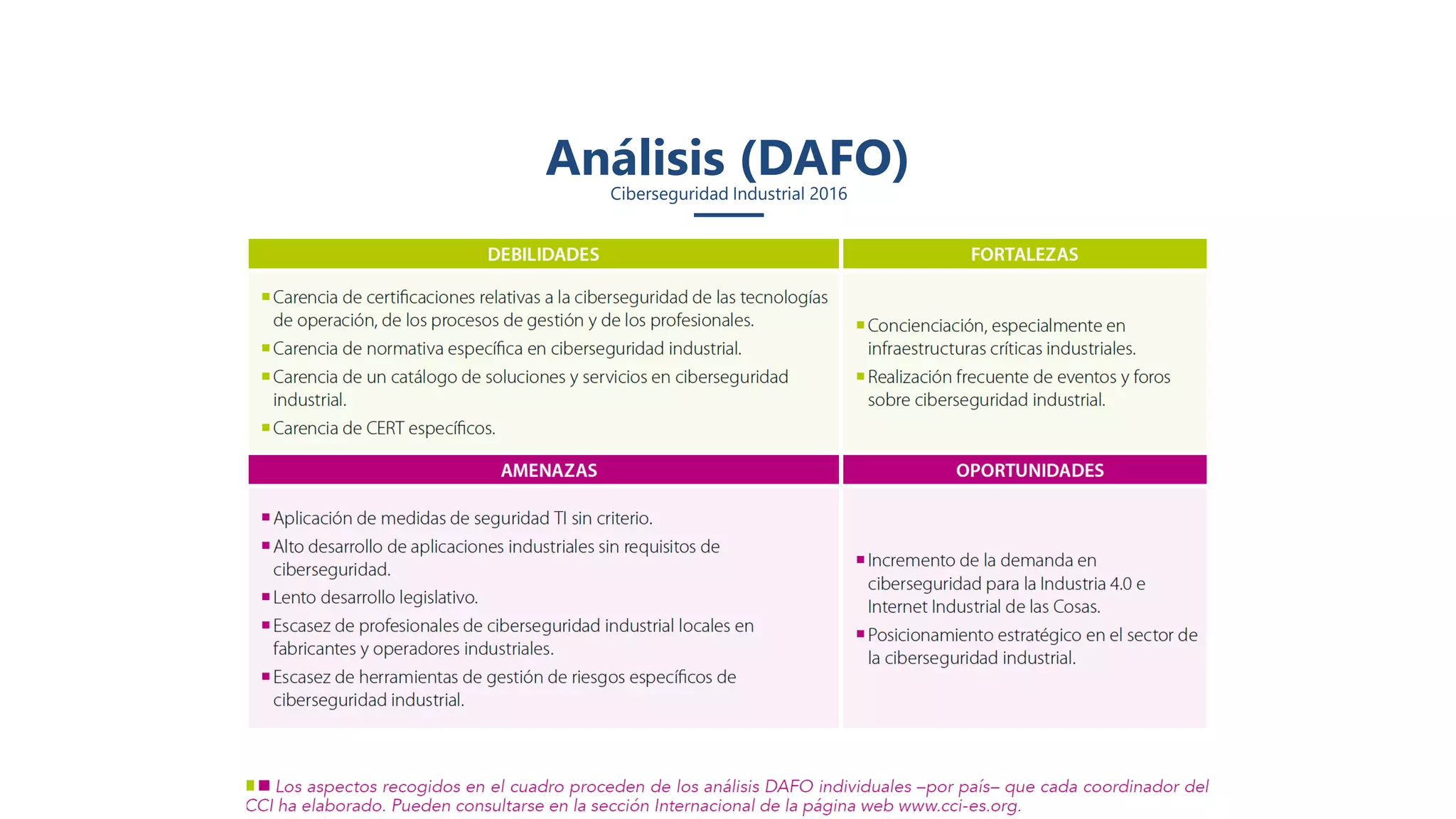

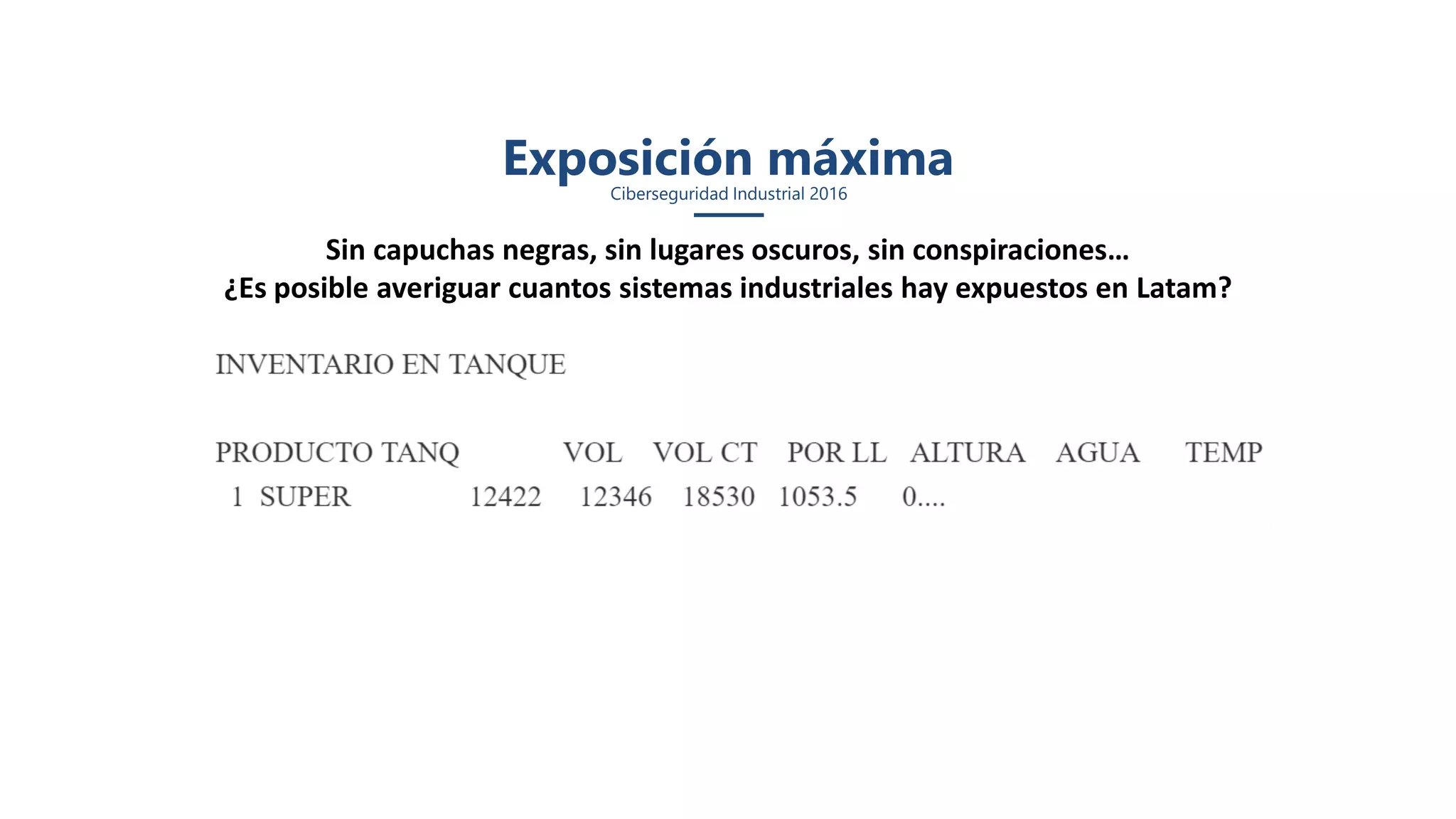

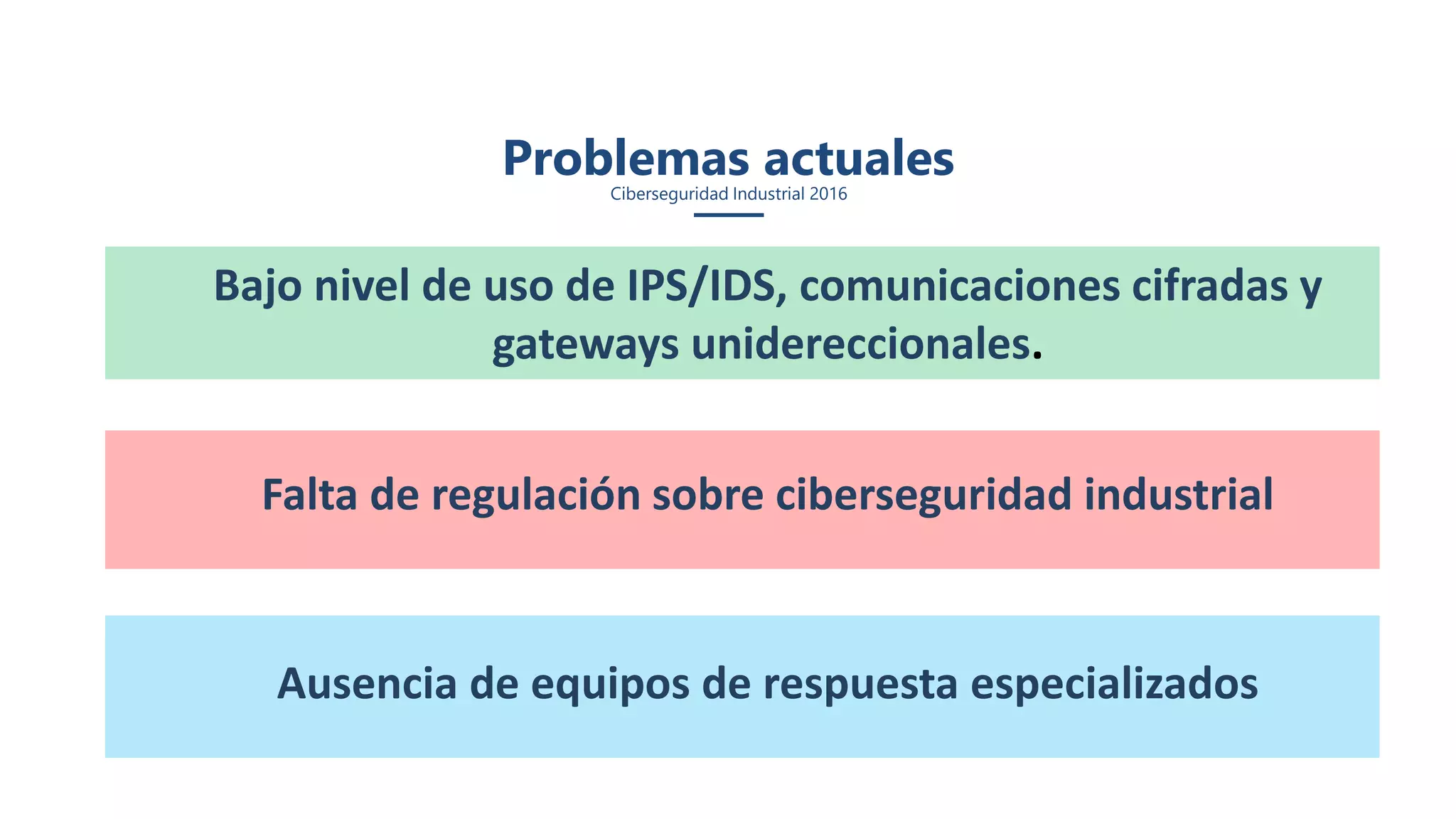

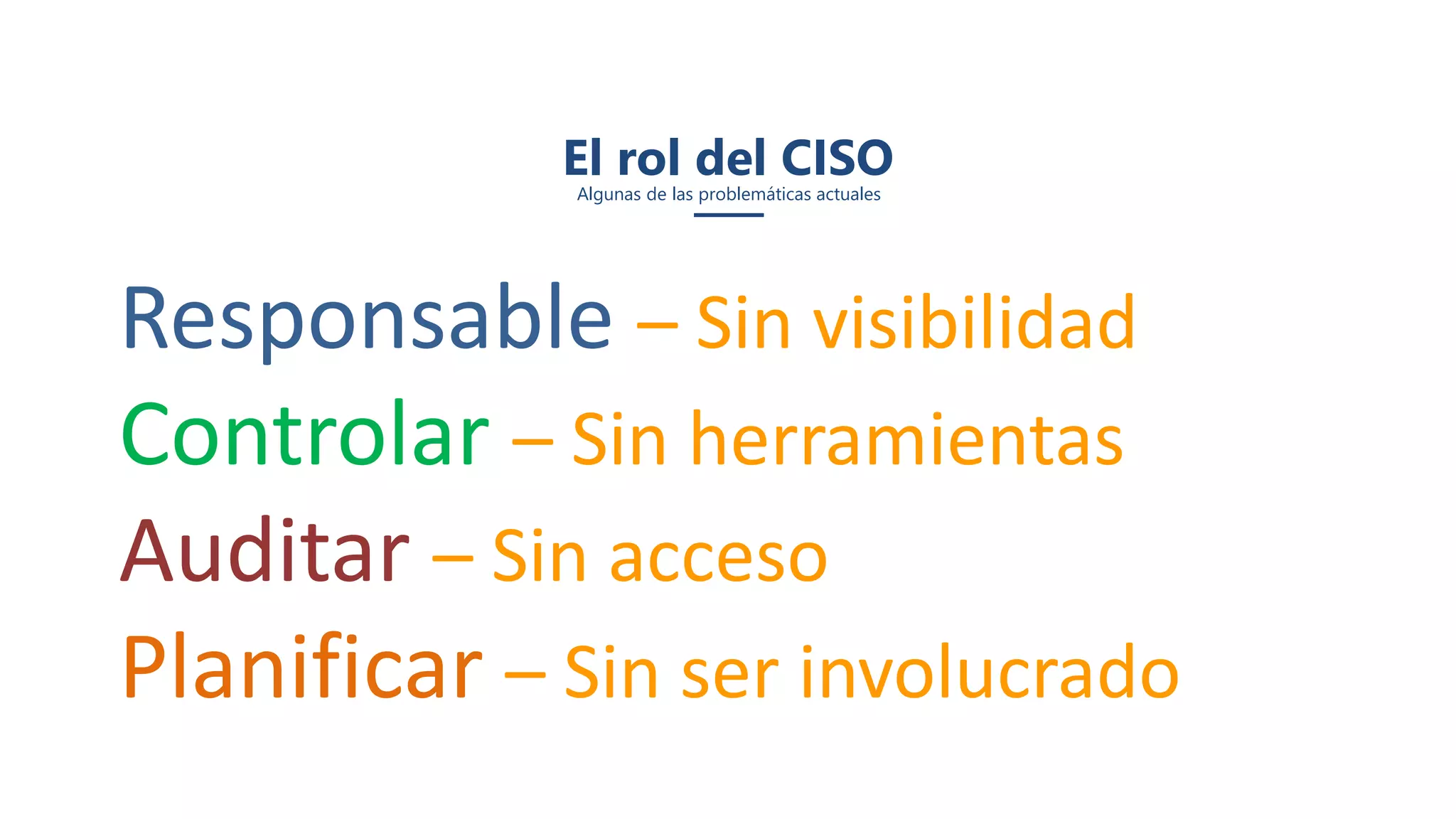

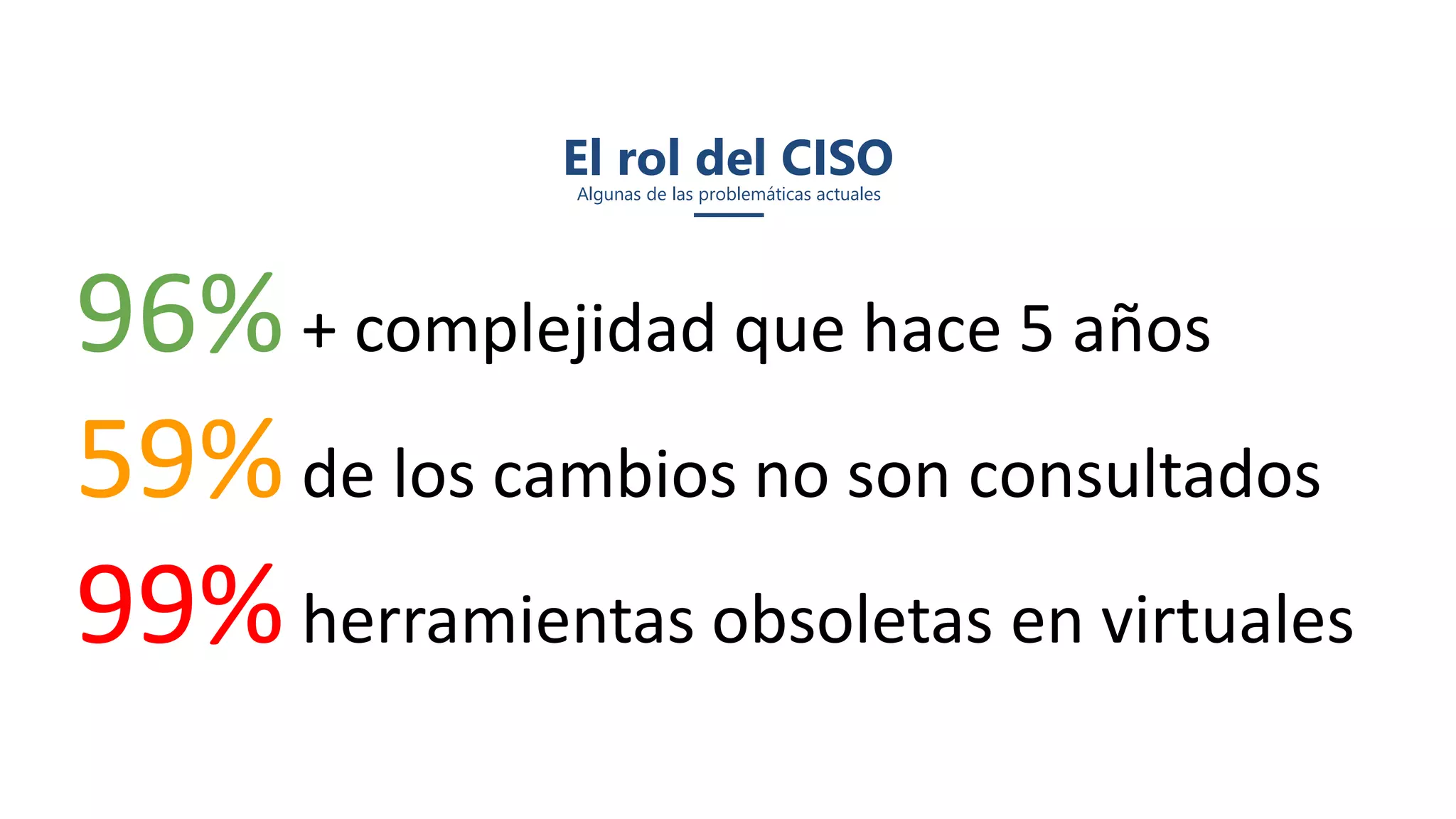

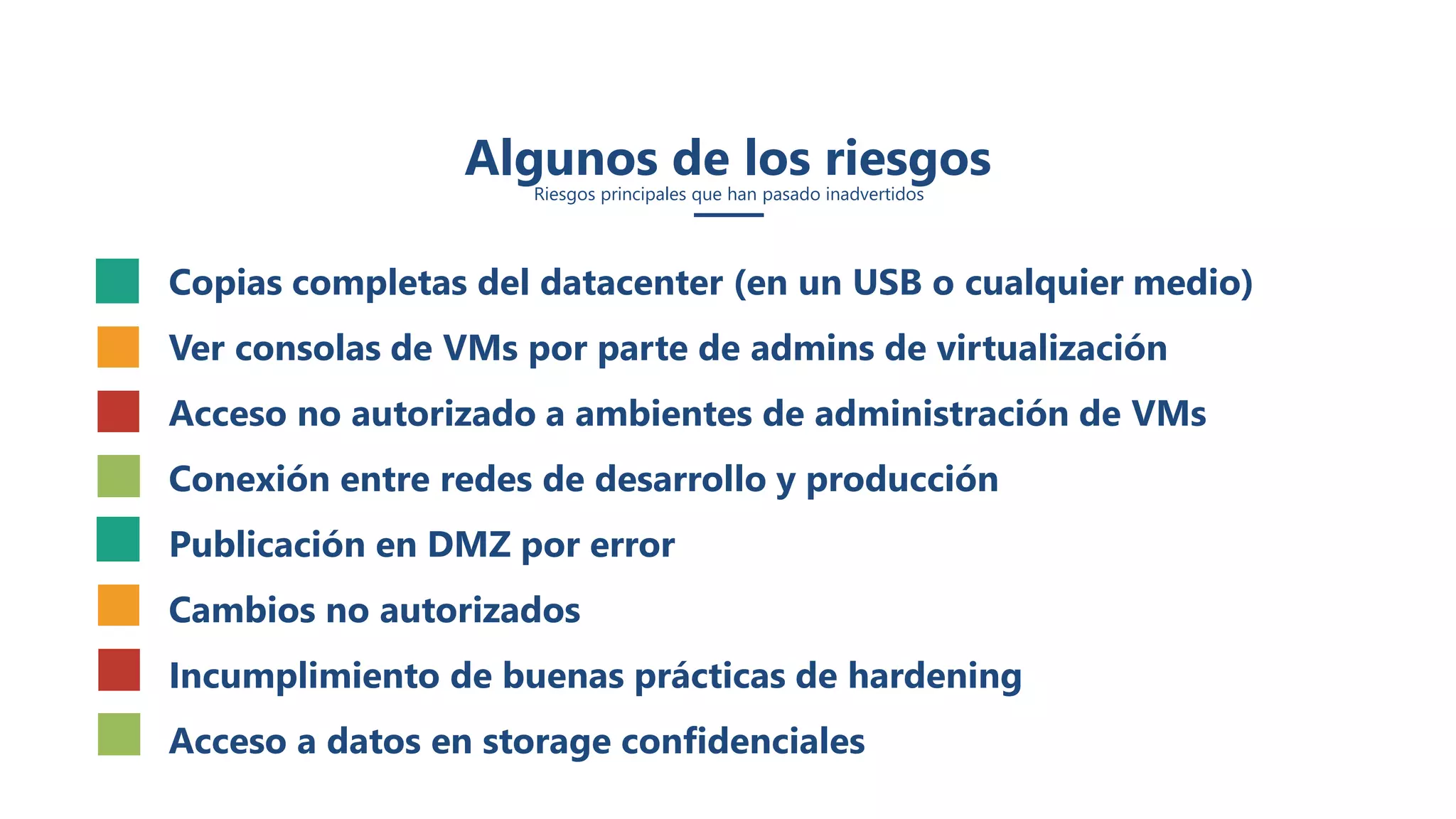

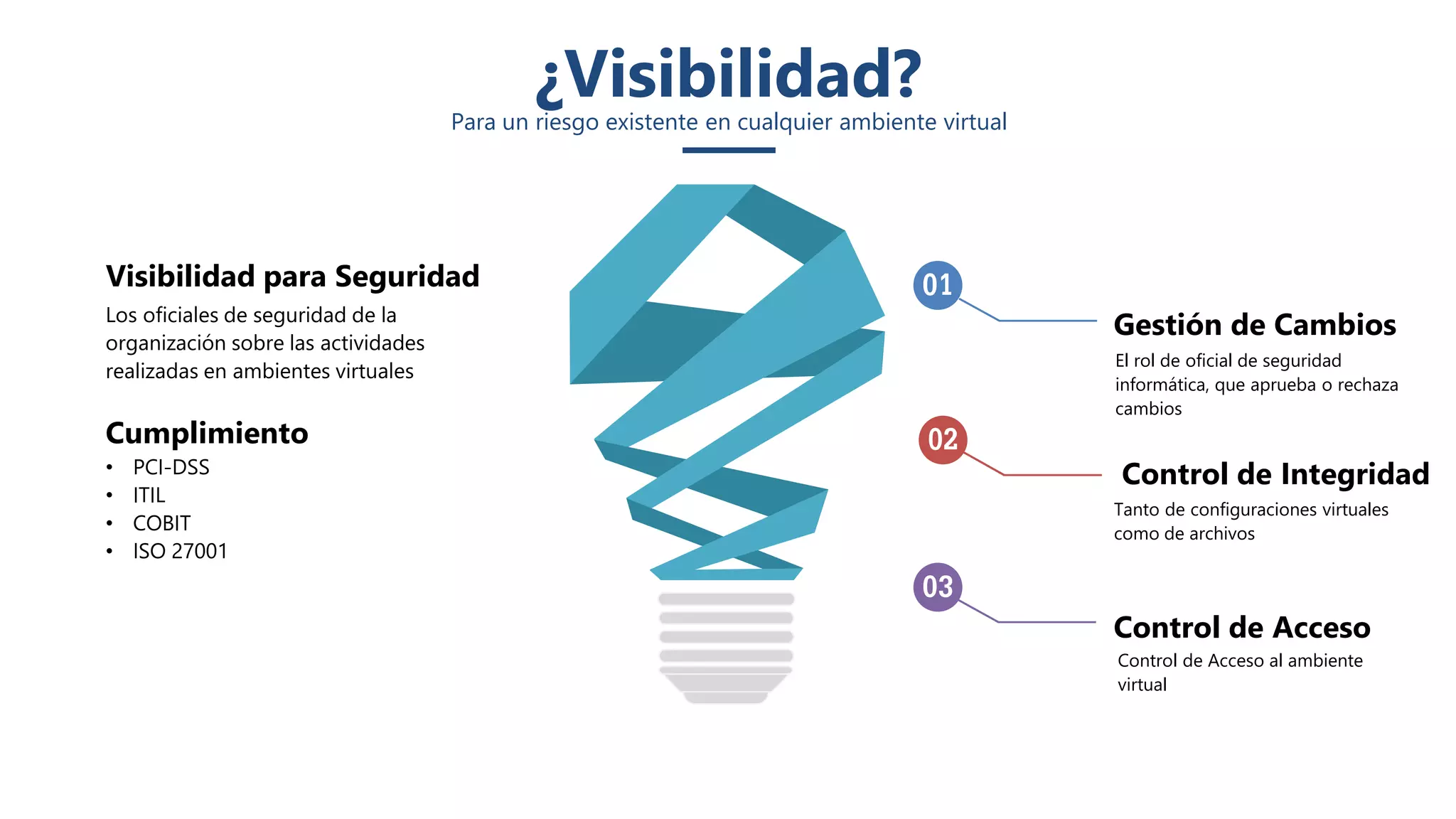

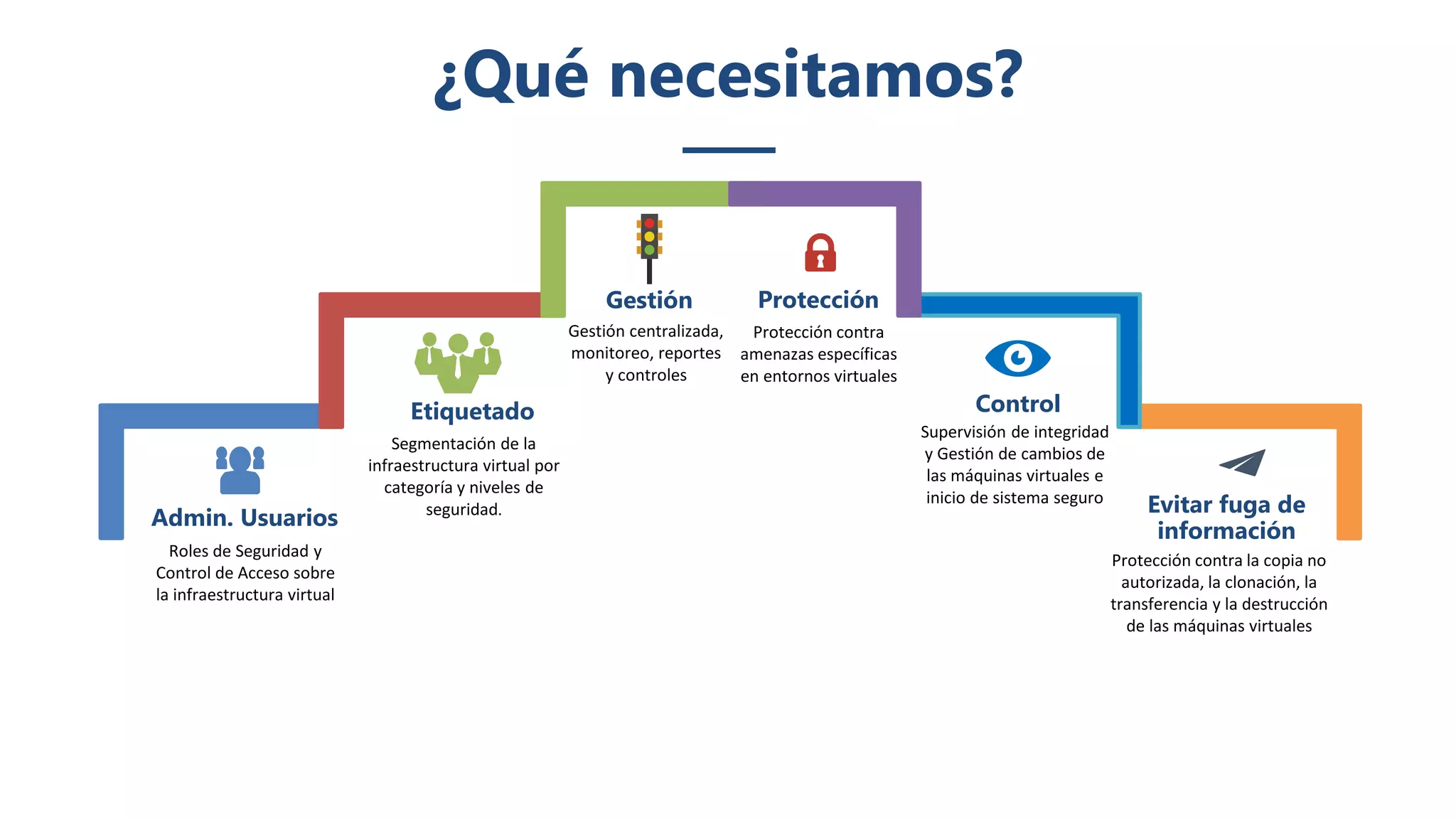

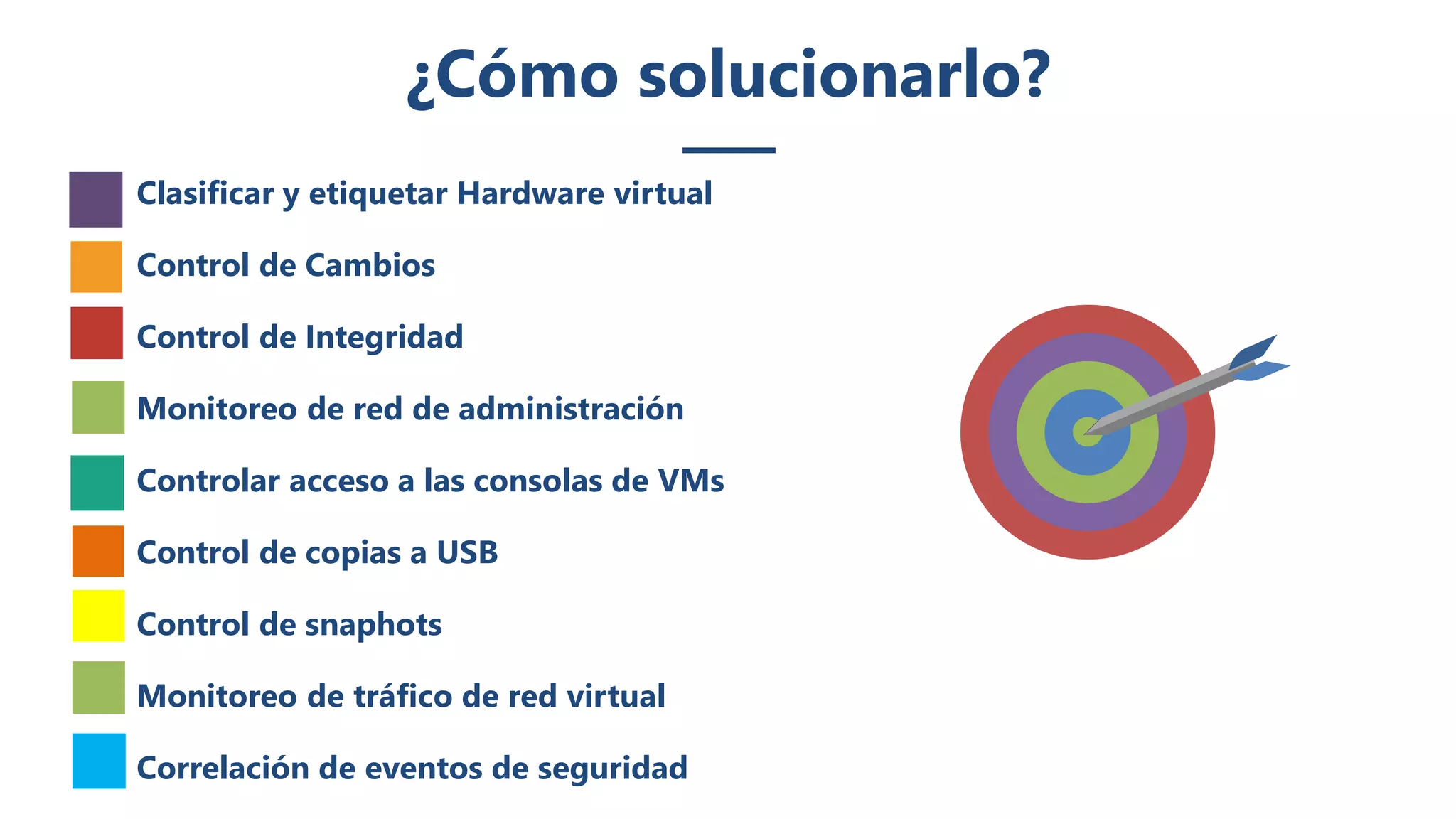

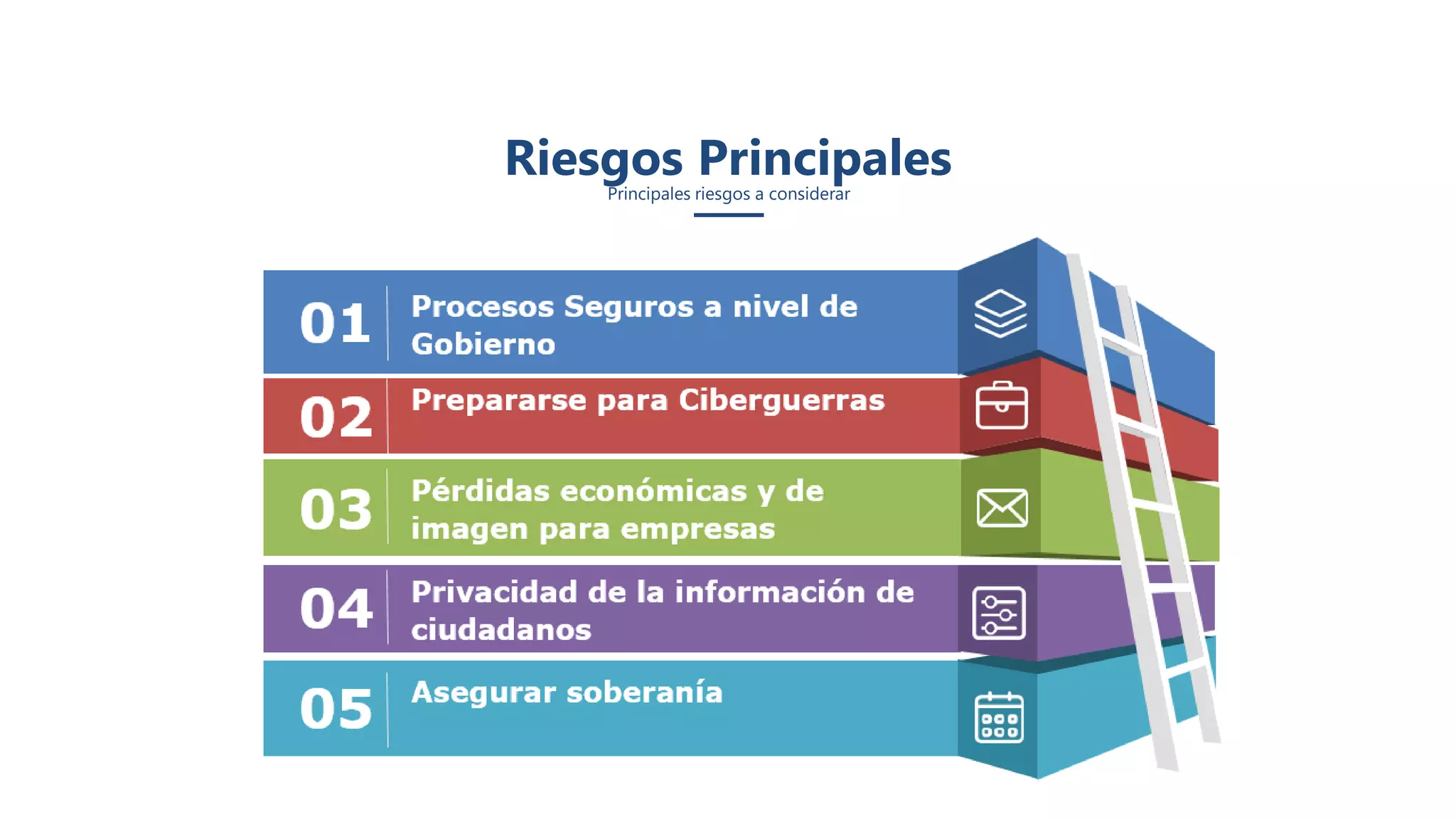

El documento explora el papel del oficial de seguridad en entornos virtuales, destacando la creciente importancia de la ciberseguridad en América Latina y los desafíos actuales enfrentados por las organizaciones. Se identifican riesgos significativos asociados con la falta de visibilidad y control en ambientes virtuales, como accesos no autorizados y cumplimiento deficiente de estándares de seguridad. Se enfatiza la necesidad urgente de colaboración entre países, inversión en formación y modernización de herramientas para mejorar la madurez en ciberseguridad en la región.