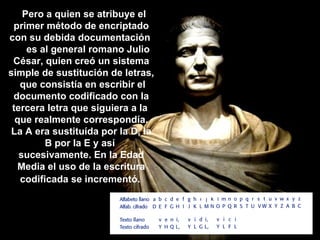

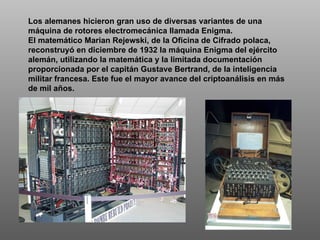

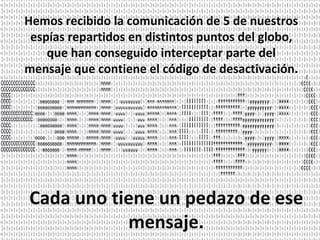

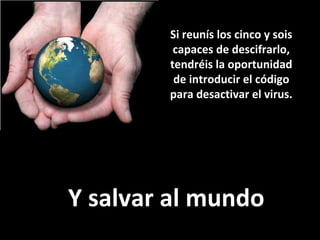

El documento resume la larga historia de la criptografía desde las primeras civilizaciones hasta la actualidad, cuando es fundamental para garantizar la seguridad en Internet. También describe cómo un grupo de criptógrafos liderados por Enigma han creado un virus informático que amenaza con destruir los sistemas de encriptado a menos que se introduzca el código de desactivación, el cual el asistente debe reunir contactando con cinco espías y superando sus pruebas.