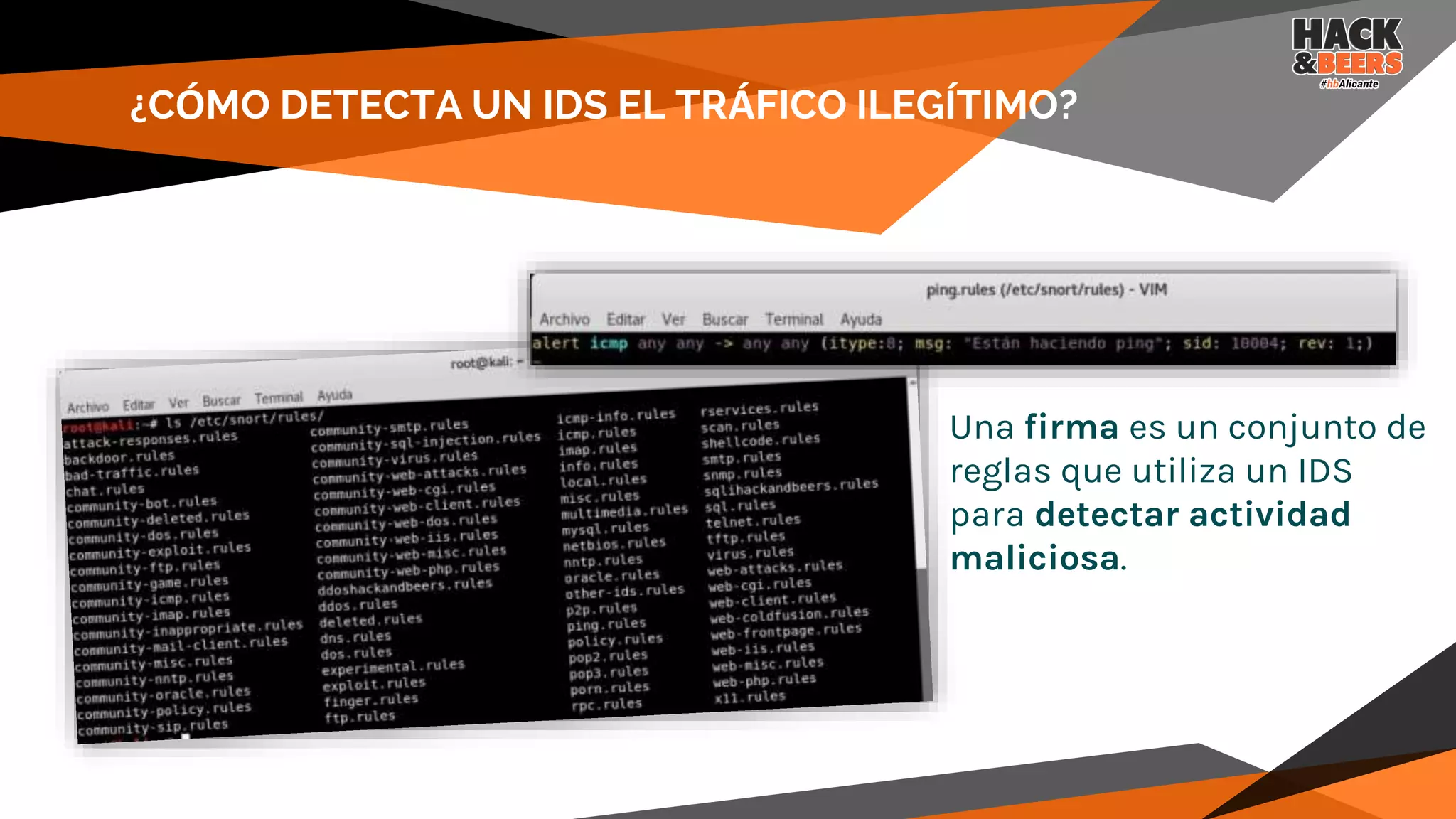

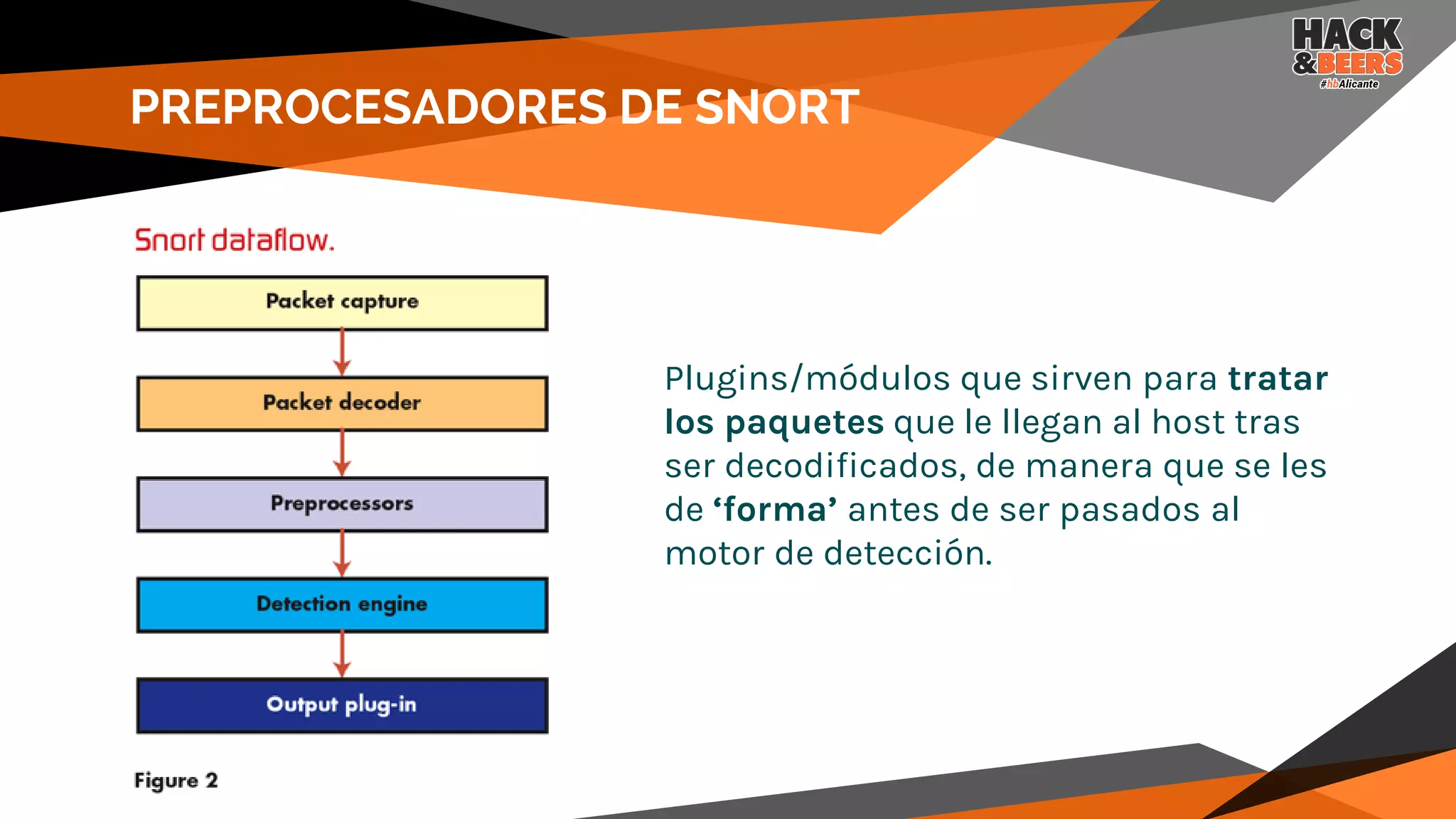

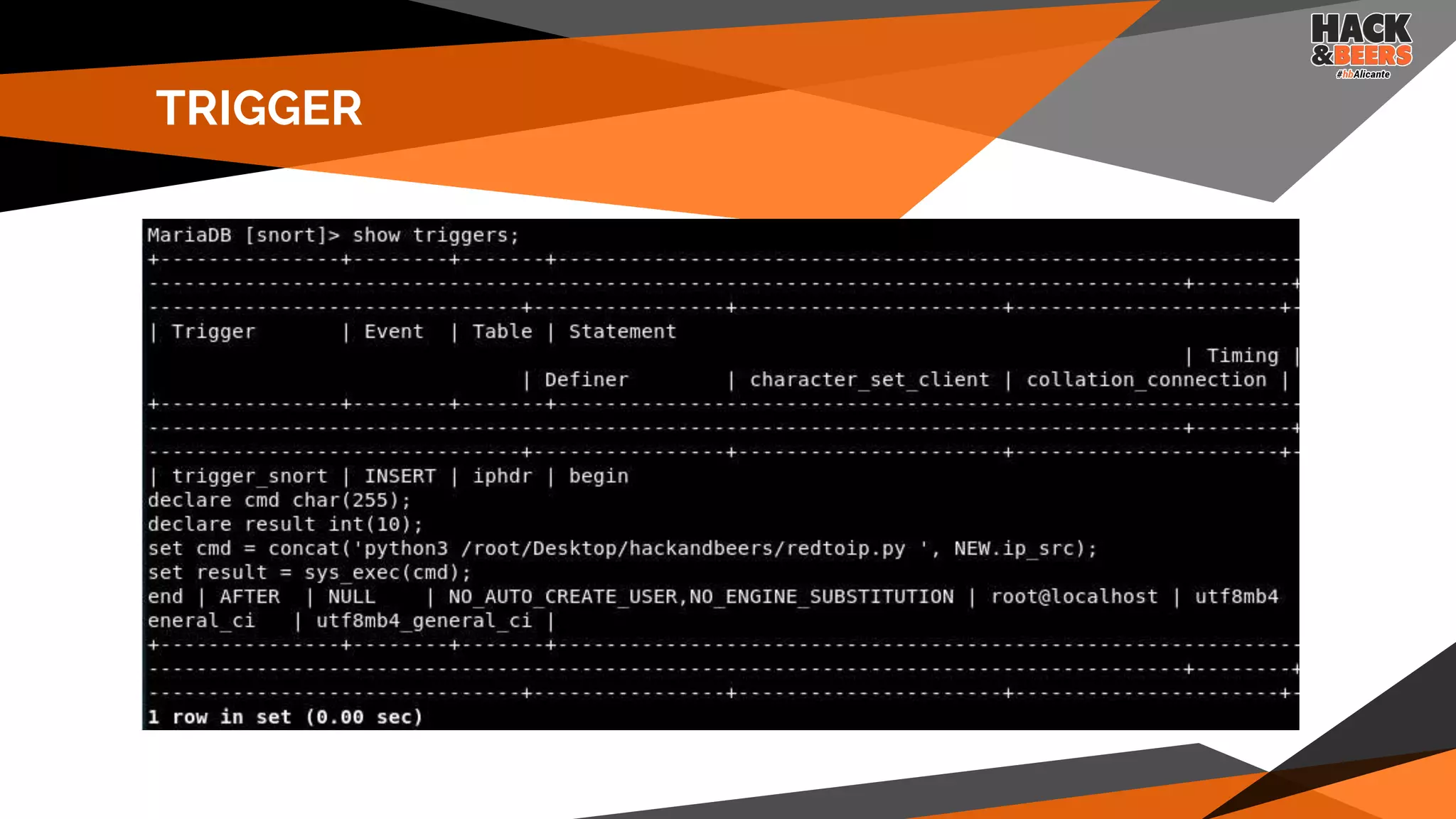

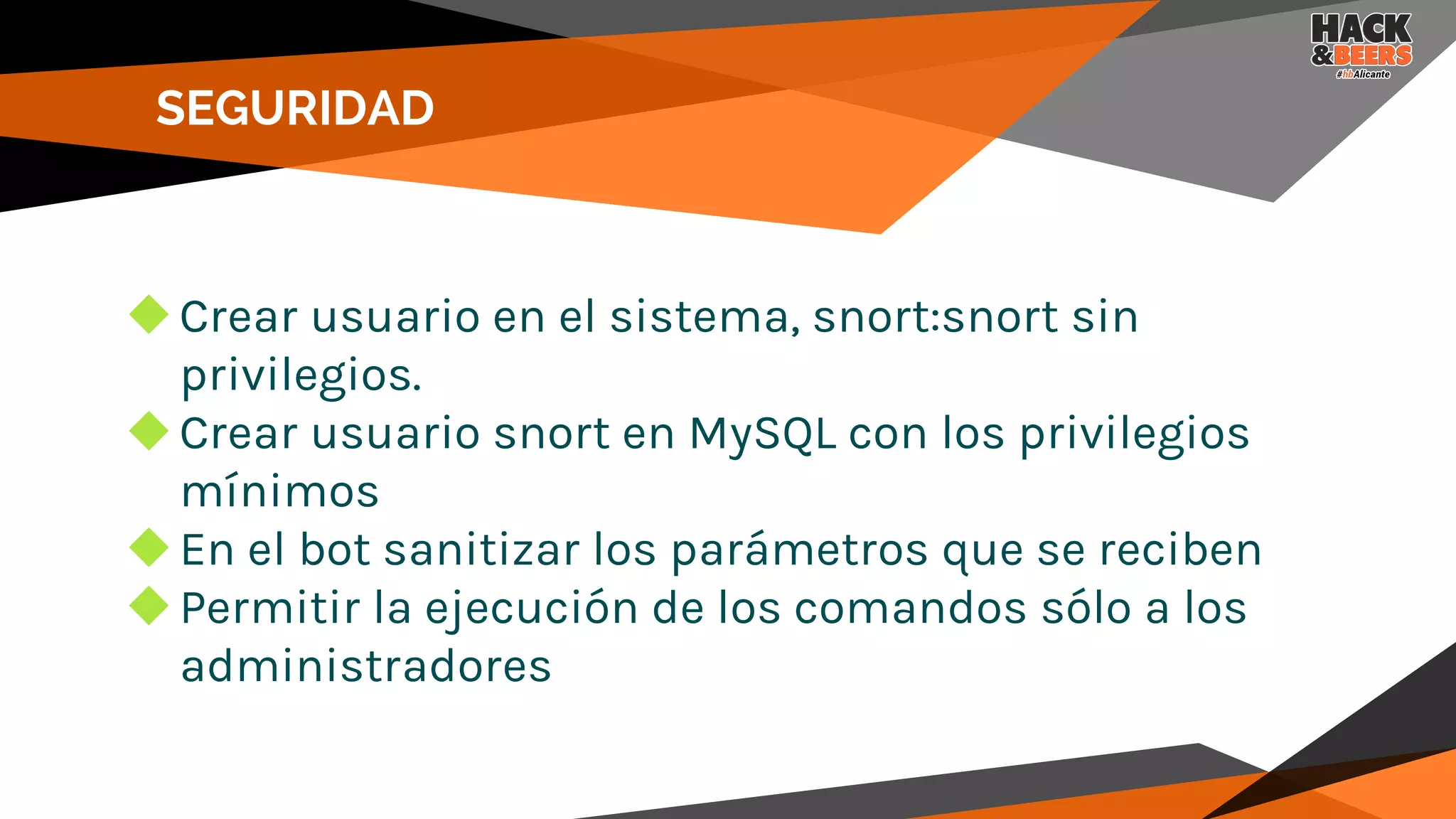

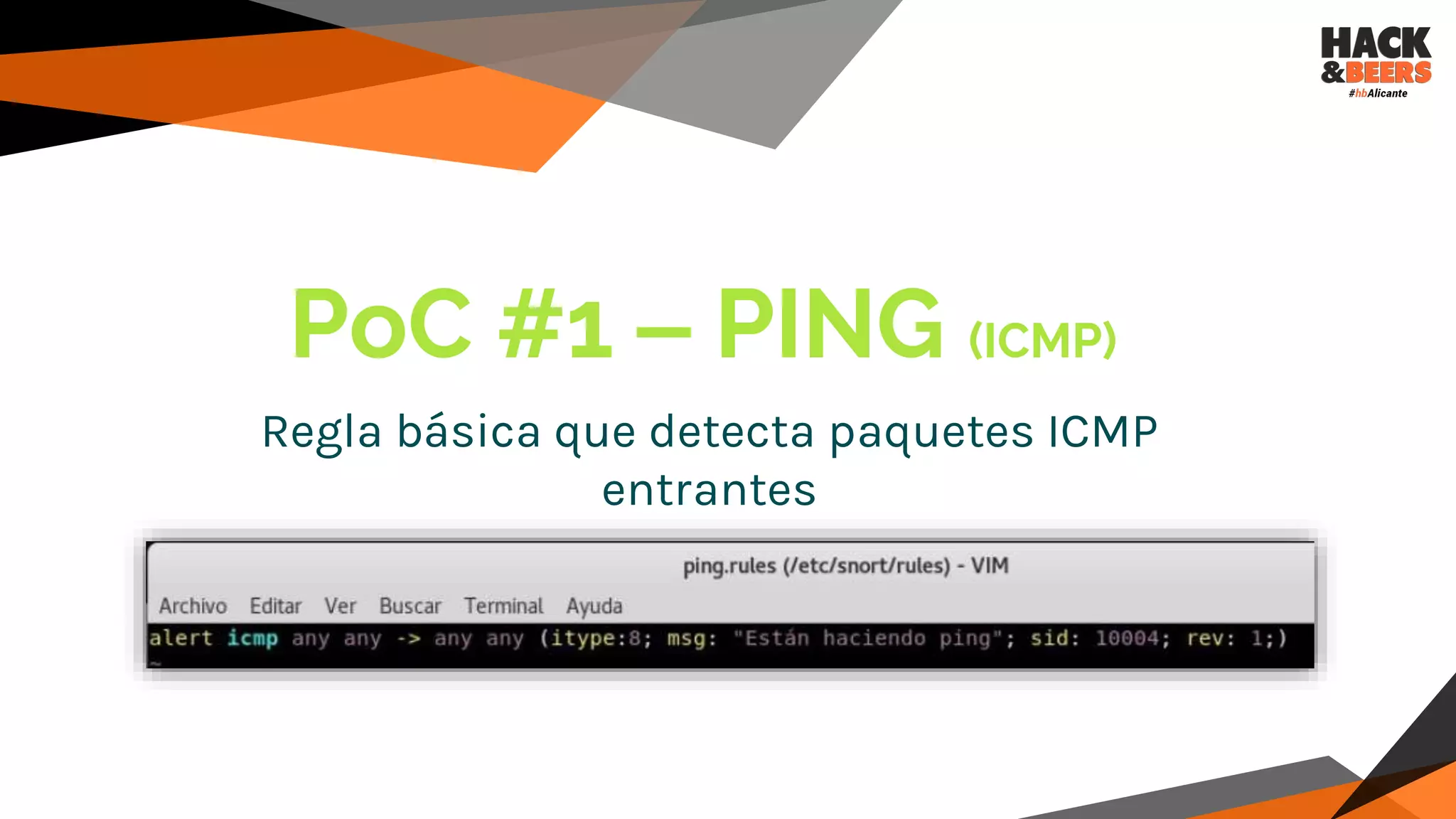

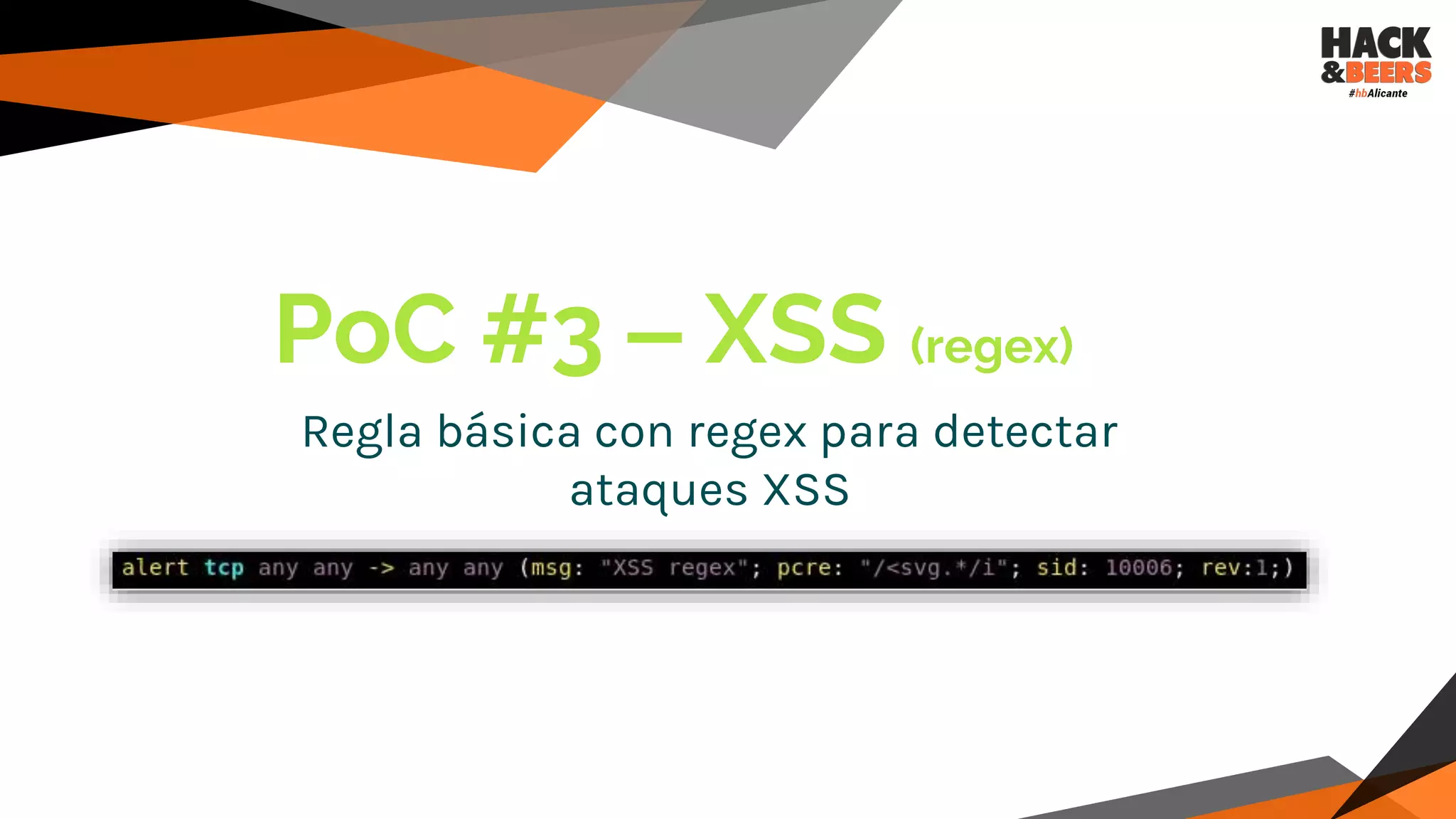

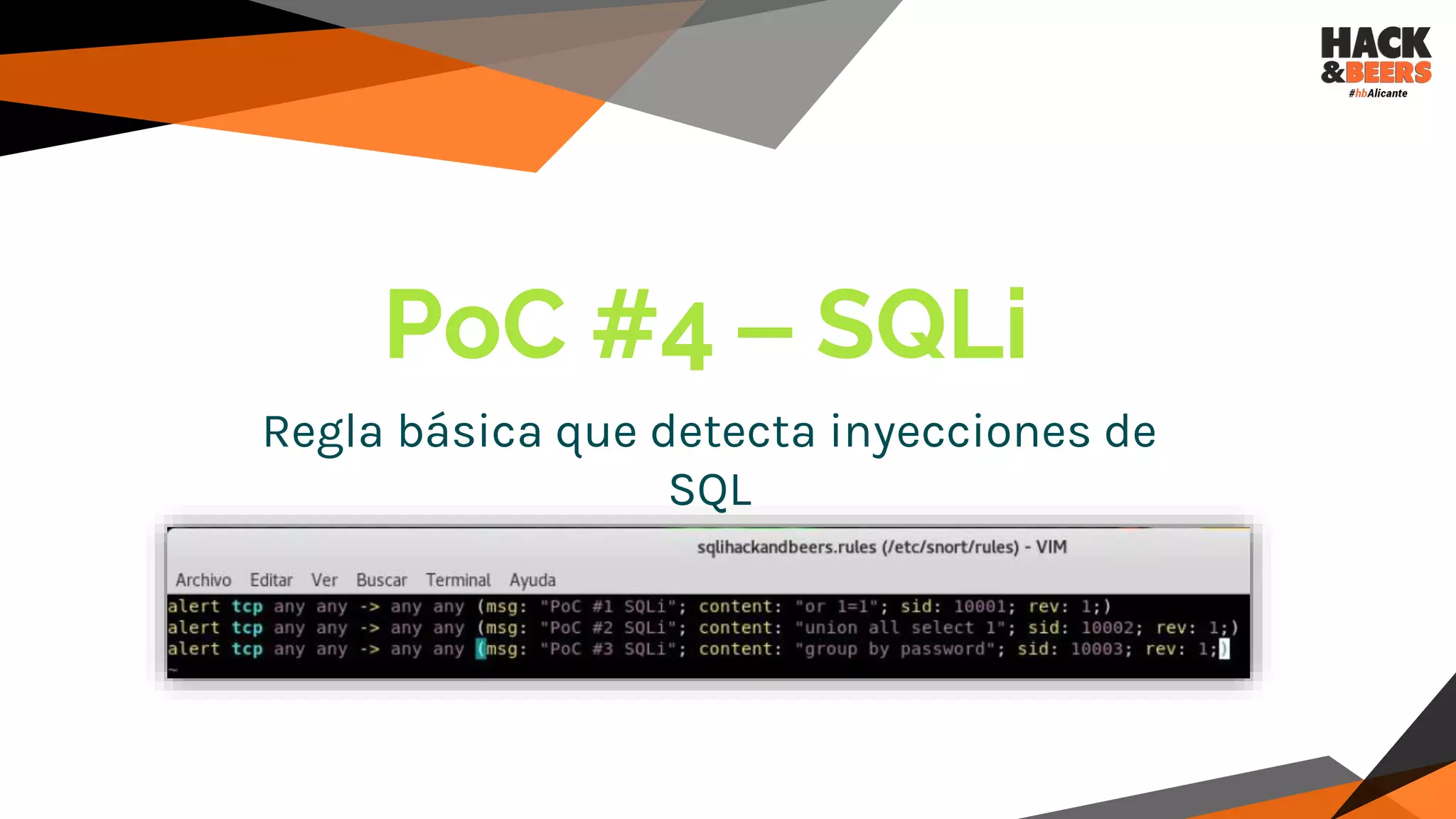

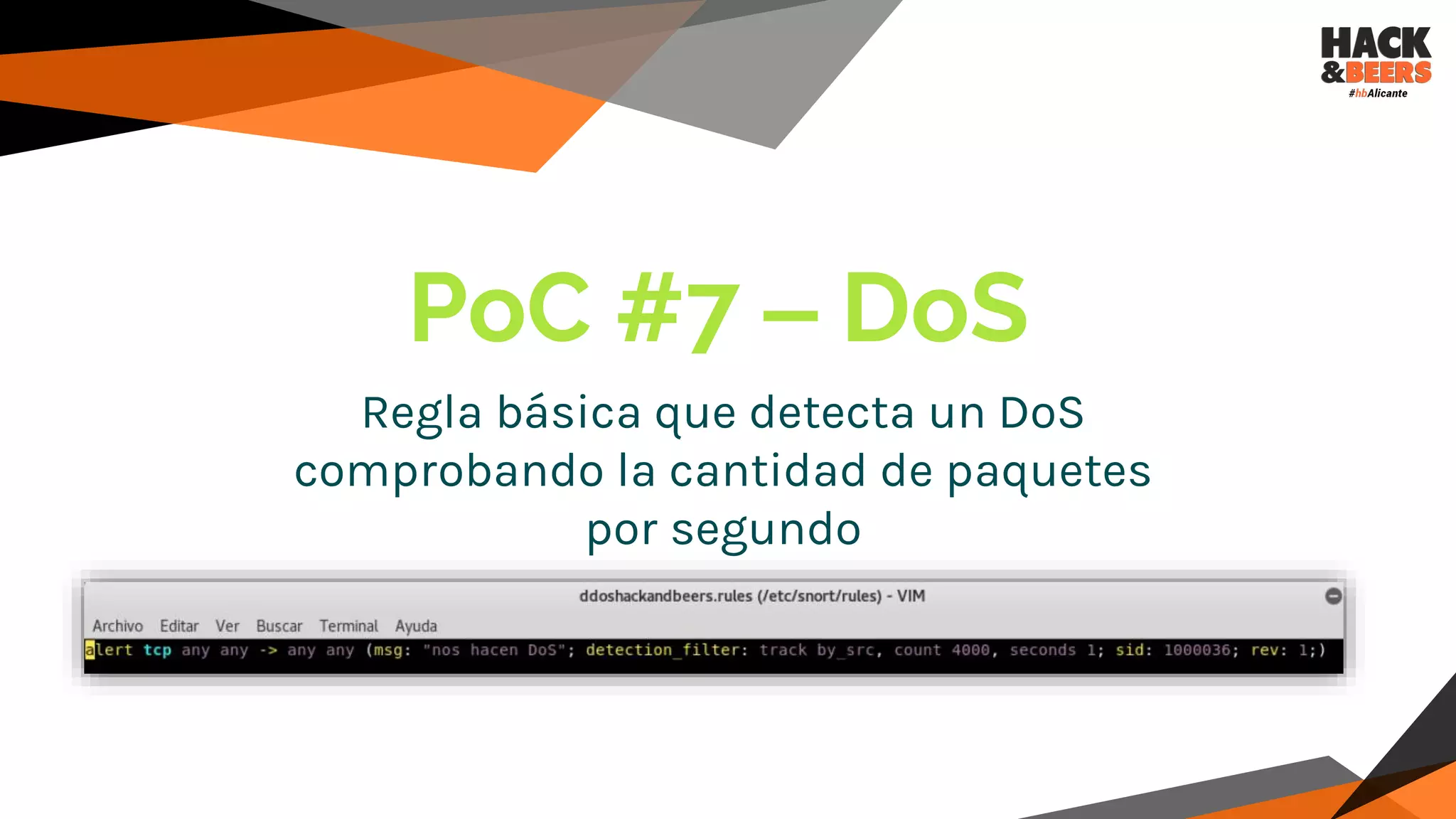

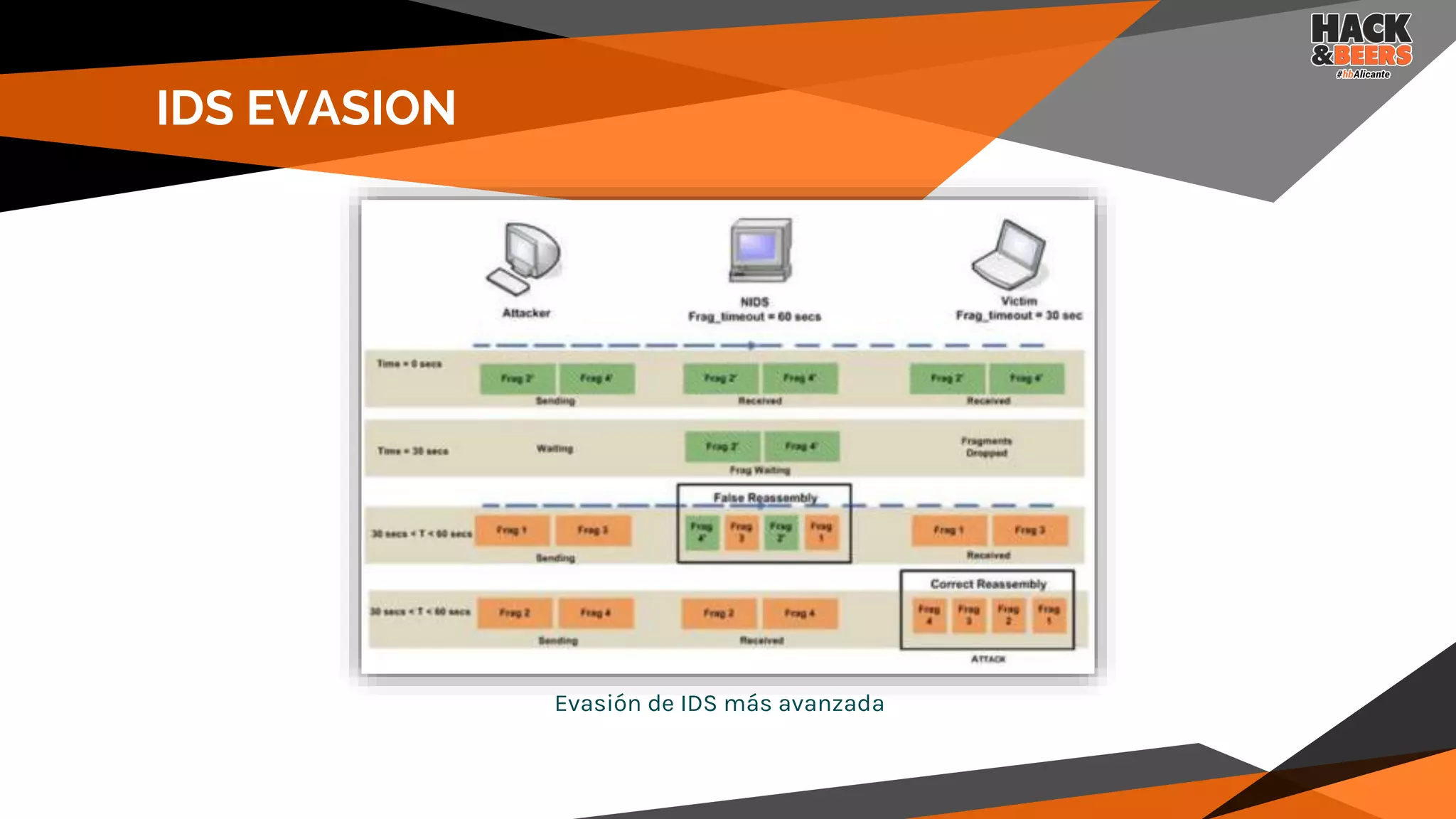

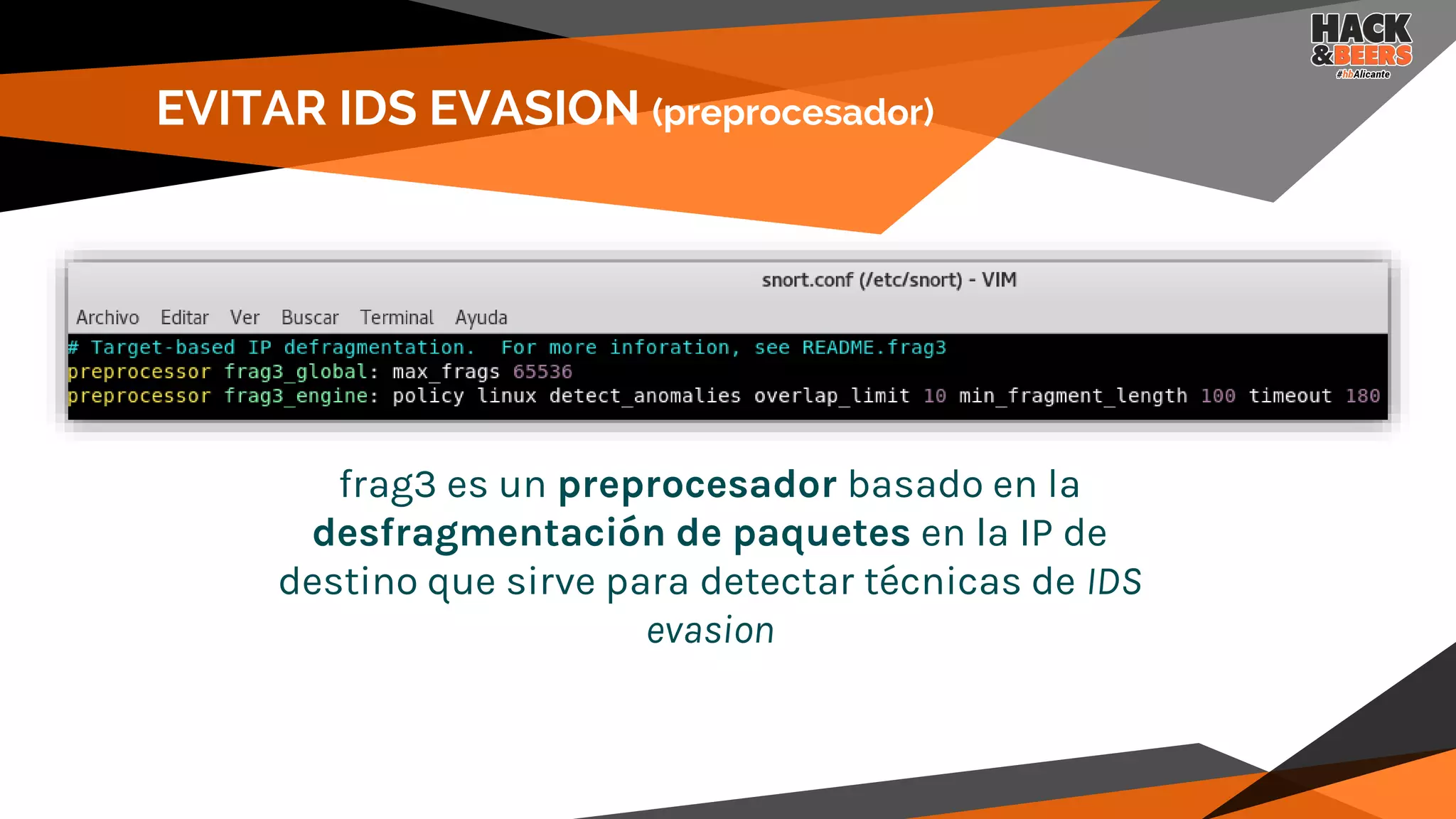

El documento detalla el uso de sistemas de detección de intrusiones (IDS) en ciberseguridad, explicando su clasificación y cómo funcionan. Se presentan diferentes tipos de IDS, así como su configuración y actualización, y se mencionan funcionalidades específicas, incluyendo ejemplos de reglas para detectar ataques. Además, se discuten técnicas de evasión y limitaciones del sistema, junto con recomendaciones de fuentes adicionales para profundizar en el tema.