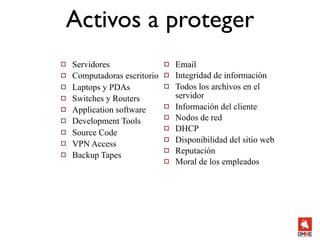

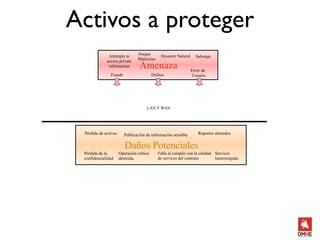

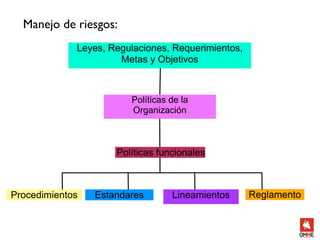

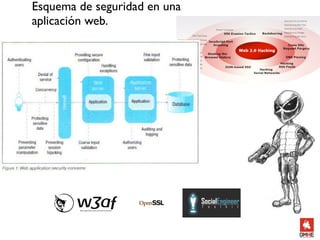

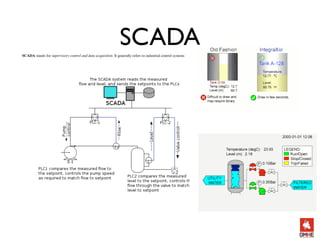

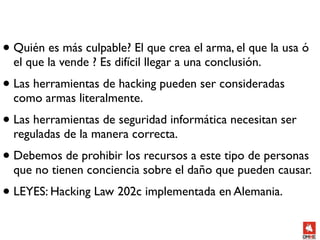

La presentación de Héctor López aborda los riesgos informáticos y la importancia de proteger activos críticos como servidores, información del cliente y sistemas operativos frente a ataques maliciosos. Se discute la economía del hacking, el concepto de sabotaje, y la necesidad de un enfoque preventivo en la seguridad cibernética, destacando que la seguridad es un proceso continuo que involucra políticas y procedimientos organizacionales. Además, se exploran las herramientas de hacking y la necesidad de una regulación adecuada para evitar el uso indebido de la tecnología.