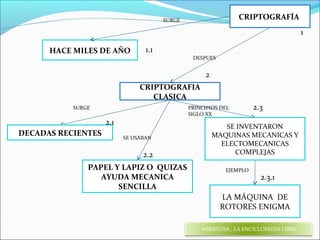

La evolución de la criptografía desde la antigüedad hasta la criptografía moderna

- 1. SURGE CRIPTOGRAFÍA 1 HACE MILES DE AÑO 1.1 DESPUES 2 CRIPTOGRAFIA CLASICA SURGE PRINCIPIOS DEL 2.3 SIGLO XX 2.1 SE INVENTARON DECADAS RECIENTES SE USABAN MAQUINAS MECANICAS Y ELECTOMECANICAS 2.2 COMPLEJAS PAPEL Y LAPIZ O QUIZAS EJEMPLO AYUDA MECANICA 2.3.1 SENCILLA LA MÁQUINA DE ROTORES ENIGMA WIKIPEDIA , LA ENCICLOPEDIA LIBRE

- 3. CRIPTOGRAFÍA MODERNA PUBLICACION APARICIÓN APARICIÓN “TEORIA DE LA INFORMACION” POR UN MODELO DE CLAUDE SAHNNON CIFRADO, ESTANDAR DEL DENOMINADO SISTEMA DE CIFRADO DE LLAVE CIFRADO DES( DATA PUBLICA EN 1976 ENCRYPTION STANDARD) EN 1974 •Modelo de cifrado denominado cifrado de llave publica por Whitfield Diffie y Martin Hellman

- 4. CRIPTOGRAFÍA SIMÉTRICA UTILIZA UNA UNICA LLAVE PARA CIFRAR Y DESCIFRAR UTILIZA UN METODO MATEMATICO GARANTIZA CONFIDENCIALIDAD SISTEMA DE CIFRADO PARA CIFRAR SE NESECITA GENERAR LLAVES PARA MENSAJE CADA PERSONA DESCIFRAR MENSAJE MATENER LA CONFIDENCIALIDAD E INTEGRIDAD DE LA LLAVE SECRETA

- 5. EJEMPLO El NIP de la VISA es 4567 QUINCEAÑOS QUINCEAÑOS 4567 1,2,3,4,5,6,7,8,9,0 NCEA 1,2,3,4,5,6,7,8,9,0 4567

- 6. CRIPTOGRAFÍA SIMETRICA POR BLOQUES Basado en el diseño propuesto por Horst Se mezclan el bloque A Feistel en los años 70 con el resultado de la consisten en: función mediante un bloque de tamaño de n XOR bits (64 o 128 bits) permutan los bloques y se divide en dos bloques se repite el proceso n de tamaño n/2, a y b. veces aplica una función Finalmente se unen los bidireccional (difícil de dos bloques en el invertir) a un bloque b y a una subllave k1 generada a bloque original partir de la clave secreta.

- 8. ALGUNAS DE LOS SISTEMAS CRIPTOGRÁFICOS QUE USAN ESTA FILOSOFÍA. El metodo de cifrado mas utilizado es el estándar de cifrado de datos (DES). El problema con este estandar es el tamaño de su llave: 56 bits para ello se propuso el triple DES que aplica tres veces el DES, incrementando el tamaño de la llave hasta 168 bits.

- 9. CRIPTOGRAFÍA DE SIMÉTRICA DE FLUJO Utiliza un algoritmo Se basa en hacer un determinístico que genera cifrado bit a bit una secuencia Esto se logra usando la pseudoaleatoria de bits que operación XOR junto con los bits del mensaje representada con A se van cifrando utilizando a operación XOR. Ejemplos: RC4, A5 etc.

- 10. CRIPTOGRAFÍA ASIMÉTRICA Es decir, yo puedo cifrar En ella no existe con la llave pública y simetría descifrar con la llave Se basa en el uso de dos privada y viceversa claves diferentes Algunos ejemplos de este tipo de criptografía son RSA, ELGAMAL.