Delitos inform+íticos

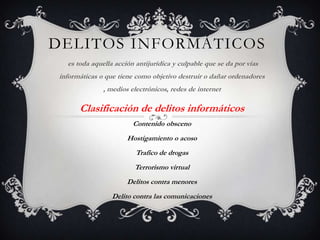

- 1. DELITOS INFORMÁTICOS es toda aquella acción antijurídica y culpable que se da por vías informáticas o que tiene como objetivo destruir o dañar ordenadores , medios electrónicos, redes de internet Clasificación de delitos informáticos Contenido obsceno Hostigamiento o acoso Trafico de drogas Terrorismo virtual Delitos contra menores Delito contra las comunicaciones

- 2. CARACTERÍSTICAS Son acciones ocupacionales, en cuanto que muchas veces se realizan cuando el sujeto se halla trabajando. Provocan serias pérdidas económicas, ya que casi siempre producen "beneficios de más de cinco cifras a aquellos que los realizan. Son muchos los casos y pocas las denuncias, y todo ello debido a la misma falta de regulación por parte del Derecho. Por el momento siguen siendo ilícitos impunes de manera manifiesta ante la ley.

- 3. A PARTIR DE LA DÉCADA DE LOS SESENTA, la humanidad descubrió las ventajas que trae consigo la tecnología. El ser humano poco a poco, logró automatizar muchas de sus actividades. Se ahorra tiempo y recursos con el empleo de lo que se denomina "inteligencia artificial". Es difícil imaginar alguna actividad humana en la que no intervengan máquinas dotadas de gran poder de resolución. La informática, entendiéndola como el uso de computadoras y sistemas que ayudan a mejorar las condiciones de vida del hombre la encontramos en todos los campos: en la medicina, en las finanzas, en el Derecho, en la industria, entre otras. En la actualidad con la creación de la denominada "autopista de la información", el INTERNET, las posibilidades de comunicación e investigación se han acrecentado, se tiene acceso a un ilimitado número de fuentes de consulta y entretenimiento.

- 4. El problema radica en que, la conducta humana parece ser que está inclinada al delito, a conseguir satisfacción a sus deseos a toda costa. Con el desarrollo de la informática, aparece también lo que se denomina como :DELITO INFORMATICO. De la misma manera que muchas personas se han dedicado a desarrollar sistemas de computación para solucionar problemas de la sociedad, otras tratan de utilizar la tecnología, y en el caso que nos ocupa, las computadoras y sistemas , para el cumplimiento de actividades ilícitas. De la misma forma como se encuentran cosas positivas en el INTERNET, encontramos cosas negativas, lo cual nos lleva a pensar que el mal no está en la tecnología sino en las personas que las usan, a modo de ejemplificación que la red de comunicación electrónica digital, se la ha utilizado por pederastas para estimular la prostitución infantil, del mismo modo grupos políticos racistas neo nazis lo han usado para difundir su nefasta ideología, se cree, inclusive, que el INTERNET es una vía de comunicación y negocios entre narcotraficantes y contrabandistas de armas, etc.

- 5. VENTAJAS Ganar dinero por medio de estafas Ser conocido a nivel mundial Crear archivos que dañen a ordenadores Conocer gente que haga delitos informáticos Enviar correos no deseados Hacer publicidad

- 6. DESVENTAJAS Una de las mas grandes desventaja que tiene la policía para poder detener estos delitos es la constante evolución que tienen, ya que cada ves se crean nuevos programas o técnicas las cuales dificultan a la policía para poder identificarlos. otra desventaja es la demora de tipificación de estos crímenes ya que debido a eso los actos ilícitos no son considerados, sino hasta que la ley los prohíba otra desventajas que tiene la policía de investigaciones para controlar estos delitos es que no necesariamente los delitos que ocurren dentro del país ocurrieron en este, ya que también puede haber sido ejecutado por una persona la cual se encuentre fuera del territorio nacional.

- 8. HACKER un hacker o pirata informático es una persona que pertenece a una de estas comunidades o subculturas distintas pero no completamente independientes: un hacker es una persona que entra de forma no autorizada a computadoras y redes de computadoras. Su motivación varía de acuerdo a su ideología: fines de lucro, como una forma de protesta o simplemente por la satisfacción de lograrlo. Los hackers han evolucionado de ser grupos clandestinos a ser comunidades con identidad bien definida. De acuerdo a los objetivos que un hacker tiene

- 9. CARACTERÍSTICAS Es creativo. Resuelve rápidamente problemas complejos. No acepta los fallos. Puede ser desviado peligrosamente Es capaz de cometer el crimen perfecto. Puede multiplicar grandes números de memoria. Ve al mundo como una maquina

- 10. TIPOS DE HACKERS Hackers de sombrero negro Se le llama hacker de sombrero negro a aquel que penetra la seguridad de sistemas para obtener una ganancia personal o simplemente por malicia. La clasificación proviene de la identificación de villanos en las películas antiguas del vejo oeste, que usaban típicamente sombreros negros.

- 11. Hackers de sombrero blanco Se le llama hacker de sombrero blanco a aquel que penetra la seguridad de sistemas para encontrar puntos vulnerables. La clasificación proviene de la identificación de héroes en las películas antiguas del viejo oeste, que usaban típicamente sombreros blancos.

- 12. Hackers de sombrero gris Como el nombre sugiere, se le llama hacker de sombrero gris a aquel que es una combinación de sombrero blanco con sombrero negro, dicho en otras palabras: que tiene ética ambigua. Pudiera tratarse de individuos que buscan vulnerabilidades en sistemas y redes, con el fin de luego ofrecer sus servicios para repararlas bajo contrato.

- 13. VENTAJAS Dominar el mundo informático Hackear las redes sociales Ser conocido a nivel internacional Tener fortuna Acceder a información confidencial

- 14. DESVENTAJAS Puedes ser llevado a la cárcel y ser condenado por un largo tiempo Ser un criminal Hacer males a otras personas

- 16. SPAM correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido Correo masivo en diferentes medios Spam en los blogs Spam en el correo electrónico Spam en foros Spam en las redes sociales Spam en correo postal Spam en la vía pública

- 17. CRACKERS Un cracker es alguien que viola la seguridad de un sistema informático de forma similar a como lo haría un hacker, sólo que a diferencia de este último, el cracker realiza la intrusión con fines de beneficio personal o para hacer daño a su objetivo. También se denomina cracker a quien diseña o programa cracks informáticos, que sirven para modificar el comportamiento o ampliar la funcionalidad del software o hardware original al que se aplican, sin que en absoluto pretenda ser dañino para el usuario del mismo. No puede considerarse que la actividad de esta clase de cracker sea ilegal si ha obtenido el software o hardware legítimamente, aunque la distribución de los cracks pudiera serlo.

- 18. Es aquella persona que haciendo gala de grandes conocimientos sobre computación y con un obcecado propósito de luchar en contra de lo que le está prohibido, empieza a investigar la forma de bloquear protecciones hasta lograr su objetivo. Los crackers modernos usan programas propios o muchos de los que se distribuyen gratuitamente en cientos de páginas web en Internet, tales como rutinas desbloqueadoras de claves de acceso o generadores de números para que en forma aleatoria y ejecutados automáticamente pueden lograr vulnerar claves de accesos de los sistemas.

- 19. VENTAJAS No tienen obstáculos Pueden romper todo tipo de protección de seguridad Son genios No están solos No dan a conocer sus identidades

- 20. DESVENTAJAS Pueden ser llevados a prisión Podrían dar cadena perpetua

- 21. REDES SOCIALES es una estructura social compuesta por un conjunto de actores (tales como individuos u organizaciones) que están conectados por díadas denominadas lazos interpersonales que se pueden interpretar como relaciones de amistad, parentesco, entre otros. La red social también puede ser utilizada para medir el capital social (es decir, el valor que un individuo obtiene de los recursos accesibles a través de su red social). Estos conceptos se muestran, a menudo, en un diagrama donde los nodos son puntos y los lazos, líneas. Red social también se suele referir a las plataformas en Internet Las redes sociales de internet cuyo propósito es facilitar la comunicación y otros temas sociales en el sitio web

- 22. CLASES DE REDES SOCIALES Facebook Twitter Google + Tuenti MySpace Hi5 Sónico Orkut Badoo

- 23. CARACTERÍSTICAS Nos sirve para conectarnos en un mundo virtual el cual conocemos gente, también nos permite hacer negocios por medio del chat, pero también tiene sus desventajas como podría ser el mundo de las drogas pornografía abuso buling cibernético etc. .

- 24. VENTAJAS Conocer gente Hacer amigos Negocios Sirve como ayuda para los estudiantes Informarse de acontecimientos de otro país

- 25. DESVENTAJAS Se puede hacer algo vicioso para la persona que lo utiliza Puede existir problemas de acoso u hostigamiento Puede existir casos de cyber bulling Pornografía Trata de menores Pueden utilizar el servicio de las redes sociales para extraditar droga de otros lados del mundo.

- 26. IMÁGENES

- 27. DEEP WEB La Deep Web (web profunda) conocida también como Invisible Web, Dark Web o Hidden Web es todo aquel contenido que no forma parte del Surface Web (que es el internet que todos conocemos y sólo representa el 4 %), estas páginas no están indexadas en los motores de búsqueda como Google, Bing o Yahoo.

- 28. REFERENCIA ELECTRÓNICA www.kikipedia.com www.rincondelvago.com www.yahoo.com www.youtube.com www.galeon.com www.google.com