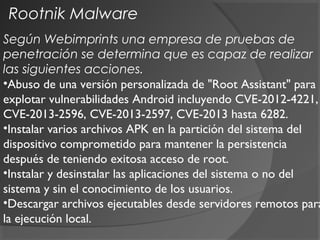

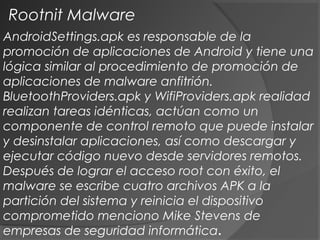

El malware Rootnik explota vulnerabilidades en dispositivos Android para obtener acceso de root, instalar aplicaciones maliciosas y robar información privada del usuario. Utiliza un proceso de promoción de aplicaciones que muestra anuncios intrusivos, incluso cuando el usuario está en pantalla completa. Rootnik se distribuye mediante el reenvasado de aplicaciones legítimas con código malicioso y puede descargar archivos ejecutables de servidores remotos.