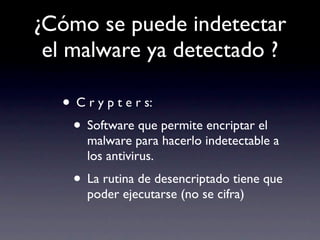

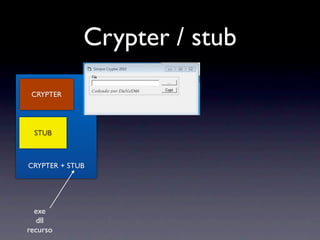

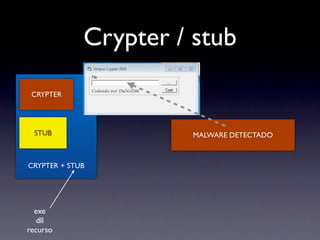

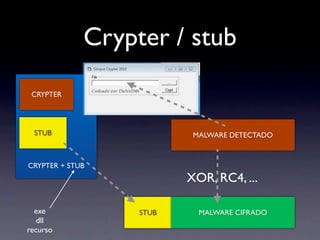

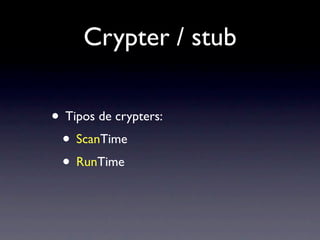

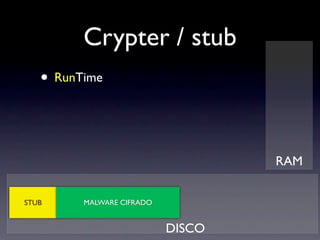

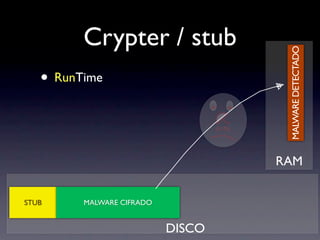

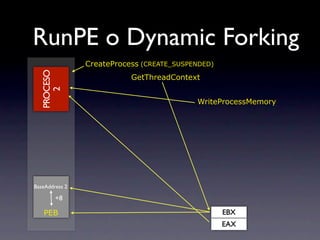

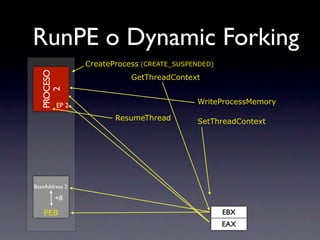

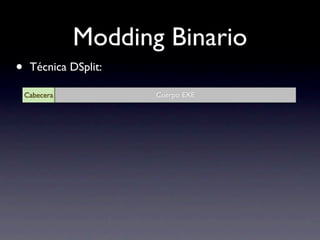

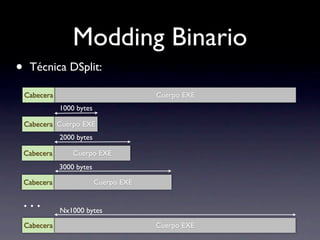

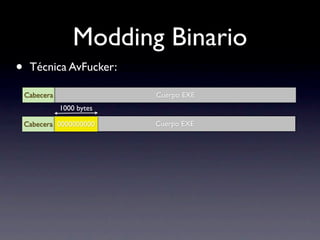

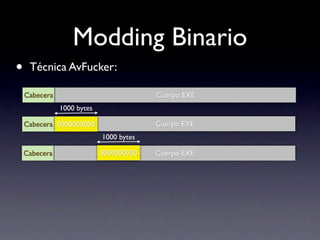

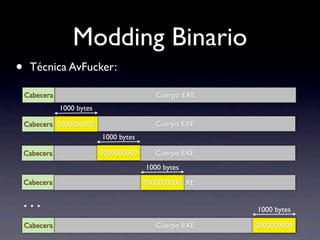

El documento explora el uso de crypters para evadir la detección de antivirus en el contexto del malware. Se detallan tipos de malware, técnicas de evasión y el funcionamiento de crypters y stubs para encriptar y ejecutar malware de forma indetectable. Además, se ofrecen ejemplos prácticos y técnicas de modding para mejorar la efectividad de los métodos de evasión.