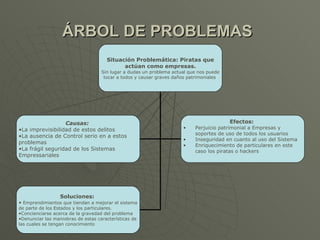

Un informe de una empresa estadounidense fabricante de equipos de redes enumera las amenazas de piratas informáticos que operan como empresas exitosas, utilizando técnicas comunes y estrategias de negocios para violar redes, sitios web y robar información. El gusano Conficker y criminales aprovechando eventos como la gripe H1N1 para enviar spam son amenazas peligrosas. Los dueños de botnets alquilan estas redes infectadas para diseminar spam y malware a través de un modelo de software como servicio.

![GUSTAVO ANÍBAL TOLEDO IRRAZÁBAL C.I.Nº: 3.300.552 [email_address] ASUNCIÓN 2009](https://image.slidesharecdn.com/presentacin1-090728155327-phpapp01/85/gtoledo-examen-2-6-320.jpg)