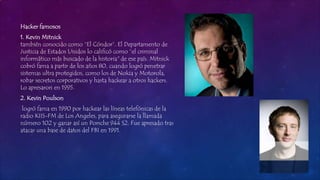

Este documento describe diferentes tipos de hackers: hackers de sombrero blanco que buscan mejorar la seguridad, hackers de sombrero negro que buscan dañar sistemas, y hackers de sombrero gris que pueden tener intenciones buenas o malas. También describe los pasos típicos de un ataque cibernético y algunos hackers famosos como Kevin Mitnick.