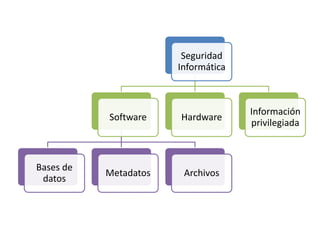

La seguridad informática se refiere a la protección de la infraestructura computacional y la información almacenada o que circula a través de ella. Esto incluye establecer normas, métodos y técnicas para asegurar un sistema de información seguro mediante el uso de estándares, protocolos, herramientas y leyes. La seguridad informática busca proteger activos como la información, la infraestructura y los usuarios de amenazas internas y externas que podrían comprometer la seguridad a través de métodos como virus, ph