La biometría le pondrá fin a las contraseñas

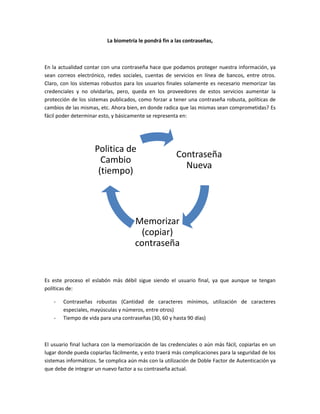

- 1. La biometría le pondrá fin a las contraseñas, En la actualidad contar con una contraseña hace que podamos proteger nuestra información, ya sean correos electrónico, redes sociales, cuentas de servicios en línea de bancos, entre otros. Claro, con los sistemas robustos para los usuarios finales solamente es necesario memorizar las credenciales y no olvidarlas, pero, queda en los proveedores de estos servicios aumentar la protección de los sistemas publicados, como forzar a tener una contraseña robusta, políticas de cambios de las mismas, etc. Ahora bien, en donde radica que las mismas sean comprometidas? Es fácil poder determinar esto, y básicamente se representa en: Es este proceso el eslabón más débil sigue siendo el usuario final, ya que aunque se tengan políticas de: - Contraseñas robustas (Cantidad de caracteres mínimos, utilización de caracteres especiales, mayúsculas y números, entre otros) - Tiempo de vida para una contraseñas (30, 60 y hasta 90 días) El usuario final luchara con la memorización de las credenciales o aún más fácil, copiarlas en un lugar donde pueda copiarlas fácilmente, y esto traerá más complicaciones para la seguridad de los sistemas informáticos. Se complica aún más con la utilización de Doble Factor de Autenticación ya que debe de integrar un nuevo factor a su contraseña actual. Contraseña Nueva Memorizar (copiar) contraseña Politica de Cambio (tiempo)

- 2. Con este proceso repetitivo, se concentra más la vulnerabilidad de ir almacenando más contraseñas en lugares o la utilización de las mismas repetidas veces para evitar que se olvide. Este proceso llega a ser desgastante para los usuarios finales, y de allí proviene la estrategia de pensar en una nueva fuente capaz de simplificar este proceso pero ofrecer seguridad. La tecnología ha hecho que se creen nuevos sistemas para la protección de sistemas de información, como los biométricos, que son dispositivos capaces de leer retinas de ojos, huellas digitales, análisis de voz, entre otros, que ayudaran a los usuarios finales a olvidarse de las contraseñas tediosas. Pero el costo de la tecnología aumenta los costos? Si bien estas tecnologías son costosas y difícil de implementar la mayoría de fabricantes ya cuenta con estos biométricos que son conectados por medio de USB, Bluetooth, Fireware, NFC, etc, que hacen aún más fácil la integración. Y con la integración adicional a teléfonos, televisores inteligentes, el crecimiento de la IoT (internet de las cosas), nos podremos olvidar de estos tediosos procesos de utilización de contraseñas. El futuro está cerca y la tecnología nos hace más fácil la vida.