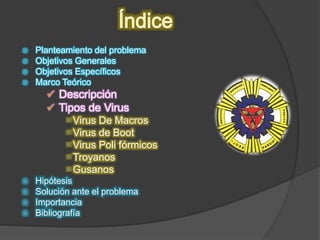

Este documento describe los virus informáticos, cómo se propagan e infectan sistemas, y diferentes tipos de virus como virus de macros, virus de boot, virus polimórficos, troyanos y gusanos. Explica que los antivirus son programas diseñados para identificar y eliminar virus, y la importancia de educar a usuarios para prevenir infecciones.